Rust ekosisteminde asenkron TAR arşiv işlemleri için kullanılan tokio-tar kütüphanesinde tespit edilen CVE-2025-62518 numaralı zafiyet, TARmageddon adıyla anılıyor ve CVSS skoru 8.1 ile yüksek risk taşıyor. Bu güvenlik açığı, testcontainers ve wasmCloud gibi popüler projeleri etkileyerek, yapılandırma dosyalarının değiştirilmesi veya derleme arka uçlarının ele geçirilmesi yoluyla uzaktan kod çalıştırmaya (RCE) olanak tanıyabilir.

Zafiyetin Teknik Detayları ve Kökeni

Sorunun temelinde, tokio-tar kütüphanesinin aslında abandonware (terk edilmiş) olması yatıyor. Rust için Tokio çalışma zamanı üzerinde asenkron TAR okuma ve yazma işlevi sunan bu crate, 15 Temmuz 2023’ten beri güncellenmedi. Zafiyet, PAX uzatılmış başlıklar ile USTAR başlıkları arasındaki tutarsız ayrıştırmadan kaynaklanıyor. PAX başlığı dosya boyutunu doğru belirtirken, USTAR başlığı genellikle sıfır olarak yanlış bilgi veriyor. Bu durum, ayrıştırıcının dosya içeriğini yanlış yorumlamasına ve iç içe geçmiş TAR arşivlerinin dış arşiv girdileri gibi algılanmasına neden oluyor.

Potansiyel Saldırı Senaryoları ve Etkileri

Bir saldırgan, PyPI gibi paket yöneticilerine özel hazırlanmış kötü amaçlı paketler yükleyerek, dış TAR arşivinde meşru bir pyproject.toml dosyası bulundururken, iç içe geçmiş kötü amaçlı bir TAR arşivi gizleyebilir. Kurulum sırasında bu kötü amaçlı içerik, gerçek dosyanın üzerine yazılarak sistemde keyfi kod çalıştırma imkanı sağlar. Bu tür mantık hataları, Rust’un bellek güvenliği garantilerinin ötesinde, ayrıştırma ve protokol tutarsızlıklarından kaynaklanmaktadır.

Çözüm Önerileri ve Alternatif Kütüphaneler

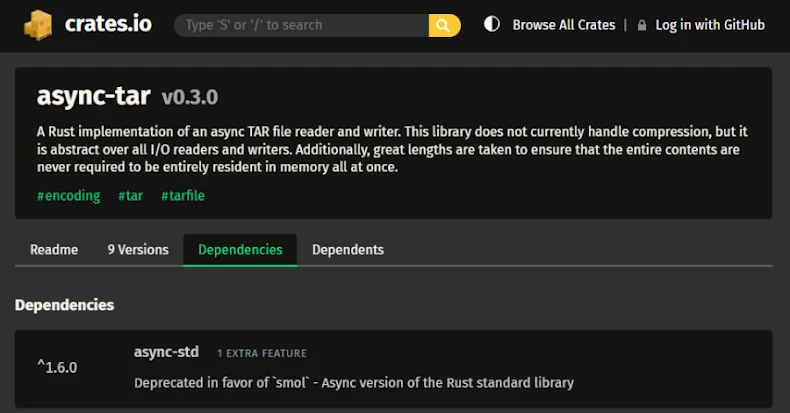

Tokio-tar için resmi bir yama bulunmadığından, kullanıcıların astral-tokio-tar kütüphanesine geçmeleri tavsiye ediliyor. Astral geliştiricileri, 0.5.6 sürümü ile bu zafiyeti giderdi. Önceki sürümlerde, PAX/USTAR başlıklarının tutarsız işlenmesi nedeniyle ek arşiv girdilerinin gizlenmesine izin veren sınır ayrıştırma zafiyetleri mevcuttu. Bu durum, konteyner ortamlarında rastgele SSH portları kullanan MCP istemcileri veya Pydantic AI gibi yapay zeka destekli araçların güvenliğini de etkileyebilir.

Geliştiriciler İçin Kritik Uyarılar

Edera güvenlik ekibi, Rust’un bellek güvenliği avantajlarının mantık hatalarını önlemediğini vurguluyor. AsyncRAT gibi gelişmiş tehdit aktörlerinin kullandığı tekniklerle benzer mantık hataları, sistemlerin savunmasız kalmasına yol açabilir. Bu nedenle, tüm yazılım bileşenlerinde protokol ve format ayrıştırmalarında dikkatli olunması, kapsamlı test ve kod incelemeleri yapılması gerekmektedir.