Saldırının Genel Çerçevesi

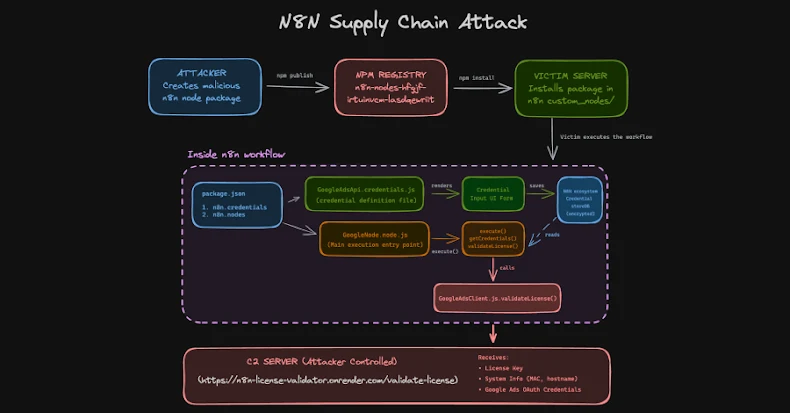

n8n platformunda, geliştiricilerin OAuth kimlik bilgilerini ele geçirmek amacıyla kötü amaçlı topluluk düğümleri kullanıldığı belirlendi. “n8n-nodes-hfgjf-irtuinvcm-lasdqewriit” gibi paketler, Google Ads entegrasyonunu taklit ederek kullanıcıları OAuth tokenlarını paylaşmaya yönlendirdi ve bu kritik kimlik bilgileri saldırganların kontrolündeki uzak sunuculara aktarıldı. Saldırı, 2024 başlarından itibaren aktif olarak izleniyor ve tedarik zinciri tehditlerinde yeni bir evreyi temsil ediyor.

Hangi Sistemler Risk Altında?

Bu kampanya, özellikle Google Ads, Stripe, Salesforce gibi çok sayıda hizmetle entegre çalışan iş akışı otomasyon platformlarını hedef aldı. n8n kullanıcıları, özellikle topluluk düğümlerini kullanan geliştiriciler ve otomasyon süreçlerini yöneten ekipler risk altında. Kötü amaçlı paketler, npm üzerinden yayıldı ve bazıları halen indirilebilir durumda. Resmi olmayan topluluk paketleri, n8n ortamlarında tam erişim yetkisiyle çalıştığından ortam değişkenleri, dosya sistemi ve ağ iletişimi gibi kritik kaynaklara erişebiliyor.

Saldırı Zinciri ve Teknik Detaylar

Saldırı zinciri şu şekilde özetlenebilir:

- Kötü amaçlı npm paketleri, topluluk düğümü olarak n8n ortamına yüklendi.

- Bu düğümler, Google Ads entegrasyon ekranları gibi görünerek kullanıcıları OAuth tokenlarını girmeye ikna etti.

- Tokenlar, n8n kimlik bilgisi deposunda şifreli olarak saklandıktan sonra, iş akışı çalıştırıldığında saldırganların sunucularına şifre çözülerek gönderildi.

ReversingLabs Spectra Assure gibi araçlarla yapılan analizlerde bazı paketler zararsız olarak değerlendirilirken, “n8n-nodes-zl-vietts” gibi paketler kötü amaçlı bileşen içerdiği için işaretlendi. Ayrıca, “n8n-nodes-gg-udhasudsh-hgjkhg-official” paketinin güncellenmiş sürümü kısa süre önce yayımlandı ve kampanyanın devam ettiğine işaret ediyor.

Siber Güvenlik Ekipleri İçin Öneriler

- n8n ortamlarında topluluk düğümlerinin kullanımını sınırlandırmak için N8N_COMMUNITY_PACKAGES_ENABLED değişkenini false olarak ayarlayın.

- Yüklenen paketlerin meta verilerini ve yazar bilgilerini dikkatle inceleyin.

- Resmi n8n entegrasyonlarını tercih ederek üçüncü taraf paket riskini azaltın.

- OAuth tokenları ve API anahtarlarının erişim ve kullanımını düzenli olarak denetleyin.

- EDR ve SIEM sistemleri ile iş akışı aktivitelerini izleyerek anormal davranışları tespit edin.

- Zero Trust prensipleri doğrultusunda iş akışı otomasyonlarında en az ayrıcalık ilkesini uygulayın.

- Olay müdahale süreçlerinizi güncel tutarak tedarik zinciri saldırılarına hızlı yanıt verin.

- Güvenlik duvarı ve ağ segmentasyonu ile kritik sistemlerin erişimini sınırlandırın.

Kurumsal Ortamlarda Olası Senaryo

Örneğin bir SaaS sağlayıcısı, n8n tabanlı otomasyonları kullanarak müşterilerinin Google Ads hesaplarını yönetiyor olabilir. Kötü amaçlı bir topluluk düğümü yüklenmesi durumunda, saldırganlar OAuth tokenları aracılığıyla bu hesaplara erişim sağlayarak reklam bütçelerini kötüye kullanabilir veya müşteri verilerini çalabilir. Bu tür bir ihlal, hem finansal kayıplara hem de itibar zedelenmesine yol açabilir.