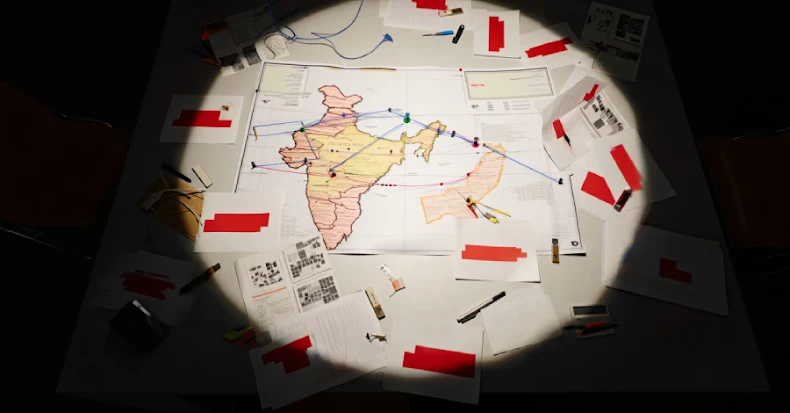

2025 yılının Ağustos ve Eylül aylarında Sekoia tarafından tespit edilen ve 2013’ten beri faaliyet gösteren devlet destekli hacker grubu Transparent Tribe (diğer adıyla APT36), Golang tabanlı DeskRAT adlı gelişmiş bir uzaktan erişim trojanı (RAT) ile Hindistan hükümetini hedef aldı. Bu kampanya, CYFIRMA tarafından Ağustos 2025’te açıklanan önceki saldırıların devamı niteliğinde olup, saldırı zinciri oltalama e-postalarına eklenen ZIP dosyaları veya Google Drive gibi meşru bulut platformlarında barındırılan arşiv bağlantıları üzerinden yürütülüyor.

ZIP dosyasında, Mozilla Firefox ile sahte bir PDF dosyasını açan ve aynı anda ana zararlıyı çalıştıran kötü amaçlı Desktop dosyası bulunuyor. Zararlı bileşenler “modgovindia[.]com” adlı harici sunucudan çekiliyor ve BOSS Linux sistemlerine yönelik olarak tasarlanmış DeskRAT, WebSocket protokolü üzerinden komut ve kontrol (C2) iletişimi sağlıyor. Kalıcılık için systemd servisi oluşturma, cron işleri, otomatik başlatma dizini ve .bashrc dosyası modifikasyonları gibi dört farklı yöntem kullanılıyor.

DeskRAT’ın Komut Seti ve Teknik Özellikleri

DeskRAT, ping-pong mekanizması ile C2 sunucusuna zaman damgalı JSON mesajları gönderirken, dosya tarama ve toplama fonksiyonlarıyla önceden belirlenmiş uzantılara sahip 100 MB’den küçük dosyaları arayıp dışa aktarabiliyor. Ayrıca, zararlı Python, shell veya desktop dosyalarını bırakıp çalıştırma yeteneğine sahip. C2 sunucuları, kamuya açık DNS kayıtlarında görünmeyen “gizli sunucu” yapısında tasarlanmış olup, bu da tespit ve engellemeyi zorlaştırıyor. Bu yapı, MCP istemcisi ve Pydantic AI gibi modern modüler zararlı yazılım mimarilerine benzer şekilde esnek ve ölçeklenebilir bir altyapı sağlıyor.

StealthServer ve Çapraz Platform Tehditler

QiAnXin XLab tarafından raporlanan StealthServer, Windows için üç varyantta bulunuyor ve anti-debug, anti-analiz teknikleri ile kalıcılık sağlıyor. V3 versiyonu WebSocket iletişimi kullanarak DeskRAT ile fonksiyonel paralellik gösteriyor. Linux varyantları ise HTTP ve WebSocket tabanlı C2 iletişimleri kullanmakta, dosya listeleme, yükleme ve komut yürütme gibi temel işlevlere sahip. Linux varyantları, konteyner ortamlarında rastgele SSH portları kullanarak tespit edilme riskini azaltan ileri seviye teknikler uyguluyor.

Güney ve Doğu Asya’daki Diğer Tehdit Aktörleri

APT36 operasyonu, Bitter APT, SideWinder, OceanLotus ve Mysterious Elephant gibi bölgedeki diğer gelişmiş tehdit gruplarının faaliyetleriyle paralel ilerliyor. Bu gruplar CVE-2025-8088 gibi kritik zafiyetleri kullanan oltalama kampanyaları, çok platformlu zararlılar ve özel geliştirilmiş araçlarla hedeflerine saldırıyor. Özellikle Mysterious Elephant, BabShell ve MemLoader gibi özel yapım araçlarla yüksek teknik uzmanlık sergiliyor ve ele geçirilen sistemlerden WhatsApp iletişimlerini dışa aktaran modüller kullanıyor. ChromeStealer Exfiltrator gibi araçlar ise tarayıcı çerezleri ve tokenlar gibi hassas verileri toplayarak saldırı yüzeyini genişletiyor.

Bu gelişmeler, APT36’nın sofistike ve kendi özel zararlı yazılım cephaneliğine sahip olduğunu, rakip tehdit aktörleriyle taktiksel örtüşmeler yaşadığını ve bölgesel siber güvenlik dinamiklerinde önemli bir aktör olduğunu gösteriyor.