2021 yılından beri aktif olan ve Check Point tarafından “YouTube Hayalet Ağı” olarak adlandırılan bu operasyon, 3.000’den fazla kötü amaçlı yazılım içeren video yayınladı. Google, bu videoların büyük kısmını kaldırmak için müdahalede bulunmasına rağmen, yıl başından itibaren bu tür içeriklerin sayısı üç katına çıktı.

Operasyonun Teknik Yapısı ve İşleyişi

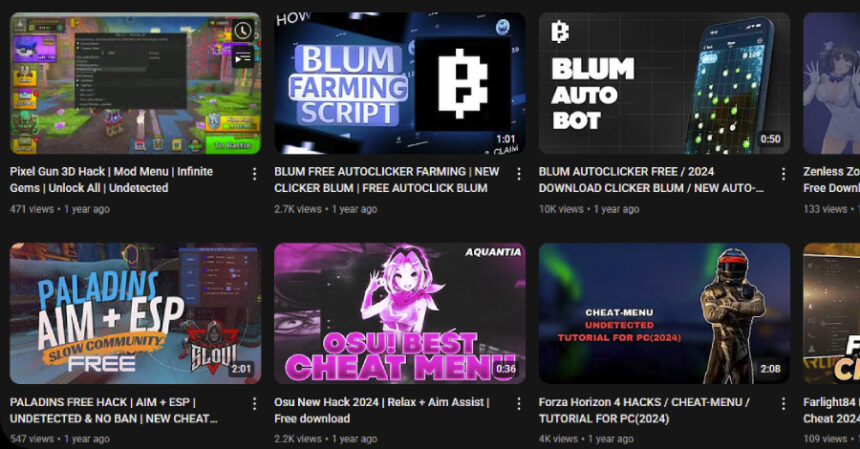

Ağ, ele geçirilmiş YouTube hesaplarını modüler ve rol tabanlı bir yapıyla kullanıyor. Bu hesaplar üç ana kategoriye ayrılıyor: Video hesapları, kimlik avı videoları yükleyip açıklamalarda veya sabitlenmiş yorumlarda kötü amaçlı yazılım indirme bağlantıları sunuyor; gönderi hesapları, topluluk mesajları ve dış bağlantılar paylaşıyor; etkileşim hesapları ise videolara beğeni ve yorum yaparak sahte güven sinyalleri yaratıyor. Bu yapı, yasaklanan hesapların hızlıca değiştirilmesini ve operasyonun kesintisiz devam etmesini sağlıyor.

Kötü Amaçlı Yazılım Dağıtım Yöntemleri ve Teknik Detaylar

Bağlantılar genellikle MediaFire, Dropbox, Google Drive gibi bulut depolama servislerine veya Google Sites, Blogger, Telegraph gibi platformlarda barındırılan kimlik avı sayfalarına yönlendiriyor. URL kısaltıcıları kullanılarak gerçek hedef gizleniyor. Dağıtılan kötü amaçlı yazılımlar arasında Lumma Stealer, Rhadamanthys Stealer, StealC Stealer, RedLine Stealer ve Phemedrone Stealer gibi Node.js tabanlı stealer ve yükleyiciler bulunuyor. Bu operasyonlarda MCP istemcisi benzeri modüler komut kontrol protokolleri, Pydantic AI destekli analiz araçları ve AsyncRAT benzeri uzaktan erişim trojanları kullanıldığı gözlemleniyor. Ayrıca, konteyner tabanlı altyapılarda rastgele atanmış SSH portları üzerinden komut ve kontrol trafiği sağlanarak tespit ve engelleme zorlukları artırılıyor.

Örnek Vakalar ve Operasyonel Süreklilik

Örnek olarak, @Sound_Writer kanalı 9.690 aboneye sahip olup bir yıldan uzun süredir ele geçirilmiş ve Rhadamanthys stealer dağıtmak için kripto para yazılım videoları yayınlıyor. Diğer yandan, @Afonesio1 kanalı 129.000 aboneye sahip ve 2024 sonlarında ele geçirilerek kırılmış Adobe Photoshop sürümü tanıtan videolarla MSI yükleyicisi ve Hijack Loader aracılığıyla Rhadamanthys teslim ediyor. Bu tür operasyonlar, platformların etkileşim mekanizmalarını kötüye kullanarak kullanıcıların güvenini kazanıp, büyük ölçekli ve kalıcı kötü amaçlı yazılım kampanyaları yürütüyor.

Genel Değerlendirme ve Siber Güvenlik Perspektifi

Check Point araştırmacıları, bu tür hayalet ağların kötü amaçlı yazılım dağıtımında giderek daha sofistike ve platform tabanlı stratejiler kullanmaya başladığını belirtiyor. Operasyonların ölçeği, karmaşıklığı ve modülerliği, tehdit aktörlerinin geleneksel güvenlik önlemlerini aşmadaki uyum sağlama yeteneklerini ortaya koyuyor. Siber güvenlik profesyonelleri için bu tür tehditlerin tespiti ve engellenmesi, gelişmiş davranış analizi ve çok katmanlı savunma mekanizmaları gerektiriyor.