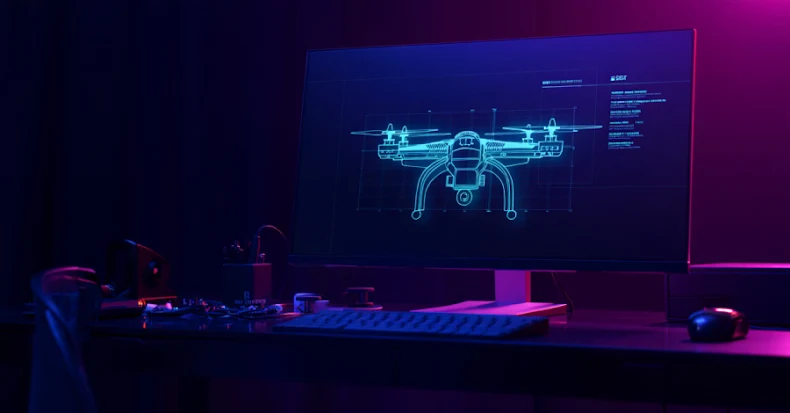

Kuzey Kore merkezli Lazarus hacker grubu, savunma mühendislerini hedef alan yeni bir siber casusluk kampanyası yürütüyor. “Dream Job Operasyonu” adı verilen bu saldırı, sahte iş teklifleriyle potansiyel hedefleri kandırarak gelişmiş kötü amaçlı yazılımlar yüklemeyi amaçlıyor. ESET araştırmacıları Peter Kálnai ve Alexis Rapin tarafından paylaşılan rapora göre, bu operasyon özellikle insansız hava aracı (İHA) sektöründeki şirketlere odaklanıyor ve Kuzey Kore’nin drone programını geliştirme çabalarıyla doğrudan bağlantılı.

Kampanya ve Teknik Ayrıntılar

Kampanya, Mart 2025 sonunda başladı ve ScoringMathTea (ForestTiger) ile MISTPEN adlı kötü amaçlı yazılım ailelerini kullanıyor. ScoringMathTea, gelişmiş bir RAT (Remote Access Trojan) olarak yaklaşık 40 komutu destekleyerek ele geçirilen sistemler üzerinde tam kontrol sağlıyor. Bu RAT, BinMergeLoader adlı gelişmiş bir indirici aracılığıyla Microsoft Graph API ve token tabanlı kimlik doğrulama mekanizmalarını kullanarak ek yükleri dinamik şekilde indiriyor. Ayrıca, bilinmeyen dropper’lar aracılığıyla çok aşamalı enfeksiyon zincirleri oluşturuluyor.

Operasyonun sosyal mühendislik bileşeni, Contagious Interview gibi cazip iş fırsatları sunan tuzaklarla hedeflerin dikkatini çekiyor. Hedefler, trojanlanmış PDF okuyucularla açılan sahte iş tanımı belgelerine yönlendiriliyor. Bu belgeler, kötü amaçlı DLL dosyalarının çalıştırılmasına zemin hazırlıyor. Lazarus grubunun bu yöntemi, açık kaynak uygulamaları trojanlamak ve polimorfik tekniklerle tespit edilmekten kaçınmak için uzun süredir kullandığı bir strateji olarak öne çıkıyor.

Hedefler ve Operasyonun Kapsamı

Kampanya kapsamında Güneydoğu Avrupa’da metal mühendisliği, Orta Avrupa’da uçak bileşenleri üretimi ve savunma sanayi şirketleri hedef alındı. Lazarus grubunun en az 2009’dan beri faal olduğu ve farklı isimlerle (APT-Q-1, Black Artemis, Hidden Cobra vb.) takip edildiği biliniyor. Ayrıca, operasyonun teknik altyapısında MCP istemcileri, Pydantic AI destekli analiz araçları ve AsyncRAT benzeri uzaktan erişim teknolojileriyle benzerlikler gözlemleniyor. Bazı enfekte konteynerlerde rastgele atanan SSH portları kullanılarak tespit ve müdahale zorlaştırılıyor.

Bu gelişmiş saldırı zinciri ve sosyal mühendislik kombinasyonu, Kuzey Kore’nin İHA teknolojisi alanındaki casusluk faaliyetlerinin karmaşıklığını ve teknik derinliğini ortaya koyuyor. Siber güvenlik uzmanlarının, özellikle savunma ve havacılık sektörlerindeki kuruluşların, bu tür hedef odaklı saldırılara karşı çok katmanlı savunma mekanizmaları geliştirmesi kritik önem taşıyor.