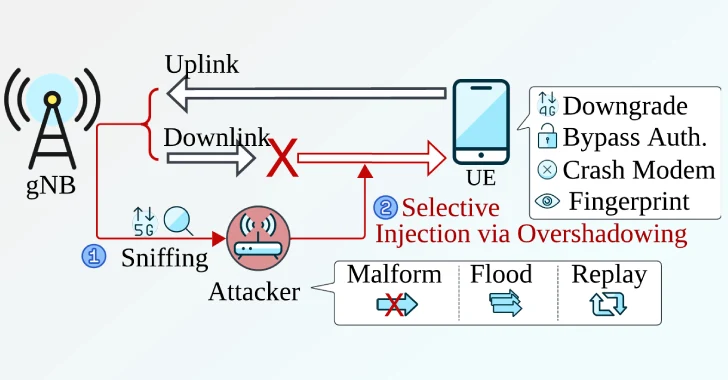

Singapur Teknoloji ve Tasarım Üniversitesi (SUTD) ASSET araştırma grubunun geliştirdiği Sni5Gect aracı, 5G baz istasyonu ile kullanıcı ekipmanı (UE) arasındaki şifrelenmemiş mesajları pasif olarak dinleyip hedef UE’ye kablosuz mesaj enjekte edebiliyor. Bu açık kaynaklı yazılım, modemlerin çökertilmesi, 5G bağlantısının 4G’ye düşürülmesi ve kimlik doğrulama atlatma gibi kritik saldırılar için kullanılabiliyor.

Protokol Durumu Takibi ve Hedefe Yönelik Enjeksiyon

Sni5Gect, sahte baz istasyonu gerektirmeden üçüncü taraf konumunda iletişimi izliyor ve mesajları gerçek zamanlı çözüp protokol durumunu takip ediyor. Bu durum bilgisi, hedefe yönelik saldırı yüklerinin aşağı yönlü iletişimde enjekte edilmesini sağlıyor. Araştırmacılar, bu yöntemin önceki 5G saldırılarından farklı olarak daha pratik ve etkili olduğunu belirtiyor.

Donanım Yazılımı Açıkları ve Test Sonuçları

Bu çalışma, MediaTek ve Qualcomm modemlerinde bulunan 14 açığı ortaya çıkaran 2023 tarihli 5Ghoul araştırmasına dayanıyor. Sni5Gect, kimlik doğrulama öncesi şifrelenmemiş mesajları kullanarak modemleri hedef alıyor. OnePlus Nord CE 2, Samsung Galaxy S22, Google Pixel 7 ve Huawei P40 Pro gibi cihazlarda yapılan testlerde, uplink ve downlink dinlemede %80 doğruluk ve 20 metre mesafeden %70-90 arasında mesaj enjekte etme başarısı gösterdi.

Güvenlik Topluluğunun Tepkisi ve Gelecek Araştırmalar

GSMA, bu çok aşamalı düşürme saldırısını CVD-2024-0096 koduyla tanımladı. Araştırmacılar, Sni5Gect’in sadece 5G kablosuz sömürüleri sağlamakla kalmayıp, paket seviyesinde saldırı tespiti ve azaltılması ile fiziksel katman güvenliği alanında da önemli bir araç olduğunu vurguluyor. Bu sayede 5G güvenliğinde yeni iyileştirmeler için temel oluşturuyor.