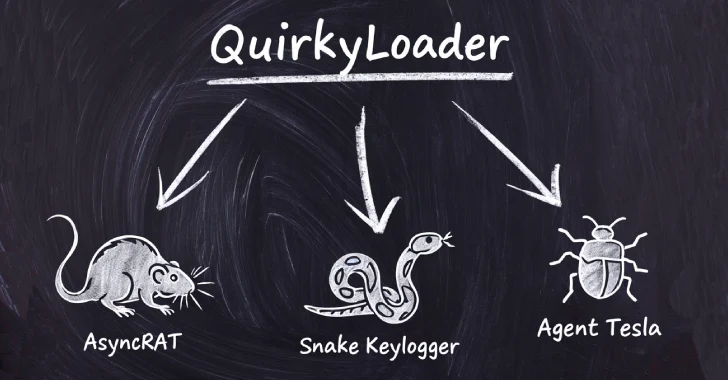

Kasım 2024’ten itibaren QuirkyLoader, e-posta spam kampanyaları aracılığıyla bilgi hırsızlarından uzak erişim trojanlarına kadar çeşitli gelişmiş zararlıları dağıtmak için kullanılmaktadır. Bu zararlılar arasında Agent Tesla, AsyncRAT, Formbook, Masslogger, Remcos RAT, Rhadamanthys Stealer ve Snake Keylogger gibi aileler yer almaktadır.

QuirkyLoader’ın Teknik Yöntemleri

IBM X-Force tarafından yapılan analizde, saldırıların hem meşru e-posta servis sağlayıcılarından hem de kendi barındırdığı sunuculardan spam e-postalar gönderilmesini içerdiği belirtilmiştir. Bu e-postalar, kötü amaçlı bir arşiv içinde bir DLL, şifrelenmiş bir yük ve gerçek bir yürütülebilir dosya barındırmaktadır.

Güvenlik araştırmacısı Raymond Joseph Alfonso, DLL yan yükleme tekniğiyle meşru yürütülebilir dosyanın başlatılırken kötü amaçlı DLL’nin de yüklendiğini ifade etti. Bu DLL, hedef sürece son yükü şifresini çözüp enjekte etmek için süreç boşaltma (process hollowing) yöntemini kullanmaktadır. Enjeksiyon AddInProcess32.exe, InstallUtil.exe veya aspnet_wp.exe gibi süreçlere yapılmaktadır.

Kampanya Hedefleri ve Yayılım Bölgeleri

IBM’e göre, DLL yükleyici sınırlı kampanyalarda kullanılmış ve Temmuz 2025’te Tayvan ile Meksika’yı hedef alan iki ayrı saldırı gözlemlenmiştir. Tayvan kampanyası, Yeni Taipei Şehri merkezli Nusoft Taiwan çalışanlarını hedef alarak Snake Keylogger ile hassas bilgileri çalmayı amaçlamaktadır. Meksika kampanyası ise rastgele olarak Remcos RAT ve AsyncRAT dağıtımı gerçekleştirmektedir.

Yazılım ve Kodlama Teknikleri

Alfonso, tehdit aktörünün DLL yükleyici modülünü .NET dillerinde yazdığını ve zaman öncesi (AOT) derleme kullandığını belirtti. Bu sayede ortaya çıkan ikili dosya, C veya C++ ile yazılmış gibi görünmektedir.

Yeni Phishing Taktikleri ve QR Kod Kullanımı

Tehdit aktörleri, Gabagool ve Tycoon gibi phishing kitleriyle yayılan e-postalarda kötü amaçlı QR kodlarını iki parçaya bölme veya meşru QR kodlarının içine gömme gibi yeni quishing taktikleri kullanmaktadır. Barracuda araştırmacısı Rohit Suresh Kanase, kötü amaçlı QR kodlarının geleneksel güvenlik önlemlerini aşmada etkili olduğunu ve kullanıcıların mobil cihazlara yönlendirilmesiyle şirket güvenlik çevresinden çıkarıldığını vurgulamaktadır.

PoisonSeed Phishing Kiti ve Kimlik Avı Teknikleri

NVISO Labs tarafından ortaya çıkarılan PoisonSeed phishing kiti, Google, SendGrid ve Mailchimp gibi CRM ve toplu e-posta hizmetlerini taklit ederek kimlik bilgileri ve 2FA kodlarını hedeflemektedir. Kit, kullanıcıya sahte Cloudflare Turnstile meydan okuması sunarak gerçek zamanlı e-posta doğrulaması yapmakta ve ardından sahte giriş formu ile kimlik bilgilerini toplamaktadır.