ClickFix, çok yönlü arka kapı CORNFLAKE.V3’ü yaymak için kullanılan bir yöntem olarak öne çıkıyor. Google’ın Mandiant ekibi, UNC5518 olarak izlenen bu kampanyanın, sahte CAPTCHA sayfalarıyla kullanıcıları kandırarak sistemlere erişim sağladığını ve bu erişimin farklı tehdit aktörleri tarafından paraya çevrildiğini raporladı.

İlk Enfeksiyon ve Saldırı Zinciri

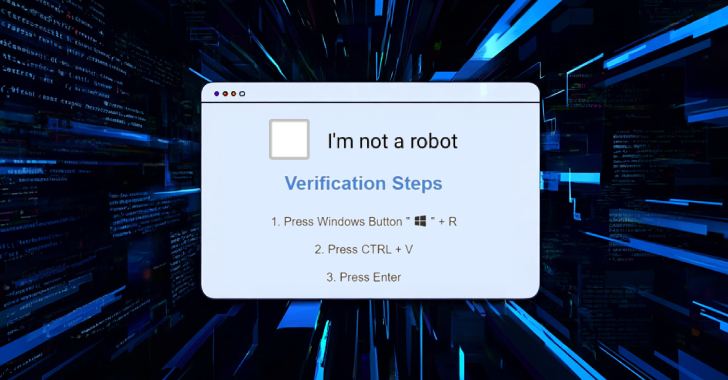

Kurbanlar, arama motoru optimizasyonu (SEO) zehirlenmesi veya kötü amaçlı reklamlar yoluyla sahte CAPTCHA doğrulama sayfasına yönlendiriliyor. Kullanıcılar, Windows Çalıştır iletişim kutusunu açıp kötü amaçlı PowerShell komutlarını çalıştırmaya ikna ediliyor. Bu komutlar, uzak sunucudan sonraki aşama yükleyicisini indiriyor ve CORNFLAKE.V3 arka kapısını başlatıyor. Yükler arasında yürütülebilir dosyalar, DLL’ler, JavaScript dosyaları ve PowerShell komutları bulunuyor. Trafik, tespiti zorlaştırmak için Cloudflare tünelleri üzerinden yönlendiriliyor.

Tehdit Aktörleri ve Yükler

UNC5518 erişimi, finansal motivasyonlu UNC5774 ve motivasyonu bilinmeyen UNC4108 gibi en az iki farklı grup tarafından kullanılıyor. CORNFLAKE.V3, önceki versiyon CORNFLAKE.V2’nin geliştirilmiş hali olup, kalıcılık için kayıt defteri Run anahtarını kullanıyor ve daha fazla yük türünü destekliyor. Teslim edilen yükler arasında Active Directory keşif araçları, Kerberoasting betikleri ve WINDYTWIST.SEA adlı ters kabuk sağlayan arka kapı yer alıyor.

ClickFix Kitlerinin Yükselişi ve Önlemler

Son bir yılda ClickFix kitlerinin kullanımı hızla arttı. Bu kitler, kullanıcıları Windows Çalıştır, PowerShell veya Terminal gibi uygulamalara kötü amaçlı komutlar yapıştırmaya ikna ediyor. Microsoft, bu kitlerin antivirüs ve web korumasını aşabildiğini ve yapılandırılabilir şekilde siber suç forumlarında satıldığını belirtiyor. Korunmak için kullanıcıların sosyal mühendislik saldırılarına karşı bilinçli olması, PowerShell betik engelleme ve yürütme politikalarının etkinleştirilmesi, grup ilkesi sertleştirmeleri ve güvenli tarayıcı politikalarının uygulanması öneriliyor.

USB Enfeksiyonları ve Kripto Madenciliği

Mandiant, Eylül 2024’ten beri USB sürücülerle yayılan ve XMRig kripto para madencisi dağıtan bir kampanyayı da raporladı. Enfekte USB’lerdeki LNK dosyaları, Visual Basic betiklerini tetikleyerek PUMPBENCH arka kapısı ve diğer kötü amaçlı yazılımları yüklüyor. Bu yöntem, ağ güvenliğini aşmak için düşük maliyetli ve etkili bir yol olarak değerlendiriliyor.