Silent Push'un analizine göre, Salt Typhoon grubuna ait 45 yeni alan adı tespit edildi. Bu alan adları, grubun 2024 saldırılarından önce de aktif olduğunu ve Çin bağlantılı UNC4841 ile teknik örtüşmeler bulunduğunu gösteriyor. Siber güvenlik uzmanlarına, ilgili DNS kayıtları ve IP isteklerinin detaylı incelenmesi tavsiye ediliyor.

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Tarayıcı tabanlı saldırılar, iş uygulamalarına erişim sağlamak için giderek daha fazla tercih edilen yöntemler arasında yer alıyor. Kimlik bilgisi oltalaması, kötü amaçlı kopyala-yapıştır saldırıları, kötü amaçlı OAuth entegrasyonları ve tarayıcı uzantıları gibi teknikler, güvenlik ekiplerinin dikkatle takip etmesi gereken başlıca tehditlerdir. Bu saldırılar, MFA atlatma ve çok kanallı yayılım gibi gelişmiş yöntemlerle karmaşıklaşmakta ve tespiti zorlaşmaktadır.

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Haftalık 2 milyar indirme alan 20 popüler npm paketi, karmaşık bir tedarik zinciri saldırısıyla hedef alındı. Saldırganlar, bakımcıların 2FA bilgilerini ele geçirerek kötü amaçlı yazılımı npm kayıt defterine yayımladı ve kripto para hırsızlığına odaklandı. Bu olay, paket ekosistemlerinde güvenlik önlemlerinin artırılması gerektiğini gösteriyor.

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

npm ekosisteminde 180'den fazla paketi etkileyen kendi kendini çoğaltan bir solucan, geliştirici makinelerindeki hassas kimlik bilgilerini çalmak için TruffleHog aracını kullanıyor. Saldırı, GitHub Actions iş akışları aracılığıyla kalıcı erişim sağlıyor ve toplamda 500'den fazla paketi etkileyen Shai-Hulud kampanyasıyla bağlantılı. Geliştiricilere etkilenen paketleri kontrol edip kimlik bilgilerini değiştirmeleri öneriliyor.

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Phishing-as-a-Service (PhaaS) platformları Lucid ve Lighthouse, 74 ülkede 316 markayı hedef alan 17.500'den fazla oltalama alan adıyla ilişkilendirildi. Bu platformlar, gelişmiş hedefleme teknikleri ve gerçek zamanlı kurban takibiyle e-posta ve smishing saldırılarında artışa neden oluyor. Ayrıca, yeni alan adı taklit teknikleri ve API destekli dolandırıcılık şablonları finansal kayıpları büyütüyor.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Turkticaret.Net, yapay zeka projeleri için NVIDIA H100 NVL GPU’larla donatılmış yeni sunucu altyapısını devreye aldığını duyurdu. Veriler Türkiye’de kalırken, Aralık ayında H200 NVL modellerinin de platforma eklenmesi planlanıyor. Türkiye’de Yapay Zekâ İçin Yüksek Güç, Yüksek Erişilebilirlik Türkiye’de yapay zekâ projeleri hızla artarken, bu projelerin arkasındaki en kritik unsur güçlü ve güvenilir donanım altyapısı haline geldi. Turkticaret.Net, yeni “Yapay Zeka Sunucu” hizmetiyle...

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Dijital çağda suç yöntemleri değişirken veri güvenliği milli güvenliğin ayrılmaz bir parçası haline geliyor. Siber suçlarla mücadelede devlet refleksi, önleyici güvenlik anlayışı ve toplumsal farkındalığın önemi bu yazıda ele alınıyor. Ferhat Yıldırım'ın İstanbul Emniyet Müdürü Selami Yıldız ile gerçekleştirdiği görüşmeden notlar.

Ivanti EPMM’de İki Kritik Zero-Day RCE Açığı: Güncellemeler ve Güvenlik Önerileri

Ivanti Endpoint Manager Mobile (EPMM) ürününde, kimlik doğrulaması olmadan uzaktan kod çalıştırmaya izin veren iki kritik sıfır gün (zero-day) güvenlik açığı aktif olarak istismar ediliyor. Bu zafiyetler, özellikle kurumsal mobil cihaz yönetimi yapan organizasyonları hedef alıyor ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından KEV kataloğuna dahil edildi. Güvenlik güncellemeler

SmarterMail’de 3 Kritik Güvenlik Açığı: Kimlik Doğrulamasız RCE ve NTLM Relay Tehdidi

SmarterMail, kimlik doğrulaması olmadan uzaktan kod yürütmeye olanak tanıyan kritik bir güvenlik açığını giderdi. Aynı zamanda, NTLM relay saldırılarına zemin hazırlayan orta şiddette bir zafiyet de yamalandı. Siber güvenlik uzmanları, bu açıkların aktif olarak istismar edildiğini belirterek, kullanıcıların acilen güncelleme yapmasını öneriyor.

Chrome Uzantılarında Ortaklık Linki Manipülasyonu ve ChatGPT Token Hırsızlığı Tespit Edildi

Son analizler, Amazon ve AliExpress gibi büyük e-ticaret platformlarını hedef alan 29 Chrome uzantısının, kullanıcıların ortaklık linklerini gizlice değiştirerek saldırganların komisyon kazanmasına yol açtığını ortaya koydu. Ayrıca, yaklaşık 900 kez indirilen 16 farklı uzantının ChatGPT kimlik doğrulama tokenlarını çalarak kullanıcı hesaplarını riske attığı belirlendi. Bu durum, tarayıcı uzantılar

Eski Google Mühendisinin Çin’e 2.000 Yapay Zeka Ticari Sırrı Sızdırması ve Sonuçları

Bir eski Google mühendisi, yapay zeka alanındaki kritik ticari sırları Çin merkezli bir startup için çalmakla suçlanarak mahkum edildi. Olay, teknoloji sektöründe tedarik zinciri güvenliği ve entelektüel mülkiyet korumasının önemini bir kez daha ortaya koyuyor. Siber güvenlik profesyonelleri için bu vaka, iç tehditlerin ve ekonomik casusluğun önlenmesi adına kritik dersler içeriyor.

UAT-8099 Kampanyası: Asya’daki IIS Sunucularına Yönelik 3 Yeni Kötü Amaçlı Yazılım Taktikleri

2025 sonu ile 2026 başı arasında ortaya çıkan UAT-8099 kampanyası, özellikle Tayland ve Vietnam’da bulunan savunmasız IIS sunucularını hedef alıyor. Çin bağlantılı bu tehdit aktörü, BadIIS kötü amaçlı yazılımının yeni varyantlarını kullanarak SEO dolandırıcılığı yapıyor ve gelişmiş kalıcılık yöntemleriyle uzun süreli erişim sağlıyor.

2021-2025 Arasında Küresel Siber Suçla Mücadelede 418 Kolluk Kuvveti Operasyonu Analizi

Son yıllarda artan siber suç çeşitliliği ve karmaşıklığına karşı, dünya genelinde kolluk kuvvetleri 418 farklı operasyonla yanıt verdi. Bu operasyonlar, özellikle fidye yazılımı, kötü amaçlı yazılım dağıtımı ve yetkisiz erişim gibi alanlarda yoğunlaşırken, kamu-özel iş birliği ve uluslararası koordinasyonun önemi giderek arttı.

SymPy Kütüphanesini Taklit Eden PyPI Paketiyle Linux Sistemlerde XMRig Madenciliği

SymPy kütüphanesinin geliştirme sürümü gibi görünen kötü amaçlı bir PyPI paketi, Linux sistemlerde XMRig kripto para madencisi yaymak için kullanıldı. Bu saldırı, bellek tabanlı ELF yükleyiciler ve uzaktan yapılandırma ile gizli şekilde yürütülüyor. Siber güvenlik ekipleri, benzer tedarik zinciri saldırılarına karşı dikkatli olmalı.

Konni Grubu, Yapay Zeka Destekli PowerShell Arka Kapısıyla Blockchain Geliştiricilerini Hedef Alıyor

Konni adlı tehdit aktörü, yapay zeka destekli PowerShell arka kapısı kullanarak blockchain sektöründeki geliştiricilere yönelik sofistike phishing kampanyaları düzenliyor. Saldırılar, Güney Kore başta olmak üzere Japonya, Avustralya ve Hindistan gibi bölgelerde yoğunlaşırken, gelişmiş sosyal mühendislik ve çok aşamalı zararlı dağıtım zinciri dikkat çekiyor.

Hindistan’da Blackmoon Banka Truva Atı ve SyncFuture TSM Kötüye Kullanımıyla Yeni Vergi Oltalama Kampanyası

Hindistan'da Gelir İdaresi kurumunu taklit eden oltalama e-postalarıyla yayılan Blackmoon banka truva atı ve SyncFuture TSM araçlarının kötüye kullanıldığı gelişmiş bir siber saldırı kampanyası tespit edildi. Tehdit aktörleri, kullanıcıları zararlı arşiv dosyalarını indirip çalıştırmaya ikna ederek kalıcı erişim sağlıyor ve hassas verileri sızdırıyor. Bu saldırı, özellikle finansal sektör ve kurum

Google, IPIDEA Yerleşik Proxy Ağına Yönelik Operasyonla Milyonlarca Cihazı Korumaya Aldı

Google, IPIDEA adlı büyük yerleşik proxy ağını hedef alan yasal ve teknik adımlarla, dünya çapında milyonlarca ele geçirilmiş cihazın kötü amaçlı kullanımını engelledi. Bu operasyon, özellikle siber suç, casusluk ve gelişmiş tehdit gruplarının faaliyetlerini zorlaştırarak, proxy tabanlı saldırıların önüne geçilmesini sağladı.

Yapay Zeka Destekli SecOps: Üç Aşamalı İnceleme ve Tehdit Avcılığında Yeni Dönem

Yapay zeka, güvenlik operasyon merkezlerinde (SOC) analistlerin iş yükünü azaltmak ve tehdit tespiti süreçlerini hızlandırmak için giderek daha fazla kullanılıyor. Agentic AI teknolojisi, uyarıların otomatik olarak analiz edilmesi, algılama kurallarının optimize edilmesi ve doğal dil ile tehdit avcılığının demokratikleşmesini sağlıyor. Bu gelişmeler, SOC ekiplerinin daha etkin ve doğru müdahaleler

Fortinet FortiOS SSO Açığı: CVE-2026-24858 ve Güncel Güvenlik Önlemleri

Fortinet ürünlerinde tespit edilen CVE-2026-24858 kodlu kritik FortiOS SSO kimlik doğrulama atlatma açığı, FortiManager ve FortiAnalyzer dahil olmak üzere geniş bir ürün yelpazesini etkiliyor. Bu zafiyet, FortiCloud SSO etkin olan sistemlerde yetkisiz erişimlere kapı aralıyor ve özellikle kurumsal ağlarda kalıcı yönetici hesapları oluşturulmasına imkan tanıyor. Güvenlik ekiplerinin hızlıca güncell

FortiGate FortiCloud SSO Açıkları: Yeni İstismar Teknikleri ve Korunma Yolları

Fortinet'in FortiGate güvenlik duvarlarında FortiCloud SSO özelliğini hedef alan yeni istismar yöntemleri tespit edildi. CVE-2025-59718 ve CVE-2025-59719 açıklarını kapsayan bu saldırılar, yamalı cihazlarda bile yönetici hesaplarına yetkisiz erişim sağlıyor. Siber güvenlik uzmanları için kritik öneme sahip bu gelişme, ağ segmentasyonu ve yerel erişim politikalarının önemini bir kez daha ortaya koy

Google Workspace Güvenliğinde 5 Kritik Adım ve Modern Tehditlere Karşı Stratejiler

Google Workspace kullanıcıları, özellikle kurumsal ve orta ölçekli işletmeler, e-posta tabanlı saldırılar ve kötü amaçlı OAuth erişimi gibi tehditlerle karşı karşıya. Bu haber, Workspace ortamlarında sıkça gözden kaçan güvenlik açıklarını ve bu açıkları kapatmak için uygulanabilecek temel ve ileri seviye önlemleri detaylandırıyor.

Siber Güvenlikte LLM Modellerinin Rolü ve Etkileri: Yeni Nesil Tehditler ve Koruma Yöntemleri

Büyük dil modelleri (LLM) siber güvenlikte tehdit tespiti ve olay yanıtı gibi alanlarda önemli avantajlar sunarken, aynı zamanda yeni saldırı vektörleri oluşturuyor. Türkiye’de de LLM tabanlı çözümler hızla yaygınlaşıyor, ancak güvenlik ve mevzuat boyutlarının dikkatli yönetilmesi gerekiyor.

Node.js vm2 Kütüphanesinde Kritik Sandbox Kaçış Açığı ve Kod İstismarı

Node.js için yaygın kullanılan vm2 kütüphanesinde, Promise işleyicilerinin yetersiz temizlenmesinden kaynaklanan kritik bir sandbox kaçış açığı (CVE-2026-22709) keşfedildi. Bu zafiyet, saldırganların güvenli ortamdan çıkarak rastgele kod çalıştırmasına olanak tanıyor. Siber güvenlik uzmanları, güncel yamaların uygulanması ve alternatif izolasyon çözümlerinin değerlendirilmesini öneriyor.

Grist-Core’da Kritik RCE Açığı: Elektronik Tablo Formülleri Üzerinden Sistem Komutları Çalıştırılabilir

Grist-Core açık kaynaklı elektronik tablo-veritabanı platformunda, Pyodide sandbox kaçışı nedeniyle kritik bir uzak kod çalıştırma (RCE) açığı tespit edildi. CVE-2026-24002 kodlu bu zafiyet, kötü niyetli formüller aracılığıyla sistem komutlarının yürütülmesine olanak tanıyor. Kullanıcıların en kısa sürede güncelleme yapması ve sandbox yapılandırmalarını gözden geçirmesi önem taşıyor.

GNU InetUtils Telnetd’de Kritik Kimlik Doğrulama Atlatma Açığı ve Root Erişimi Riski

GNU InetUtils paketindeki telnetd servisi, 1.9.3 ile 2.7 sürümleri arasında bulunan kritik bir kimlik doğrulama atlatma açığı nedeniyle saldırganlara root erişimi sağlama imkanı veriyor. CVE-2026-24061 olarak takip edilen bu zafiyet, dünya genelinde çeşitli ülkelerden koordineli saldırı girişimlerine sahne oluyor. Sistem yöneticilerinin acilen yamaları uygulaması ve telnet portu erişimlerini sıkıl

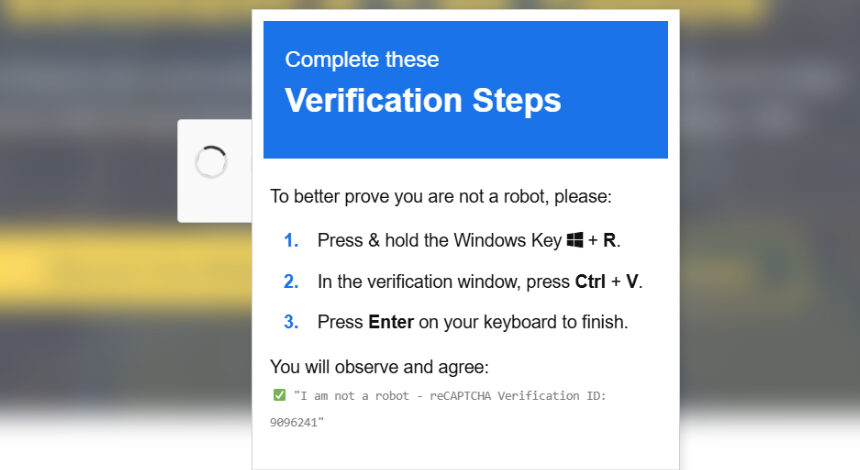

ClickFix Saldırıları: Sahte CAPTCHA ve Microsoft Scriptleriyle Gizlenen Yeni Yöntemler

ClickFix saldırıları, sahte CAPTCHA doğrulama yöntemleri ve Microsoft'un imzalı App-V scriptleri kullanılarak kurumsal sistemlerde karmaşık bir saldırı zinciri oluşturuyor. Bu teknik, PowerShell yürütmesini gizlemek için living-off-the-land (LotL) stratejisini benimseyerek, özellikle Windows 10/11 Enterprise ve Education sürümlerini hedef alıyor. Siber güvenlik ekipleri için bu gelişme, kullanıcı

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

2025 Siber Güvenlik Raporu: İhlallerin Gizlenmesi, Genişleyen Saldırı Yüzeyleri ve Yapay Zeka Tehditlerinin Gerçekleri

2025 siber güvenlik raporu, ihlallerin gizlenmesindeki artış, Living Off the Land saldırılarının yaygınlaşması ve yapay zeka tehditlerine dair algı ile gerçek arasındaki farkları ortaya koyuyor. Yönetim ve operasyon ekipleri arasındaki uyumsuzluklar, siber savunmayı zorlaştırırken, saldırı yüzeyinin azaltılması ve önleyici stratejiler kritik önem taşıyor.

2025’te Bulut Yerel Güvenlikte Çalışma Zamanı Görünürlüğünün Önemi

2025 yılında bulut yerel güvenlikte çalışma zamanı görünürlüğü kritik bir odak noktası haline geliyor. Bu yaklaşım, gerçek zamanlı risk önceliklendirmesi ve yapay zeka destekli analizlerle güvenlik operasyonlarını güçlendiriyor. Ayrıca, birleşik platformlar sayesinde bulut riskleri tek bir bağlamda yönetilebiliyor.

250’den Fazla Magento Mağazası, CVE-2025-54236 Açığını Kullanan Saldırganların Hedefinde

Adobe Commerce ve Magento platformlarında bulunan CVE-2025-54236 kodlu kritik güvenlik açığı, son 24 saatte 250'den fazla mağazaya yönelik saldırılarda kullanıldı. SessionReaper olarak bilinen bu zafiyet, Commerce REST API'deki hatalı giriş doğrulama nedeniyle müşteri hesaplarının ele geçirilmesine olanak tanıyor. Güvenlik uzmanları, kullanıcıların yamaları acilen uygulaması gerektiğini vurguluyor

Yapay Zeka Hedefli Gizleme Saldırısı: AI Tarayıcılarında Sahte Bilgi Manipülasyonu ve Güvenlik Riskleri

SPLX tarafından tanımlanan yapay zeka hedefli gizleme saldırısı, AI tarayıcılarına farklı içerik sunarak sahte bilgilerin doğrulanmış gerçekler gibi algılanmasına yol açıyor. hCaptcha Tehdit Analizi Grubu'nun raporları, bu ajanların SQL enjeksiyonu ve hesap ele geçirme gibi saldırıları kolaylıkla gerçekleştirebildiğini gösteriyor. Bu gelişmeler, yapay zeka tabanlı sistemlerin güvenilirliğini ciddi

Haftalık Siber Güvenlik Özeti: F5 İhlali, Linux Rootkitler, Pixnapping ve EtherHiding Teknikleri

Bu hafta F5 BIG-IP sistemlerine yönelik uzun süreli bir ihlal, gelişmiş Linux rootkit saldırıları ve mobil cihazlarda Pixnapping adlı yan kanal saldırısı öne çıktı. Ayrıca, Kuzey Kore destekli tehdit aktörlerinin EtherHiding tekniğiyle blockchain tabanlı kötü amaçlı yazılım dağıtımı yaptığı tespit edildi. Kritik CVE'lerin hızla yamalanması ve bulut ortamlarında otomatik güvenlik araçlarının kullanılması öneriliyor.

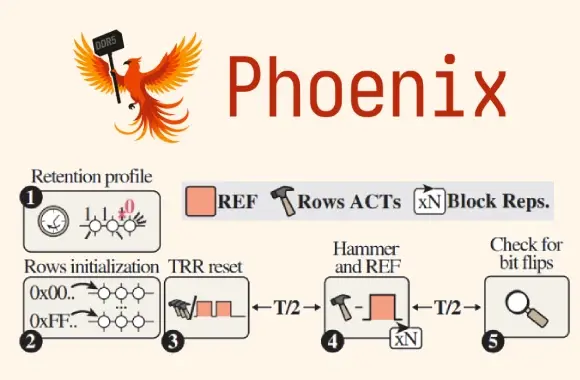

Phoenix RowHammer Saldırısı: DDR5 Bellekte Gelişmiş Koruma Mekanizmaları 109 Saniyede Aşıldı

ETH Zürich ve Google, SK Hynix DDR5 bellek çiplerinde yeni bir RowHammer saldırısı varyantı keşfetti. Phoenix kod adlı bu saldırı, gelişmiş ECC ve TRR korumalarını aşarak sadece 109 saniyede root ayrıcalığı elde edebiliyor. Araştırmacılar, yenileme hızının artırılması gibi önlemler öneriyor.

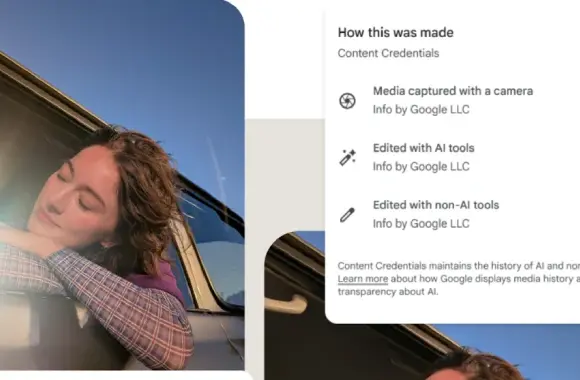

Google Pixel 10, Yapay Zeka Üretimli Medya Doğrulaması İçin C2PA Desteği Getirdi

Google Pixel 10, yapay zeka üretimli medya içeriklerinin doğrulanması için C2PA'nın İçerik Kimlik Bilgileri desteğini sundu. Tensor G5 işlemci ve Titan M2 güvenlik çipi gibi donanım destekli güvenlik özellikleriyle desteklenen bu sistem, çevrimdışı ortamda bile içeriklerin kökenini kriptografik olarak doğruluyor. Google, bu teknolojinin medya şeffaflığını artırmada önemli bir adım olduğunu belirtiyor.

WireTap Saldırısı: Intel SGX ECDSA Anahtarının DDR4 Bellek-Bus Arayüzü Üzerinden Çıkarılması

WireTap saldırısı, DDR4 bellek-bus arayüzü üzerinden Intel SGX'in ECDSA imzalama anahtarını fiziksel olarak çıkarabiliyor. Bu yöntem, deterministik şifrelemenin zayıflıklarından faydalanarak SGX'in gizlilik korumasını aşarken, Intel saldırının fiziksel erişim gerektirdiğini ve şu an için bir CVE yayınlamayacağını belirtiyor.

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Silent Push'un analizine göre, Salt Typhoon grubuna ait 45 yeni alan adı tespit edildi. Bu alan adları, grubun 2024 saldırılarından önce de aktif olduğunu ve Çin bağlantılı UNC4841 ile teknik örtüşmeler bulunduğunu gösteriyor. Siber güvenlik uzmanlarına, ilgili DNS kayıtları ve IP isteklerinin detaylı incelenmesi tavsiye ediliyor.

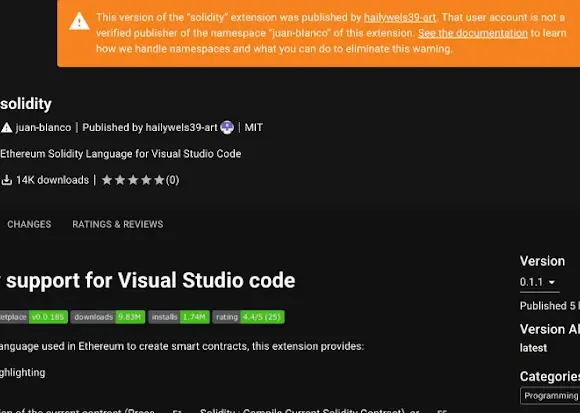

Kötü Amaçlı VSX Uzantısı “SleepyDuck” Komut Sunucusunu Ethereum ile Ayakta Tutuyor

SleepyDuck adlı kötü amaçlı VSX uzantısı, Ethereum blok zinciri üzerinden komut ve kontrol sunucusunu güncelleyerek aktif kalıyor. Uzantı, Solidity geliştiricilerini hedef alıyor ve sistem bilgilerini topluyor. Ayrıca, başka kötü amaçlı uzantılar da VS Code Marketplace'te tespit edildi. Kullanıcıların uzantıları güvenilir kaynaklardan indirmeleri öneriliyor.

Transparent Tribe, Hint Hükümetini Kimlik Avı ve Silahlandırılmış Masaüstü Kısayollarıyla Hedef Alıyor

Transparent Tribe (APT36), hem Windows hem de BOSS Linux sistemlerini hedef alan kimlik avı saldırılarıyla Hint hükümeti kurumlarına sızmaktadır. Silahlandırılmış .desktop dosyaları ve gelişmiş anti-analiz teknikleri kullanarak MeshAgent gibi uzak erişim araçlarını teslim eden grup, kimlik bilgileri ve 2FA kodlarını çalmaya yönelik kampanyalar yürütmektedir.

MSS, NSA’nın Pekin Zaman Sistemlerine Çok Aşamalı Saldırıda 42 Siber Aracı Kullandığını İddia Etti

Çin Devlet Güvenlik Bakanlığı, NSA'nın Pekin Zamanı sistemlerine yönelik çok aşamalı siber saldırılarında 42 farklı aracı kullandığını açıkladı. Saldırılar, kritik altyapıyı hedef alırken, gelişmiş teknik yöntemlerle izler gizlendi ve saldırılar uluslararası VPS ağları üzerinden yönlendirildi. Bakanlık, saldırının engellendiğini ve ABD'nin bölgesel siber operasyonlarını eleştirdi.

Detour Dog, Strela Stealer İçin DNS Tabanlı Kötü Amaçlı Yazılım Altyapısı İşletirken Yakalandı

Detour Dog adlı tehdit aktörü, Strela Stealer bilgi hırsızını dağıtmak için DNS tabanlı bir komut ve kontrol altyapısı kurdu. Bu altyapı, ele geçirilmiş WordPress siteleri üzerinden DNS TXT kayıtları aracılığıyla komutlar alıyor ve StarFish adlı ters kabuk arka kapıyı kullanıyor. Infoblox ve Shadowserver Foundation iş birliğiyle yapılan operasyonlarla bazı C2 domainleri etkisiz hale getirildi.

Mustang Panda, Tayland IP’lerine Özel SnakeDisk USB Solucanıyla Yokai Arka Kapısını Yaygınlaştırıyor

Mustang Panda, Tayland IP adreslerine yönelik USB solucanı SnakeDisk ile Yokai arka kapısını yaygınlaştırıyor. IBM X-Force araştırması, bu tehdit aktörünün TONESHELL ve PUBLOAD gibi zararlı yazılım aileleriyle bağlantılı gelişmiş ve sürekli evrilen bir altyapıya sahip olduğunu ortaya koyuyor.

Çinli Hacker Grupları Murky, Genesis ve Glacial Panda Bulut ve Telekom Sektörlerinde İstihbarat Toplamayı Artırıyor

Çinli hacker grupları Murky Panda, Genesis Panda ve Glacial Panda, bulut ve telekomünikasyon sektörlerinde gelişmiş saldırılarla istihbarat toplamayı artırıyor. Murky Panda, SaaS sağlayıcılarının güvenilir ilişkilerini kötüye kullanarak kurumsal ağlara sızarken, Genesis Panda bulut kontrol düzlemini keşif ve kalıcılık için kullanıyor. Glacial Panda ise telekom sektöründe eski Linux sistemlerini hedef alarak arka kapı erişimleri sağlıyor.

Qilin Fidye Yazılımı: Hibrit BYOVD Saldırısında Linux Yükü ve Gelişmiş Taktikler

Qilin fidye yazılımı grubu, 2025'te artan saldırı sayılarıyla öne çıktı ve hibrit BYOVD saldırı zinciriyle Linux ve Windows sistemlerini hedef aldı. Saldırganlar, meşru BT araçlarını kötüye kullanarak kimlik bilgisi toplama, tespitten kaçma ve yedekleme altyapılarını hedef alma gibi gelişmiş teknikler uyguluyor. Bu karmaşık operasyon, modern sanallaştırma ortamlarını da kapsayarak kurumsal güvenlik için ciddi riskler barındırıyor.