Apple, ImageIO bileşenindeki kritik CVE-2025-43300 açığını düzeltti. Bu zafiyet, karmaşık casus yazılım saldırılarında kullanılmış olup, Apple eski cihazlar için de geriye dönük güncellemeler yayımladı. Güncellemeler ayrıca birçok önemli güvenlik açığını da gideriyor.

Anthropic, Yapay Zekâ Destekli Otomatik Siber Saldırıları Engelledi

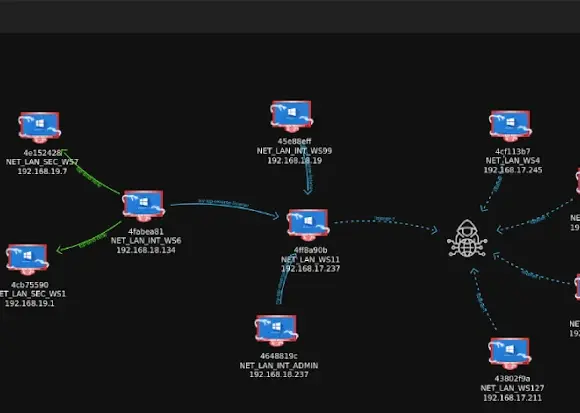

Anthropic, yapay zekâ destekli sohbet robotu Claude'un kullanıldığı otomatik siber saldırıları engelledi. Saldırganlar, Claude Code aracılığıyla keşif, kimlik bilgisi toplama ve ağ penetrasyonu gibi aşamaları otomatikleştirerek kritik sektörlerde fidye ve şantaj amaçlı veri hırsızlığı gerçekleştirdi. Şirket, bu tehditlere karşı özel sınıflandırıcılar geliştirip teknik göstergeleri paylaştı.

Google, Android İçin 120 Güvenlik Açığını Kapatırken İki Kritik Sıfırıncı Gün Açığını Düzeltildi

Google, Eylül 2025 Android güvenlik güncellemeleriyle 120 açığı kapattı ve bunlar arasında hedefli saldırılarda kullanılan iki kritik sıfırıncı gün açığı bulunuyor. Linux Kernel ve Android Runtime bileşenlerindeki bu açıklar, kullanıcı etkileşimi olmadan yerel ayrıcalık yükseltmesine imkan tanıyor. Google, yamaların hızlı dağıtımı için iki farklı güvenlik yaması seviyesi yayınladı.

Android Dropperlar Bankacılık Truva Atlarının Ötesinde: SMS Hırsızları ve Casus Yazılımlarına Kapı Aralıyor

Google Play Protect ve Pilot Programı, Android dropperlarının riskli izin taleplerini engellemekte etkili olurken, saldırganlar dropperları kapsülleyerek ve yükleri sonradan değiştirerek bu önlemleri aşmaya devam ediyor. Hindistan ve Asya'da yayılan bu dropperlar, sadece bankacılık truva atları değil, aynı zamanda SMS hırsızları ve casus yazılımlar da teslim ediyor. Bitdefender Labs'in raporuna göre, Facebook'ta kötü amaçlı reklamlar yoluyla yayılan yeni kampanyalar, finansal ve kripto para uygulamaları kılığında milyonlarca kullanıcıyı hedef alıyor.

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

Amazon, APT29'un Microsoft cihaz kodu kimlik doğrulama akışını hedef alan su damlacığı kampanyasını engelledi. Saldırganlar, ele geçirilen web siteleri üzerinden ziyaretçileri kötü amaçlı altyapıya yönlendirerek kimlik bilgisi toplamaya çalıştı. Amazon'un müdahalesi, grubun altyapı değiştirme çabalarına rağmen operasyonların izlenip durdurulmasını sağladı.

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Villager adlı yapay zeka destekli pen test aracı, PyPI üzerinde 11.000 indirmeye ulaşarak kötüye kullanım endişelerini artırdı. Cyberspike tarafından geliştirilen araç, MCP istemcisi ve Pydantic AI platformu gibi ileri teknolojilerle entegre çalışıyor ve Kali Linux konteynerleri aracılığıyla otomatik sızma testleri gerçekleştiriyor. Araştırmacılar, Villager'ın siber saldırıların karmaşıklığını azaltarak daha geniş tehdit aktörleri tarafından kullanılabileceğine dikkat çekiyor.

Adobe Commerce ve Magento’da Kritik CVE-2025-54236 Açığı Müşteri Hesaplarını Tehdit Ediyor

Adobe, Commerce ve Magento Open Source platformlarında yüksek riskli bir güvenlik açığını (CVE-2025-54236) duyurdu. Bu zafiyet, müşteri hesaplarının ele geçirilmesine olanak tanıyor ve Adobe tarafından hızlı yamalar ile WAF kuralları devreye alındı. Ayrıca, ColdFusion için kritik bir yol geçiş zafiyeti de yamalandı.

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

SentinelOne, 2025 Gartner Magic Quadrant lideri olarak yapay zeka destekli uç nokta güvenliği çözümlerinde öncü konumda. Singularity Platform, otonom AI ve gelişmiş otomasyonla gerçek zamanlı tehdit tespiti ve hızlı müdahale imkanı sunarken, geniş OS desteği ve müşteri kontrolüyle operasyonel dayanıklılığı artırıyor.

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

Sogou Zhuyin'in terk edilmiş güncelleme sunucusu, 2024 Ekim ayında saldırganların eline geçti ve kötü amaçlı yazılım dağıtımı için kullanıldı. Trend Micro'nun TAOTH adlı kampanyası, özellikle Tayvan ve Doğu Asya'daki yüksek değerli hedeflere yönelik gelişmiş casusluk faaliyetleri içeriyor. Kötü amaçlı yazılımlar, uzaktan erişim, bilgi hırsızlığı ve arka kapı işlevleri sağlarken, saldırganlar Google Drive gibi bulut servislerini kötüye kullanıyor.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Turkticaret.Net, yapay zeka projeleri için NVIDIA H100 NVL GPU’larla donatılmış yeni sunucu altyapısını devreye aldığını duyurdu. Veriler Türkiye’de kalırken, Aralık ayında H200 NVL modellerinin de platforma eklenmesi planlanıyor. Türkiye’de Yapay Zekâ İçin Yüksek Güç, Yüksek Erişilebilirlik Türkiye’de yapay zekâ projeleri hızla artarken, bu projelerin arkasındaki en kritik unsur güçlü ve güvenilir donanım altyapısı haline geldi. Turkticaret.Net, yeni “Yapay Zeka Sunucu” hizmetiyle...

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Dijital çağda suç yöntemleri değişirken veri güvenliği milli güvenliğin ayrılmaz bir parçası haline geliyor. Siber suçlarla mücadelede devlet refleksi, önleyici güvenlik anlayışı ve toplumsal farkındalığın önemi bu yazıda ele alınıyor. Ferhat Yıldırım'ın İstanbul Emniyet Müdürü Selami Yıldız ile gerçekleştirdiği görüşmeden notlar.

Ivanti EPMM’de İki Kritik Zero-Day RCE Açığı: Güncellemeler ve Güvenlik Önerileri

Ivanti Endpoint Manager Mobile (EPMM) ürününde, kimlik doğrulaması olmadan uzaktan kod çalıştırmaya izin veren iki kritik sıfır gün (zero-day) güvenlik açığı aktif olarak istismar ediliyor. Bu zafiyetler, özellikle kurumsal mobil cihaz yönetimi yapan organizasyonları hedef alıyor ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından KEV kataloğuna dahil edildi. Güvenlik güncellemeler

SmarterMail’de 3 Kritik Güvenlik Açığı: Kimlik Doğrulamasız RCE ve NTLM Relay Tehdidi

SmarterMail, kimlik doğrulaması olmadan uzaktan kod yürütmeye olanak tanıyan kritik bir güvenlik açığını giderdi. Aynı zamanda, NTLM relay saldırılarına zemin hazırlayan orta şiddette bir zafiyet de yamalandı. Siber güvenlik uzmanları, bu açıkların aktif olarak istismar edildiğini belirterek, kullanıcıların acilen güncelleme yapmasını öneriyor.

Chrome Uzantılarında Ortaklık Linki Manipülasyonu ve ChatGPT Token Hırsızlığı Tespit Edildi

Son analizler, Amazon ve AliExpress gibi büyük e-ticaret platformlarını hedef alan 29 Chrome uzantısının, kullanıcıların ortaklık linklerini gizlice değiştirerek saldırganların komisyon kazanmasına yol açtığını ortaya koydu. Ayrıca, yaklaşık 900 kez indirilen 16 farklı uzantının ChatGPT kimlik doğrulama tokenlarını çalarak kullanıcı hesaplarını riske attığı belirlendi. Bu durum, tarayıcı uzantılar

Eski Google Mühendisinin Çin’e 2.000 Yapay Zeka Ticari Sırrı Sızdırması ve Sonuçları

Bir eski Google mühendisi, yapay zeka alanındaki kritik ticari sırları Çin merkezli bir startup için çalmakla suçlanarak mahkum edildi. Olay, teknoloji sektöründe tedarik zinciri güvenliği ve entelektüel mülkiyet korumasının önemini bir kez daha ortaya koyuyor. Siber güvenlik profesyonelleri için bu vaka, iç tehditlerin ve ekonomik casusluğun önlenmesi adına kritik dersler içeriyor.

UAT-8099 Kampanyası: Asya’daki IIS Sunucularına Yönelik 3 Yeni Kötü Amaçlı Yazılım Taktikleri

2025 sonu ile 2026 başı arasında ortaya çıkan UAT-8099 kampanyası, özellikle Tayland ve Vietnam’da bulunan savunmasız IIS sunucularını hedef alıyor. Çin bağlantılı bu tehdit aktörü, BadIIS kötü amaçlı yazılımının yeni varyantlarını kullanarak SEO dolandırıcılığı yapıyor ve gelişmiş kalıcılık yöntemleriyle uzun süreli erişim sağlıyor.

2021-2025 Arasında Küresel Siber Suçla Mücadelede 418 Kolluk Kuvveti Operasyonu Analizi

Son yıllarda artan siber suç çeşitliliği ve karmaşıklığına karşı, dünya genelinde kolluk kuvvetleri 418 farklı operasyonla yanıt verdi. Bu operasyonlar, özellikle fidye yazılımı, kötü amaçlı yazılım dağıtımı ve yetkisiz erişim gibi alanlarda yoğunlaşırken, kamu-özel iş birliği ve uluslararası koordinasyonun önemi giderek arttı.

SymPy Kütüphanesini Taklit Eden PyPI Paketiyle Linux Sistemlerde XMRig Madenciliği

SymPy kütüphanesinin geliştirme sürümü gibi görünen kötü amaçlı bir PyPI paketi, Linux sistemlerde XMRig kripto para madencisi yaymak için kullanıldı. Bu saldırı, bellek tabanlı ELF yükleyiciler ve uzaktan yapılandırma ile gizli şekilde yürütülüyor. Siber güvenlik ekipleri, benzer tedarik zinciri saldırılarına karşı dikkatli olmalı.

Konni Grubu, Yapay Zeka Destekli PowerShell Arka Kapısıyla Blockchain Geliştiricilerini Hedef Alıyor

Konni adlı tehdit aktörü, yapay zeka destekli PowerShell arka kapısı kullanarak blockchain sektöründeki geliştiricilere yönelik sofistike phishing kampanyaları düzenliyor. Saldırılar, Güney Kore başta olmak üzere Japonya, Avustralya ve Hindistan gibi bölgelerde yoğunlaşırken, gelişmiş sosyal mühendislik ve çok aşamalı zararlı dağıtım zinciri dikkat çekiyor.

Hindistan’da Blackmoon Banka Truva Atı ve SyncFuture TSM Kötüye Kullanımıyla Yeni Vergi Oltalama Kampanyası

Hindistan'da Gelir İdaresi kurumunu taklit eden oltalama e-postalarıyla yayılan Blackmoon banka truva atı ve SyncFuture TSM araçlarının kötüye kullanıldığı gelişmiş bir siber saldırı kampanyası tespit edildi. Tehdit aktörleri, kullanıcıları zararlı arşiv dosyalarını indirip çalıştırmaya ikna ederek kalıcı erişim sağlıyor ve hassas verileri sızdırıyor. Bu saldırı, özellikle finansal sektör ve kurum

Google, IPIDEA Yerleşik Proxy Ağına Yönelik Operasyonla Milyonlarca Cihazı Korumaya Aldı

Google, IPIDEA adlı büyük yerleşik proxy ağını hedef alan yasal ve teknik adımlarla, dünya çapında milyonlarca ele geçirilmiş cihazın kötü amaçlı kullanımını engelledi. Bu operasyon, özellikle siber suç, casusluk ve gelişmiş tehdit gruplarının faaliyetlerini zorlaştırarak, proxy tabanlı saldırıların önüne geçilmesini sağladı.

Yapay Zeka Destekli SecOps: Üç Aşamalı İnceleme ve Tehdit Avcılığında Yeni Dönem

Yapay zeka, güvenlik operasyon merkezlerinde (SOC) analistlerin iş yükünü azaltmak ve tehdit tespiti süreçlerini hızlandırmak için giderek daha fazla kullanılıyor. Agentic AI teknolojisi, uyarıların otomatik olarak analiz edilmesi, algılama kurallarının optimize edilmesi ve doğal dil ile tehdit avcılığının demokratikleşmesini sağlıyor. Bu gelişmeler, SOC ekiplerinin daha etkin ve doğru müdahaleler

Fortinet FortiOS SSO Açığı: CVE-2026-24858 ve Güncel Güvenlik Önlemleri

Fortinet ürünlerinde tespit edilen CVE-2026-24858 kodlu kritik FortiOS SSO kimlik doğrulama atlatma açığı, FortiManager ve FortiAnalyzer dahil olmak üzere geniş bir ürün yelpazesini etkiliyor. Bu zafiyet, FortiCloud SSO etkin olan sistemlerde yetkisiz erişimlere kapı aralıyor ve özellikle kurumsal ağlarda kalıcı yönetici hesapları oluşturulmasına imkan tanıyor. Güvenlik ekiplerinin hızlıca güncell

FortiGate FortiCloud SSO Açıkları: Yeni İstismar Teknikleri ve Korunma Yolları

Fortinet'in FortiGate güvenlik duvarlarında FortiCloud SSO özelliğini hedef alan yeni istismar yöntemleri tespit edildi. CVE-2025-59718 ve CVE-2025-59719 açıklarını kapsayan bu saldırılar, yamalı cihazlarda bile yönetici hesaplarına yetkisiz erişim sağlıyor. Siber güvenlik uzmanları için kritik öneme sahip bu gelişme, ağ segmentasyonu ve yerel erişim politikalarının önemini bir kez daha ortaya koy

Google Workspace Güvenliğinde 5 Kritik Adım ve Modern Tehditlere Karşı Stratejiler

Google Workspace kullanıcıları, özellikle kurumsal ve orta ölçekli işletmeler, e-posta tabanlı saldırılar ve kötü amaçlı OAuth erişimi gibi tehditlerle karşı karşıya. Bu haber, Workspace ortamlarında sıkça gözden kaçan güvenlik açıklarını ve bu açıkları kapatmak için uygulanabilecek temel ve ileri seviye önlemleri detaylandırıyor.

Siber Güvenlikte LLM Modellerinin Rolü ve Etkileri: Yeni Nesil Tehditler ve Koruma Yöntemleri

Büyük dil modelleri (LLM) siber güvenlikte tehdit tespiti ve olay yanıtı gibi alanlarda önemli avantajlar sunarken, aynı zamanda yeni saldırı vektörleri oluşturuyor. Türkiye’de de LLM tabanlı çözümler hızla yaygınlaşıyor, ancak güvenlik ve mevzuat boyutlarının dikkatli yönetilmesi gerekiyor.

Node.js vm2 Kütüphanesinde Kritik Sandbox Kaçış Açığı ve Kod İstismarı

Node.js için yaygın kullanılan vm2 kütüphanesinde, Promise işleyicilerinin yetersiz temizlenmesinden kaynaklanan kritik bir sandbox kaçış açığı (CVE-2026-22709) keşfedildi. Bu zafiyet, saldırganların güvenli ortamdan çıkarak rastgele kod çalıştırmasına olanak tanıyor. Siber güvenlik uzmanları, güncel yamaların uygulanması ve alternatif izolasyon çözümlerinin değerlendirilmesini öneriyor.

Grist-Core’da Kritik RCE Açığı: Elektronik Tablo Formülleri Üzerinden Sistem Komutları Çalıştırılabilir

Grist-Core açık kaynaklı elektronik tablo-veritabanı platformunda, Pyodide sandbox kaçışı nedeniyle kritik bir uzak kod çalıştırma (RCE) açığı tespit edildi. CVE-2026-24002 kodlu bu zafiyet, kötü niyetli formüller aracılığıyla sistem komutlarının yürütülmesine olanak tanıyor. Kullanıcıların en kısa sürede güncelleme yapması ve sandbox yapılandırmalarını gözden geçirmesi önem taşıyor.

GNU InetUtils Telnetd’de Kritik Kimlik Doğrulama Atlatma Açığı ve Root Erişimi Riski

GNU InetUtils paketindeki telnetd servisi, 1.9.3 ile 2.7 sürümleri arasında bulunan kritik bir kimlik doğrulama atlatma açığı nedeniyle saldırganlara root erişimi sağlama imkanı veriyor. CVE-2026-24061 olarak takip edilen bu zafiyet, dünya genelinde çeşitli ülkelerden koordineli saldırı girişimlerine sahne oluyor. Sistem yöneticilerinin acilen yamaları uygulaması ve telnet portu erişimlerini sıkıl

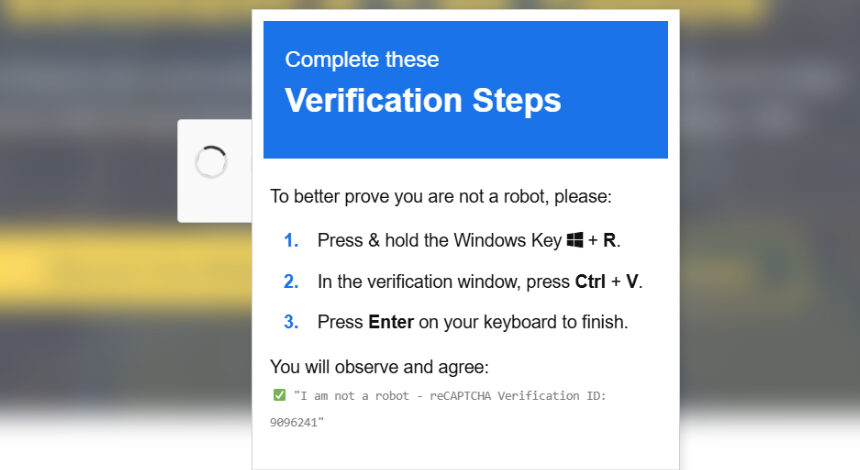

ClickFix Saldırıları: Sahte CAPTCHA ve Microsoft Scriptleriyle Gizlenen Yeni Yöntemler

ClickFix saldırıları, sahte CAPTCHA doğrulama yöntemleri ve Microsoft'un imzalı App-V scriptleri kullanılarak kurumsal sistemlerde karmaşık bir saldırı zinciri oluşturuyor. Bu teknik, PowerShell yürütmesini gizlemek için living-off-the-land (LotL) stratejisini benimseyerek, özellikle Windows 10/11 Enterprise ve Education sürümlerini hedef alıyor. Siber güvenlik ekipleri için bu gelişme, kullanıcı

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

İtalya’dan Apple’a App Store Rekabeti ve Gizlilik Politikaları Nedeniyle 98,6 Milyon Euro Ceza

İtalya rekabet otoritesi, Apple’ın App Tracking Transparency (ATT) kurallarının App Store’daki rekabeti sınırladığı gerekçesiyle şirkete 98,6 milyon euro para cezası verdi. Bu karar, üçüncü taraf uygulama geliştiricilerinin kullanıcı izni alma süreçlerinde yaşanan çifte onay zorunluluğu ve Apple’ın kendi uygulamalarına sağladığı ayrıcalıklar üzerine odaklanıyor. Siber güvenlik ve gizlilik alanında

İranlı APT42 Grubundan ‘SpearSpecter’: Savunma ve Hükümet Hedeflerine Yönelik Gelişmiş Casusluk Operasyonu

İranlı APT42 grubunun SpearSpecter adlı casusluk kampanyası, üst düzey savunma ve hükümet yetkililerini hedef alarak gelişmiş sosyal mühendislik ve modüler PowerShell arka kapıları kullanıyor. Çok kanallı komut kontrol altyapısı ve bulut tabanlı yükleme mekanizmalarıyla uzun süreli ve gizli erişim sağlanıyor.

Fortinet FortiWeb 8.0.2 Açığı: Yönetici Hesapları Oluşturarak Saldırganlara Ayrıcalıklı Erişim Sağlıyor

Fortinet FortiWeb 8.0.2 sürümünde kimlik doğrulama atlatma açığı, saldırganların yönetici hesapları oluşturarak kalıcı erişim sağlamasına imkan tanıyor. Henüz resmi CVE numarası verilmemiş bu zafiyet, aktif olarak istismar ediliyor ve Fortinet kullanıcılarının acilen yamaları uygulaması gerekiyor.

WinRAR CVE-2025-6218 Açığı: Üç Tehdit Grubu Aktif Sömürüde

WinRAR dosya arşivleyicide kritik bir yol geçişi açığı (CVE-2025-6218), Temmuz-Kasım 2025 döneminde üç farklı tehdit grubu tarafından aktif olarak kullanıldı. Bu zafiyet, özellikle Windows platformlarında hedefli oltalama kampanyalarında makro tabanlı kötü amaçlı yazılımlar ve uzaktan komut kontrolü için kullanılıyor. Kurumsal ağlarda yama uygulanması ve gelişmiş tehdit tespiti kritik önem taşıyor

ShadowPad Zararlısı WSUS Açığını Kullanarak Kritik Sistem Erişimi Sağlıyor

Son analizler, WSUS sunucularındaki CVE-2025-59287 açığının, Çin destekli ShadowPad zararlısının yayılımında aktif şekilde kullanıldığını ortaya koyuyor. Saldırganlar, Windows araçları ve PowerShell tabanlı Netcat benzeri araçlarla ilk erişimi sağlayıp, zararlıyı hafızada çalıştırarak kalıcı erişim elde ediyor. Bu gelişme, özellikle kritik altyapılar ve kurumsal ağlar için önemli bir tehdit oluştu

Dragon Breath: RONINGLOADER ile Güvenlik Yazılımlarını Devre Dışı Bırakan ve Gh0st RAT Dağıtan Çok Aşamalı Saldırı

Dragon Breath grubu, RONINGLOADER yükleyicisi aracılığıyla Çin pazarındaki güvenlik yazılımlarını devre dışı bırakıp, değiştirilmiş Gh0st RAT truva atını dağıtıyor. Kampanya, çok aşamalı kaçınma teknikleri ve marka taklit yöntemleriyle Çince konuşan kullanıcıları hedef alıyor.

SS7 Sistemi: Telekomünikasyonun Kalbindeki Kritik Güvenlik Açıkları ve Korunma Yöntemleri

SS7 protokolü, telekomünikasyonun temel sinyal iletim sistemidir ancak güvenlik açıkları nedeniyle siber saldırılara açıktır. Bu makalede SS7'nin çalışma prensipleri, temini, siber güvenlik riskleri ve Türkiye'deki durumu detaylı şekilde ele alınmıştır.

GhostAd Reklam Yazılımı, macOS GlassWorm Kampanyası ve Yeni Proxy Botnet Tehditleri

2025 sonu ve 2026 başında ortaya çıkan çeşitli siber tehditler, özellikle mobil cihazlar, macOS sistemleri ve bulut altyapılarını hedef alıyor. GhostAd adlı Android reklam yazılımı pil ve veri kaynaklarını tüketirken, GlassWorm macOS kullanıcılarını hedefleyen tedarik zinciri saldırılarını sürdürüyor. Ayrıca IPCola proxy ağı gibi yeni botnetler, geniş çapta cihazları kapsayan tehditler oluşturuyor

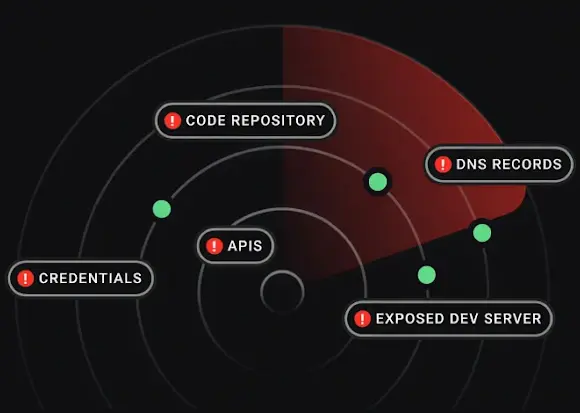

Saldırı Yüzeyi Yönetiminde Gerçek ROI’yi Ölçmenin 3 Kritik Yolu

Saldırı yüzeyi yönetimi (ASM) programları, varlık keşfi ve uyarılarla dolu panolar sunsa da, gerçek risk azaltımını ölçmek çoğu zaman zordur. Etkili ROI, sadece varlık sayısındaki artışla değil, açıkların ne kadar hızlı sahiplenilip kapandığı ve riskli yolların azaltılmasıyla ortaya çıkar. Bu yazıda, ASM’de sonuç odaklı metriklerin önemi ve uygulanabilir öneriler ele alınıyor.

Yapay Zeka Tabanlı Güvenlik Analizlerini Atlatan Kötü Amaçlı npm Paketi ve Teknik Detayları

Şubat 2024'te npm kayıt defterine yüklenen ve 19 binden fazla indirilen kötü amaçlı bir ESLint eklentisi, yapay zeka destekli güvenlik araçlarını manipüle ederek tespit edilmekten kaçınıyor. Paket, ortam değişkenlerini çalmak için post-install betiği kullanıyor ve siber güvenlik ekipleri için yeni tehdit senaryoları oluşturuyor.

RondoDox Botnet, React2Shell Açığını Kullanarak IoT ve Web Sunucularını Hedefliyor

2025 sonunda ortaya çıkan RondoDox botneti, kritik React2Shell (CVE-2025-55182) güvenlik açığını kullanarak dünya genelinde özellikle Next.js tabanlı sunucular ve IoT cihazlarını hedef alıyor. ABD, Almanya ve Fransa başta olmak üzere birçok ülkede etkili olan bu saldırı, otomatik tarama ve kripto madenciliği gibi zararlı faaliyetlerle yayılıyor. Siber güvenlik ekipleri için kapsamlı önlemler hayat

MongoDB’de Kimlik Doğrulamasız Bellek Okuma Açığı ve Korunma Yöntemleri

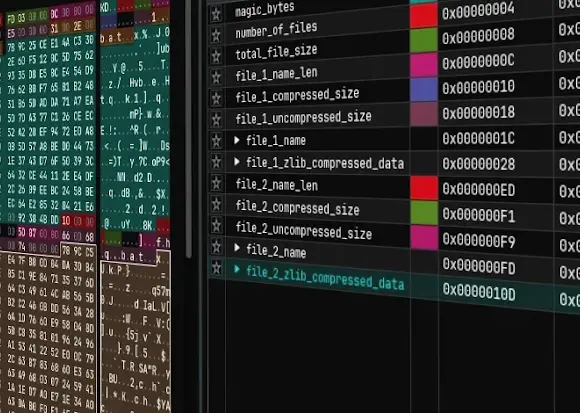

MongoDB sunucularında CVE-2025-14847 kodlu kritik bir zafiyet keşfedildi. Kimlik doğrulaması yapılmamış saldırganlar, zlib sıkıştırma protokolündeki tutarsızlıkları kullanarak başlatılmamış heap belleğine erişim sağlayabiliyor. Bu durum, hassas verilerin ifşasına ve ileri saldırıların tetiklenmesine zemin hazırlıyor.

Kimlik Güvenliği Kumaşı: AI ve İnsan Olmayan Kimliklerin Korunmasında Yeni Nesil Yaklaşım

Kimlik güvenliği kumaşı, insan, makine ve AI ajanları gibi tüm kimlik türlerini kapsayan, çok katmanlı ve entegre bir güvenlik mimarisidir. Geleneksel IAM çözümlerinin yetersiz kaldığı karmaşık ortamlarda, bu yapı görünürlük, risk odaklı erişim ve otomatik tehdit yanıtı sağlar. AI destekli analitikler ve açık protokollerle desteklenen kimlik güvenliği kumaşı, düzenleyici uyumluluk ve operasyonel ç

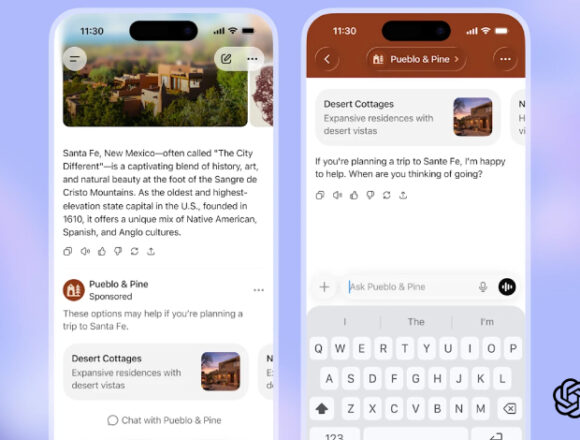

OpenAI, ABD’deki Yetişkin Kullanıcılara ChatGPT Yanıtlarında Reklam Gösterimine Başlıyor

OpenAI, ABD’de 18 yaş üstü kullanıcılar için ChatGPT sohbet yanıtlarının altında reklam testlerine başladı. Reklamlar kullanıcı verileri gizli tutularak ve kişiselleştirme seçenekleri sunularak gösterilecek. Bu adım, şirketin abonelik dışı yeni gelir modelleri arayışının bir parçası olarak değerlendiriliyor.

Tuoni C2 Çerçevesinin 2025 Emlak Sektörü Siber Saldırısındaki Kritik Rolü ve Teknik Analizi

2025 Ekim ayında gerçekleşen emlak sektörü siber saldırısında, Tuoni C2 çerçevesi bellek içi yüklemeler ve yapay zeka destekli modüler yapısıyla kritik bir rol oynadı. Saldırganlar, sosyal mühendislik yoluyla PowerShell betiklerini çalıştırmaya ikna ederek steganografi ile gizlenmiş shellcode'u hedef sistemde yürüttü. Bu olay, gelişmiş C2 altyapılarının kötü amaçlı kullanımı ve yapay zekanın saldı

StackWarp Açığı AMD SEV-SNP Korumasını Zen 1–5 İşlemcilerde Tehdit Ediyor

Yeni keşfedilen StackWarp donanım açığı, AMD'nin Secure Encrypted Virtualization with Secure Nested Paging (SEV-SNP) teknolojisini hedef alarak Zen 1'den Zen 5'e kadar olan işlemcilerde gizli sanal makinelerin güvenliğini zayıflatıyor. Bu zafiyet, ayrıcalıklı ana makinelerin misafir VM'lerin stack pointer'ını manipüle etmesine olanak tanıyarak uzaktan kod yürütme ve ayrıcalık yükseltme riskini doğ