Blind Eagle tehdit grubu, 2024-2025 döneminde Kolombiya hükümet kurumları başta olmak üzere çeşitli sektörlere yönelik gelişmiş RAT tabanlı saldırılar gerçekleştirdi. Dinamik DNS altyapısı ve meşru internet servislerinin kötüye kullanımıyla desteklenen bu operasyonlar, beş ayrı faaliyet kümesiyle izlendi ve hem finansal hem de olası devlet destekli casusluk motivasyonları taşıyor.

Axios İstismarı ve Salty 2FA Kitleri Microsoft 365 Oltalama Saldırılarını Yeni Bir Seviyeye Taşıyor

ReliaQuest'in raporuna göre, Axios kullanıcı aracısı ve Microsoft 365 Direct Send özelliği, gelişmiş oltalama saldırılarında yüksek başarı oranları yakalıyor. Salty 2FA adlı yeni bir oltalama hizmeti ise çok faktörlü kimlik doğrulamayı altı farklı yöntemle simüle ederek aşabiliyor. Bu gelişmeler, kurumsal ortamları hedef alan saldırıların teknik karmaşıklığını ve yaygınlığını artırıyor.

Ağ Görünürlüğü ve Generatif AI: Fidelis NDR ile Veri Kaybı Önlemenin Yeni Boyutu

Fidelis NDR gibi ağ tabanlı veri kaybı önleme çözümleri, generatif yapay zeka kullanımını kapsamlı şekilde izleyerek güvenlik ve uyumluluğu artırıyor. URL tabanlı uyarılar, meta veri izleme ve dosya yükleme tespiti gibi yöntemlerle organizasyonlar, AI tabanlı riskleri etkin biçimde yönetebiliyor. Bu yaklaşımlar, güvenlik ekiplerine hızlı müdahale ve detaylı analiz imkanı sunarken, kullanıcıların AI teknolojilerinden faydalanmasını sürdürülebilir kılıyor.

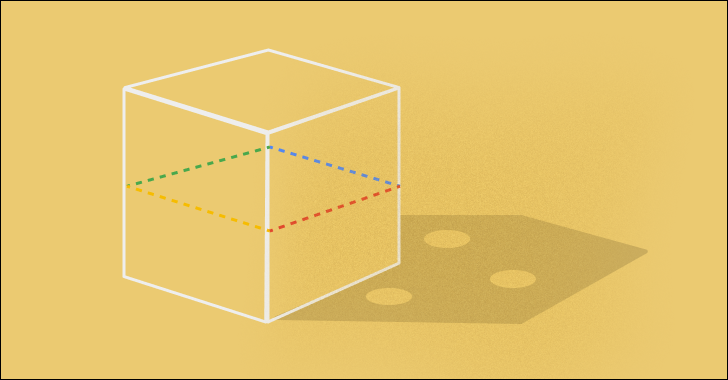

Pentest Teslimatında Otomasyonun Rolü ve Geleceği

Geleneksel pentest teslimat yöntemleri, gecikmeler ve verimsizlikler nedeniyle güvenlik süreçlerinin etkinliğini azaltıyor. Otomasyon, bulguların gerçek zamanlı işlenmesini sağlayarak iyileştirme süreçlerini hızlandırıyor ve standartlaştırıyor. PlexTrac gibi platformlar, bu dönüşümde kritik rol oynayarak güvenlik ekiplerine operasyonel olgunluk ve görünürlük sunuyor.

AsyncRAT, ConnectWise ScreenConnect Üzerinden Kimlik Bilgileri ve Kripto Cüzdanlarını Hedefliyor

AsyncRAT, ConnectWise ScreenConnect platformunu kullanarak hedef sistemlere uzaktan erişim sağlıyor ve katmanlı yükleyicilerle kodlanmış .NET bileşenlerini çalıştırıyor. Bu kötü amaçlı yazılım, tarayıcı kimlik bilgileri ve kripto para cüzdanlarını çalarken, dosyasız çalışma yöntemiyle tespit edilmesini zorlaştırıyor.

Apple, 2025’te Dördüncü Kez Fransız Kullanıcıları Casus Yazılım Tehdidine Karşı Uyardı

Apple, 2025 yılında Fransız kullanıcıları iCloud hesaplarına yönelik dördüncü yüksek hedefli casus yazılım saldırısı konusunda uyardı. WhatsApp ve iOS'taki kritik güvenlik açıklarının zincirlenmesiyle gerçekleştirilen sıfır tıklama saldırıları, hedef kullanıcı sayısını sınırlı tutarken saldırganların kimliği henüz bilinmiyor. Apple'ın yeni Bellek Bütünlüğü Uygulaması ve artan ABD merkezli yatırımcı sayısı, casus yazılım pazarındaki dinamiklerin karmaşıklığını ortaya koyuyor.

Velociraptor Kötüye Kullanılarak Visual Studio Code ile Komut ve Kontrol Tünellemesi Gerçekleştirildi

Velociraptor adli bilişim aracının kötüye kullanımıyla Visual Studio Code üzerinden komut ve kontrol tünellemesi gerçekleştirildiği tespit edildi. Saldırganlar, Cloudflare Workers üzerinden MSI yükleyicileri indirip msiexec aracıyla çalıştırarak uzaktan erişim sağlıyor. Bu yöntem, fidye yazılımı öncesi uyarı olarak değerlendirilirken, Microsoft Teams gibi kurumsal platformların da kötü amaçlı yazılım dağıtımı için kullanıldığı raporlandı.

Apple, CVE-2025-43300 Zero-Day Açığını iOS, iPadOS ve macOS’ta Giderdi

Apple, ImageIO framework'ünde bulunan CVE-2025-43300 kodlu kritik sıfır-gün açığını iOS, iPadOS ve macOS için yayımladığı güncellemelerle giderdi. Bu bellek bozulması açığı, gelişmiş hedefli saldırılarda kullanılmış olabilir. Şirket, yılbaşından bu yana toplam yedi sıfır-gün açığını kapattığını açıkladı.

Apple’ın A19 Çipleri ile iPhone 17 ve iPhone Air’da Gelişmiş Bellek Güvenliği

Apple, iPhone 17 ve iPhone Air modellerinde A19 çipleriyle Bellek Bütünlüğü Uygulaması (MIE) sunarak bellek güvenliğinde önemli bir adım attı. Geliştirilmiş Bellek Etiketleme Uzantısı (EMTE) ve Etiket Gizliliği Uygulaması sayesinde, tampon taşmaları ve serbest bırakıldıktan sonra kullanım hataları gibi yaygın güvenlik açıkları etkili biçimde engelleniyor. Bu teknoloji, Google Pixel ve Windows 11’de benzer çözümlerle paralellik gösteriyor.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Turkticaret.Net, yapay zeka projeleri için NVIDIA H100 NVL GPU’larla donatılmış yeni sunucu altyapısını devreye aldığını duyurdu. Veriler Türkiye’de kalırken, Aralık ayında H200 NVL modellerinin de platforma eklenmesi planlanıyor. Türkiye’de Yapay Zekâ İçin Yüksek Güç, Yüksek Erişilebilirlik Türkiye’de yapay zekâ projeleri hızla artarken, bu projelerin arkasındaki en kritik unsur güçlü ve güvenilir donanım altyapısı haline geldi. Turkticaret.Net, yeni “Yapay Zeka Sunucu” hizmetiyle...

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Dijital çağda suç yöntemleri değişirken veri güvenliği milli güvenliğin ayrılmaz bir parçası haline geliyor. Siber suçlarla mücadelede devlet refleksi, önleyici güvenlik anlayışı ve toplumsal farkındalığın önemi bu yazıda ele alınıyor. Ferhat Yıldırım'ın İstanbul Emniyet Müdürü Selami Yıldız ile gerçekleştirdiği görüşmeden notlar.

Ivanti EPMM’de İki Kritik Zero-Day RCE Açığı: Güncellemeler ve Güvenlik Önerileri

Ivanti Endpoint Manager Mobile (EPMM) ürününde, kimlik doğrulaması olmadan uzaktan kod çalıştırmaya izin veren iki kritik sıfır gün (zero-day) güvenlik açığı aktif olarak istismar ediliyor. Bu zafiyetler, özellikle kurumsal mobil cihaz yönetimi yapan organizasyonları hedef alıyor ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından KEV kataloğuna dahil edildi. Güvenlik güncellemeler

SmarterMail’de 3 Kritik Güvenlik Açığı: Kimlik Doğrulamasız RCE ve NTLM Relay Tehdidi

SmarterMail, kimlik doğrulaması olmadan uzaktan kod yürütmeye olanak tanıyan kritik bir güvenlik açığını giderdi. Aynı zamanda, NTLM relay saldırılarına zemin hazırlayan orta şiddette bir zafiyet de yamalandı. Siber güvenlik uzmanları, bu açıkların aktif olarak istismar edildiğini belirterek, kullanıcıların acilen güncelleme yapmasını öneriyor.

Chrome Uzantılarında Ortaklık Linki Manipülasyonu ve ChatGPT Token Hırsızlığı Tespit Edildi

Son analizler, Amazon ve AliExpress gibi büyük e-ticaret platformlarını hedef alan 29 Chrome uzantısının, kullanıcıların ortaklık linklerini gizlice değiştirerek saldırganların komisyon kazanmasına yol açtığını ortaya koydu. Ayrıca, yaklaşık 900 kez indirilen 16 farklı uzantının ChatGPT kimlik doğrulama tokenlarını çalarak kullanıcı hesaplarını riske attığı belirlendi. Bu durum, tarayıcı uzantılar

Eski Google Mühendisinin Çin’e 2.000 Yapay Zeka Ticari Sırrı Sızdırması ve Sonuçları

Bir eski Google mühendisi, yapay zeka alanındaki kritik ticari sırları Çin merkezli bir startup için çalmakla suçlanarak mahkum edildi. Olay, teknoloji sektöründe tedarik zinciri güvenliği ve entelektüel mülkiyet korumasının önemini bir kez daha ortaya koyuyor. Siber güvenlik profesyonelleri için bu vaka, iç tehditlerin ve ekonomik casusluğun önlenmesi adına kritik dersler içeriyor.

UAT-8099 Kampanyası: Asya’daki IIS Sunucularına Yönelik 3 Yeni Kötü Amaçlı Yazılım Taktikleri

2025 sonu ile 2026 başı arasında ortaya çıkan UAT-8099 kampanyası, özellikle Tayland ve Vietnam’da bulunan savunmasız IIS sunucularını hedef alıyor. Çin bağlantılı bu tehdit aktörü, BadIIS kötü amaçlı yazılımının yeni varyantlarını kullanarak SEO dolandırıcılığı yapıyor ve gelişmiş kalıcılık yöntemleriyle uzun süreli erişim sağlıyor.

2021-2025 Arasında Küresel Siber Suçla Mücadelede 418 Kolluk Kuvveti Operasyonu Analizi

Son yıllarda artan siber suç çeşitliliği ve karmaşıklığına karşı, dünya genelinde kolluk kuvvetleri 418 farklı operasyonla yanıt verdi. Bu operasyonlar, özellikle fidye yazılımı, kötü amaçlı yazılım dağıtımı ve yetkisiz erişim gibi alanlarda yoğunlaşırken, kamu-özel iş birliği ve uluslararası koordinasyonun önemi giderek arttı.

SymPy Kütüphanesini Taklit Eden PyPI Paketiyle Linux Sistemlerde XMRig Madenciliği

SymPy kütüphanesinin geliştirme sürümü gibi görünen kötü amaçlı bir PyPI paketi, Linux sistemlerde XMRig kripto para madencisi yaymak için kullanıldı. Bu saldırı, bellek tabanlı ELF yükleyiciler ve uzaktan yapılandırma ile gizli şekilde yürütülüyor. Siber güvenlik ekipleri, benzer tedarik zinciri saldırılarına karşı dikkatli olmalı.

Konni Grubu, Yapay Zeka Destekli PowerShell Arka Kapısıyla Blockchain Geliştiricilerini Hedef Alıyor

Konni adlı tehdit aktörü, yapay zeka destekli PowerShell arka kapısı kullanarak blockchain sektöründeki geliştiricilere yönelik sofistike phishing kampanyaları düzenliyor. Saldırılar, Güney Kore başta olmak üzere Japonya, Avustralya ve Hindistan gibi bölgelerde yoğunlaşırken, gelişmiş sosyal mühendislik ve çok aşamalı zararlı dağıtım zinciri dikkat çekiyor.

Hindistan’da Blackmoon Banka Truva Atı ve SyncFuture TSM Kötüye Kullanımıyla Yeni Vergi Oltalama Kampanyası

Hindistan'da Gelir İdaresi kurumunu taklit eden oltalama e-postalarıyla yayılan Blackmoon banka truva atı ve SyncFuture TSM araçlarının kötüye kullanıldığı gelişmiş bir siber saldırı kampanyası tespit edildi. Tehdit aktörleri, kullanıcıları zararlı arşiv dosyalarını indirip çalıştırmaya ikna ederek kalıcı erişim sağlıyor ve hassas verileri sızdırıyor. Bu saldırı, özellikle finansal sektör ve kurum

Google, IPIDEA Yerleşik Proxy Ağına Yönelik Operasyonla Milyonlarca Cihazı Korumaya Aldı

Google, IPIDEA adlı büyük yerleşik proxy ağını hedef alan yasal ve teknik adımlarla, dünya çapında milyonlarca ele geçirilmiş cihazın kötü amaçlı kullanımını engelledi. Bu operasyon, özellikle siber suç, casusluk ve gelişmiş tehdit gruplarının faaliyetlerini zorlaştırarak, proxy tabanlı saldırıların önüne geçilmesini sağladı.

Yapay Zeka Destekli SecOps: Üç Aşamalı İnceleme ve Tehdit Avcılığında Yeni Dönem

Yapay zeka, güvenlik operasyon merkezlerinde (SOC) analistlerin iş yükünü azaltmak ve tehdit tespiti süreçlerini hızlandırmak için giderek daha fazla kullanılıyor. Agentic AI teknolojisi, uyarıların otomatik olarak analiz edilmesi, algılama kurallarının optimize edilmesi ve doğal dil ile tehdit avcılığının demokratikleşmesini sağlıyor. Bu gelişmeler, SOC ekiplerinin daha etkin ve doğru müdahaleler

Fortinet FortiOS SSO Açığı: CVE-2026-24858 ve Güncel Güvenlik Önlemleri

Fortinet ürünlerinde tespit edilen CVE-2026-24858 kodlu kritik FortiOS SSO kimlik doğrulama atlatma açığı, FortiManager ve FortiAnalyzer dahil olmak üzere geniş bir ürün yelpazesini etkiliyor. Bu zafiyet, FortiCloud SSO etkin olan sistemlerde yetkisiz erişimlere kapı aralıyor ve özellikle kurumsal ağlarda kalıcı yönetici hesapları oluşturulmasına imkan tanıyor. Güvenlik ekiplerinin hızlıca güncell

FortiGate FortiCloud SSO Açıkları: Yeni İstismar Teknikleri ve Korunma Yolları

Fortinet'in FortiGate güvenlik duvarlarında FortiCloud SSO özelliğini hedef alan yeni istismar yöntemleri tespit edildi. CVE-2025-59718 ve CVE-2025-59719 açıklarını kapsayan bu saldırılar, yamalı cihazlarda bile yönetici hesaplarına yetkisiz erişim sağlıyor. Siber güvenlik uzmanları için kritik öneme sahip bu gelişme, ağ segmentasyonu ve yerel erişim politikalarının önemini bir kez daha ortaya koy

Google Workspace Güvenliğinde 5 Kritik Adım ve Modern Tehditlere Karşı Stratejiler

Google Workspace kullanıcıları, özellikle kurumsal ve orta ölçekli işletmeler, e-posta tabanlı saldırılar ve kötü amaçlı OAuth erişimi gibi tehditlerle karşı karşıya. Bu haber, Workspace ortamlarında sıkça gözden kaçan güvenlik açıklarını ve bu açıkları kapatmak için uygulanabilecek temel ve ileri seviye önlemleri detaylandırıyor.

Siber Güvenlikte LLM Modellerinin Rolü ve Etkileri: Yeni Nesil Tehditler ve Koruma Yöntemleri

Büyük dil modelleri (LLM) siber güvenlikte tehdit tespiti ve olay yanıtı gibi alanlarda önemli avantajlar sunarken, aynı zamanda yeni saldırı vektörleri oluşturuyor. Türkiye’de de LLM tabanlı çözümler hızla yaygınlaşıyor, ancak güvenlik ve mevzuat boyutlarının dikkatli yönetilmesi gerekiyor.

Node.js vm2 Kütüphanesinde Kritik Sandbox Kaçış Açığı ve Kod İstismarı

Node.js için yaygın kullanılan vm2 kütüphanesinde, Promise işleyicilerinin yetersiz temizlenmesinden kaynaklanan kritik bir sandbox kaçış açığı (CVE-2026-22709) keşfedildi. Bu zafiyet, saldırganların güvenli ortamdan çıkarak rastgele kod çalıştırmasına olanak tanıyor. Siber güvenlik uzmanları, güncel yamaların uygulanması ve alternatif izolasyon çözümlerinin değerlendirilmesini öneriyor.

Grist-Core’da Kritik RCE Açığı: Elektronik Tablo Formülleri Üzerinden Sistem Komutları Çalıştırılabilir

Grist-Core açık kaynaklı elektronik tablo-veritabanı platformunda, Pyodide sandbox kaçışı nedeniyle kritik bir uzak kod çalıştırma (RCE) açığı tespit edildi. CVE-2026-24002 kodlu bu zafiyet, kötü niyetli formüller aracılığıyla sistem komutlarının yürütülmesine olanak tanıyor. Kullanıcıların en kısa sürede güncelleme yapması ve sandbox yapılandırmalarını gözden geçirmesi önem taşıyor.

GNU InetUtils Telnetd’de Kritik Kimlik Doğrulama Atlatma Açığı ve Root Erişimi Riski

GNU InetUtils paketindeki telnetd servisi, 1.9.3 ile 2.7 sürümleri arasında bulunan kritik bir kimlik doğrulama atlatma açığı nedeniyle saldırganlara root erişimi sağlama imkanı veriyor. CVE-2026-24061 olarak takip edilen bu zafiyet, dünya genelinde çeşitli ülkelerden koordineli saldırı girişimlerine sahne oluyor. Sistem yöneticilerinin acilen yamaları uygulaması ve telnet portu erişimlerini sıkıl

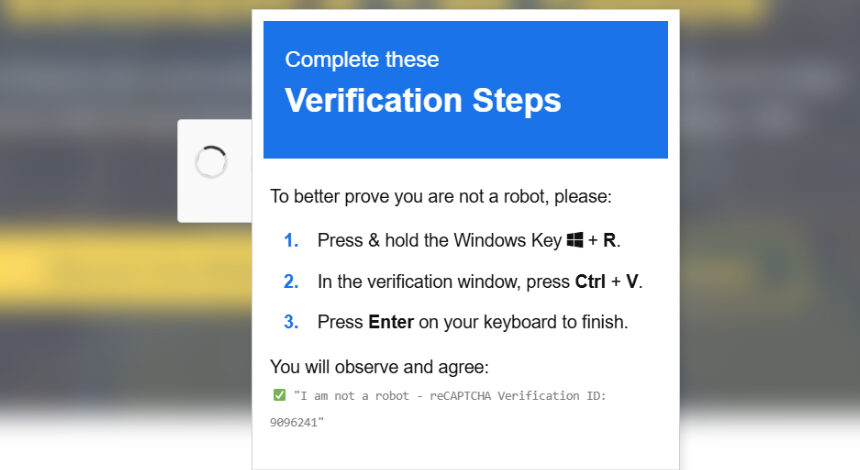

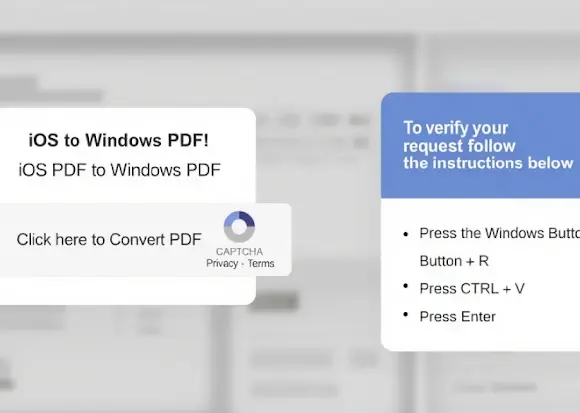

ClickFix Saldırıları: Sahte CAPTCHA ve Microsoft Scriptleriyle Gizlenen Yeni Yöntemler

ClickFix saldırıları, sahte CAPTCHA doğrulama yöntemleri ve Microsoft'un imzalı App-V scriptleri kullanılarak kurumsal sistemlerde karmaşık bir saldırı zinciri oluşturuyor. Bu teknik, PowerShell yürütmesini gizlemek için living-off-the-land (LotL) stratejisini benimseyerek, özellikle Windows 10/11 Enterprise ve Education sürümlerini hedef alıyor. Siber güvenlik ekipleri için bu gelişme, kullanıcı

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

TA558 Grubu, Brezilya Otellerine Venom RAT Dağıtımında Yapay Zeka Destekli Scriptler Kullanıyor

TA558 grubu, Brezilya ve İspanyolca konuşulan pazarlardaki otellere Venom RAT dağıtmak için yapay zeka destekli JavaScript ve PowerShell scriptleri kullanıyor. Kaspersky’nin RevengeHotels olarak adlandırdığı bu kampanya, gelişmiş anti-kill mekanizmaları ve kalıcılık özellikleriyle dikkat çekiyor. Siber suçlular, LLM ajanlarıyla oluşturulan kodları kullanarak saldırılarını çeşitlendirip yeni bölgelere yaymaya devam ediyor.

Red Hat OpenShift AI Açığı, Hibrit Bulut Ortamlarında Tam Yetki Riskini Doğuruyor

Red Hat OpenShift AI platformunda tespit edilen CVE-2025-10725 güvenlik açığı, kimlik doğrulaması yapılmış kullanıcıların ayrıcalıklarını küme yöneticisi seviyesine yükseltmesine izin veriyor. Bu durum, hibrit bulut altyapılarında tam kontrolün ele geçirilmesine yol açabilir. Red Hat, etkilenen sürümler için yükseltme ve yapılandırma değişiklikleriyle bu riski azaltmayı öneriyor.

BankBot-YNRK ve DeliveryRAT: Android Finansal Truva Atlarının Derinlemesine Analizi

BankBot-YNRK ve DeliveryRAT, Android cihazlarda finansal verileri hedef alan gelişmiş Truva atlarıdır. BankBot-YNRK, cihaz tespiti ve erişilebilirlik hizmetlerini kötüye kullanarak geniş yetkiler kazanırken, DeliveryRAT ise MaaS modeliyle Telegram üzerinden dağıtılmakta ve DDoS saldırıları gibi ek tehditler barındırmaktadır. Ayrıca, NFC üzerinden ödeme verilerinin yasa dışı ele geçirilmesi riski a

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Google Workspace, işbirliğine odaklı tasarımı nedeniyle varsayılan ayarlarıyla bazı güvenlik açıkları barındırabilir. Çok faktörlü kimlik doğrulama, rol tabanlı erişim ve gelişmiş e-posta koruma mekanizmaları gibi temel önlemler kritik önem taşır. Material Security gibi gelişmiş çözümler ise otomatik tehdit tespiti ve yanıtıyla Workspace güvenliğini önemli ölçüde artırır.

HOOK Android Truva Atı Fidye Yazılımı Katmanlarıyla 107 Komuta Kadar Genişledi

HOOK Android Truva Atı, fidye yazılımı katmanları ve 107 uzaktan komut desteğiyle önemli bir evrim geçirdi. Finansal uygulamalar üzerinde sahte katmanlar göstererek kimlik bilgilerini çalabilen kötü amaçlı yazılım, Android erişilebilirlik servislerini kötüye kullanarak cihazları uzaktan kontrol edebiliyor. Ayrıca Anatsa bankacılık Truva Atı da dünya genelinde hedeflerini genişletirken, Google Play Protect kullanıcıları korumaya devam ediyor.

Haftalık Siber Güvenlik Özeti: WhatsApp 0-Gün Açığı, Docker Kritik Hatası ve Salesforce İhlali

Bu hafta WhatsApp, Docker ve Salesforce gibi kritik platformlarda önemli güvenlik açıkları giderildi. ABD Hazine Bakanlığı, Kuzey Kore bağlantılı sahte IT ağına yaptırım uygularken, siber suçlular kritik tedarik zincirlerini MixShell implantıyla hedef aldı. Ayrıca, AI sistemleri ve MCP sunucularının güvenliği ön planda yer aldı.

131 Chrome Uzantısı WhatsApp Web Üzerinde Gelişmiş Spam Otomasyonları İçin Kullanılıyor

Socket tarafından tespit edilen 131 Chrome uzantısı, WhatsApp Web üzerinde gelişmiş spam otomasyonları gerçekleştiriyor. DBX Tecnologia'nın franchise modeliyle yayılan bu uzantılar, WhatsApp'ın anti-spam önlemlerini aşarak toplu mesajlaşmayı mümkün kılıyor ve Google'ın politikalarını ihlal ediyor. Bu durum, Brezilya'da bankacılık truva atlarıyla bağlantılı büyük ölçekli kötü amaçlı kampanyalarla paralellik taşıyor.

MystRodX Arka Kapısı: DNS ve ICMP Tetikleyicileriyle Gizli Kontrol Mekanizması

MystRodX, DNS ve ICMP tetikleyicileri kullanarak gizli kontrol sağlayan gelişmiş bir arka kapıdır. Çok katmanlı şifreleme ve esnek yapılandırma seçenekleriyle dikkat çeken zararlı, pasif ve aktif modlarda çalışabilmektedir. Çin bağlantılı Liminal Panda grubuyla ilişkilendirilen bu tehdit, sofistike gizlilik ve kontrol mekanizmaları sunar.

TA585 Grubu MonsterV2 Zararlısının Gelişmiş Saldırı Zincirini Analiz Etti

TA585 grubu, MonsterV2 zararlısını kendi altyapısı üzerinden çoklu teslimat teknikleriyle dağıtarak sofistike saldırı zincirleri oluşturuyor. Zararlı, anti-analiz özellikleri, klipper işlevi ve HVNC desteği gibi gelişmiş yeteneklere sahip. TA585'in faaliyetleri, CoreSecThree çerçevesiyle bağlantılı olup, hedefleme ve teslimatta yüksek uzmanlık gösteriyor.

Microsoft ve Cloudflare, RaccoonO365 Kimlik Avı Altyapısını Çökertti: 338 Alan Adı Kapatıldı

Microsoft ve Cloudflare, finansal amaçlı RaccoonO365 kimlik avı hizmetinin altyapısını yıkmak için 338 alan adını kapattı. Hizmet, abonelik modeliyle büyük ölçekli kimlik avı saldırıları düzenlemeye olanak sağlıyor ve gelişmiş tekniklerle çok faktörlü doğrulamayı aşabiliyor. Nijerya merkezli suç örgütü lideri tespit edilip hakkında uluslararası suç duyurusu yapıldı.

Microsoft 80 Güvenlik Açığını Giderdi: SMB Yetki Yükseltme ve Azure Kritik Hatalarına Odaklanıldı

Microsoft, 80 güvenlik açığını gidererek özellikle SMB yetki yükseltme ve Azure'daki kritik hatalara odaklandı. Güncellemeler, SMB sunucusu için relay saldırılarını engelleyen yeni denetim mekanizmaları ve BitLocker'da tespit edilen yatay hareket tekniklerini kapsıyor. Ayrıca, birçok büyük yazılım üreticisi de son haftalarda önemli yamalar yayınladı.

CISA, Gladinet ve CWP Güvenlik Açıklarını KEV Kataloğuna Ekledi: Aktif Sömürü Uyarısı

CISA, Gladinet ve Control Web Panel (CWP) uygulamalarındaki kritik güvenlik açıklarını KEV kataloğuna ekledi. Gladinet'teki dosya ifşası ve CWP'deki komut enjeksiyonu açıkları, sahada aktif olarak sömürülüyor. Federal kurumlar için yamaların 25 Kasım 2025'e kadar uygulanması zorunlu hale getirildi. Ayrıca, WordPress eklentilerinde tespit edilen kritik açıklar da kullanıcıların dikkatine sunuldu.

Şifreler Yerine Parolalar: Siber Güvenlikte Uzunluk ve Rastgelelik Önceliği

Geleneksel karmaşık şifreler yerine uzun ve rastgele seçilmiş kelimelerden oluşan parolalar, siber güvenlikte daha yüksek entropi ve kullanıcı dostu deneyim sunar. NIST rehberliği doğrultusunda, parola politikalarında minimum uzunluk artırılmalı, zorunlu karmaşıklık kaldırılmalı ve ele geçirilmiş kimlik bilgileri gerçek zamanlı engellenmelidir. Specops Password Policy gibi araçlar, bu süreçte krit

Haftalık Siber Güvenlik Özeti: Hyper-V Tabanlı Zararlılar, Yapay Zeka Botları ve Kritik RDP Açıkları

Bu hafta siber tehditler, Hyper-V hipervizöründe gizlenen zararlılar, yapay zeka botlarının yan kanal saldırıları ve kritik RDP açıkları gibi gelişmiş tekniklerle evriliyor. Curly COMrades grubunun sofistike VM izolasyonu aşma yöntemleri ve LANDFALL casus yazılımı gibi yeni saldırılar, güvenlik çözümlerinin sınırlarını zorluyor. Ayrıca, Microsoft Teams ve WhatsApp gibi popüler platformlarda ortaya

CISA’dan Kritik Sitecore Güvenlik Açığı İçin Acil Yama Uyarısı

CISA, Sitecore ürünlerinde bulunan ve ASP.NET makine anahtarlarının kötüye kullanımıyla gerçekleşen kritik bir güvenlik açığı için acil yama çağrısı yaptı. Mandiant tarafından keşfedilen bu açık, karmaşık saldırı zincirleriyle uzaktan kod yürütme ve ayrıcalık yükseltme gibi tehlikeli faaliyetlere olanak tanıyor. Uzmanlar, anahtarların değiştirilmesi ve sistemlerin ihlal belirtileri açısından taranmasını öneriyor.

Kuantum ve Yapay Zeka Tehditlerine Karşı Kırılmaz Siber Dayanıklılık Rehberi

Kuantum bilişim ve yapay zeka teknolojileri siber güvenlikte yeni tehditler oluşturuyor. Uzmanlar, çok katmanlı ve kripto dayanıklı savunma sistemleri kurarak bu risklerin yönetilebileceğini belirtiyor. Siber güvenlik profesyonelleri için hazırlanan web semineri, bu teknolojilerin getirdiği zorluklar ve çözümler üzerine kapsamlı bilgiler sunuyor.