CISA, TP-Link yönlendiricilerinde bulunan CVE-2023-50224 ve CVE-2025-9377 numaralı kritik güvenlik açıklarının aktif olarak istismar edildiğini duyurdu. Bu açıklar, kimlik doğrulama atlatma ve uzaktan kod yürütme riskleri barındırıyor. TP-Link, ilgili modeller için Kasım 2024'te güncellemeler yayınlarken, kullanıcıların daha yeni donanımlara geçmesi öneriliyor.

CISA, TP-Link ve WhatsApp Güvenlik Açıklarını KEV Listesine Ekledi

CISA, TP-Link TL-WA855RE cihazları ve WhatsApp uygulamasında kritik güvenlik açıklarını KEV kataloğuna ekledi. TP-Link açığı, kimlik doğrulama eksikliği nedeniyle cihaz kontrolü sağlanmasına izin verirken, WhatsApp açığı Apple platformlarındaki bir zafiyetle zincirlenerek casus yazılım saldırılarında kullanıldı. Federal kurumlara gerekli önlemleri almaları öneriliyor.

CISA, Citrix ve Git’teki Kritik Güvenlik Açıklarını KEV Kataloğuna Ekledi

CISA, Citrix Session Recording ve Git'te tespit edilen üç kritik güvenlik açığını KEV kataloğuna ekledi. Citrix açıkları yetki yükseltme ve uzaktan kod yürütme riskleri taşırken, Git'teki açık rastgele kod yürütülmesine olanak sağlıyor. Federal ajanslar, bu tehditlere karşı önlemlerini 2025 sonuna kadar tamamlamak zorunda.

Çinli TA415 Grubu, ABD Ekonomi Politikası Uzmanlarını VS Code Remote Tunnels ile Gözetliyor

Çinli TA415 grubu, ABD-Çin ekonomik ilişkileri bağlamında ABD'deki ekonomi politikası uzmanlarını hedef alan gelişmiş bir oltalama kampanyası yürütüyor. Saldırılar, Visual Studio Code Remote Tunnels kullanarak hedef sistemlere kalıcı erişim sağlıyor ve veri topluyor. Bu yöntem, meşru bir VS Code özelliğinin kötüye kullanılması nedeniyle tespit edilmesi zor bir tehdit oluşturuyor.

Çinli Hacker Grupları Murky, Genesis ve Glacial Panda Bulut ve Telekom Sektörlerinde İstihbarat Toplamayı Artırıyor

Çinli hacker grupları Murky Panda, Genesis Panda ve Glacial Panda, bulut ve telekomünikasyon sektörlerinde gelişmiş saldırılarla istihbarat toplamayı artırıyor. Murky Panda, SaaS sağlayıcılarının güvenilir ilişkilerini kötüye kullanarak kurumsal ağlara sızarken, Genesis Panda bulut kontrol düzlemini keşif ve kalıcılık için kullanıyor. Glacial Panda ise telekom sektöründe eski Linux sistemlerini hedef alarak arka kapı erişimleri sağlıyor.

Çinli APT, Filipinler Askeri Sistemlerine EggStreme Dosyasız Zararlısıyla Sızıyor

Çinli bir APT grubu, Filipinler askeri sistemlerine EggStreme adlı dosyasız ve çok aşamalı zararlı yazılımı kullanarak sızıyor. Bu tehdit, bellek içi kod enjeksiyonu ve DLL yan yükleme teknikleriyle düşük profilli kalıcılık ve kapsamlı casusluk faaliyetleri gerçekleştiriyor. Güney Çin Denizi'ndeki jeopolitik gerilimler bağlamında hedeflenen operasyon, gelişmiş teknik yapısıyla modern savunma sistemlerini aşmayı amaçlıyor.

APT41 Hackerları ABD-Çin Ticaret Müzakereleri Sırasında ABD Yetkililerini Hedef Alıyor

Çin bağlantılı APT41 hacker grubu, 2025 ABD-Çin ticaret müzakereleri sırasında ABD hükümet yetkililerini ve ilgili kuruluşları hedef alan gelişmiş oltalama kampanyaları düzenliyor. Saldırılar, kimlik taklidi ve bulut hizmetleri üzerinden izlerin gizlenmesi gibi sofistike tekniklerle yürütülüyor. Komite, bu faaliyetleri Çin devlet destekli siber casusluk olarak değerlendiriyor.

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

CHILLYHELL, macOS üzerinde çalışan gelişmiş bir arka kapı olarak UNC4487 tehdit grubuna ait olup, kapsamlı kalıcılık ve gizlenme teknikleri kullanıyor. ZynorRAT ise Go tabanlı, çok platformlu bir RAT olarak Telegram botu üzerinden komut alıyor ve Windows ile Linux sistemlerinde faaliyet gösteriyor. Her iki kötü amaçlı yazılım da modern tehdit ortamında tespit ve müdahaleyi zorlaştıran özelliklere sahip.

Chaos Mesh’te Kritik GraphQL Güvenlik Açıkları: Kubernetes Kümelerinde Uzaktan Kod Yürütme Tehdidi

Chaos Mesh'in GraphQL tabanlı Chaos Controller Manager bileşeninde bulunan kritik güvenlik açıkları, Kubernetes kümelerinde uzaktan kod yürütme ve tam kontrol riskini doğuruyor. JFrog tarafından bildirilen zafiyetler, kimlik doğrulaması olmadan komut enjeksiyonuna ve hizmet kesintilerine yol açabiliyor. Kullanıcıların en kısa sürede 2.7.3 sürümüne yükseltme yapmaları veya ağ erişimini kısıtlamaları tavsiye ediliyor.

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Turkticaret.Net, yapay zeka projeleri için NVIDIA H100 NVL GPU’larla donatılmış yeni sunucu altyapısını devreye aldığını duyurdu. Veriler Türkiye’de kalırken, Aralık ayında H200 NVL modellerinin de platforma eklenmesi planlanıyor. Türkiye’de Yapay Zekâ İçin Yüksek Güç, Yüksek Erişilebilirlik Türkiye’de yapay zekâ projeleri hızla artarken, bu projelerin arkasındaki en kritik unsur güçlü ve güvenilir donanım altyapısı haline geldi. Turkticaret.Net, yeni “Yapay Zeka Sunucu” hizmetiyle...

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Dijital çağda suç yöntemleri değişirken veri güvenliği milli güvenliğin ayrılmaz bir parçası haline geliyor. Siber suçlarla mücadelede devlet refleksi, önleyici güvenlik anlayışı ve toplumsal farkındalığın önemi bu yazıda ele alınıyor. Ferhat Yıldırım'ın İstanbul Emniyet Müdürü Selami Yıldız ile gerçekleştirdiği görüşmeden notlar.

Ivanti EPMM’de İki Kritik Zero-Day RCE Açığı: Güncellemeler ve Güvenlik Önerileri

Ivanti Endpoint Manager Mobile (EPMM) ürününde, kimlik doğrulaması olmadan uzaktan kod çalıştırmaya izin veren iki kritik sıfır gün (zero-day) güvenlik açığı aktif olarak istismar ediliyor. Bu zafiyetler, özellikle kurumsal mobil cihaz yönetimi yapan organizasyonları hedef alıyor ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından KEV kataloğuna dahil edildi. Güvenlik güncellemeler

SmarterMail’de 3 Kritik Güvenlik Açığı: Kimlik Doğrulamasız RCE ve NTLM Relay Tehdidi

SmarterMail, kimlik doğrulaması olmadan uzaktan kod yürütmeye olanak tanıyan kritik bir güvenlik açığını giderdi. Aynı zamanda, NTLM relay saldırılarına zemin hazırlayan orta şiddette bir zafiyet de yamalandı. Siber güvenlik uzmanları, bu açıkların aktif olarak istismar edildiğini belirterek, kullanıcıların acilen güncelleme yapmasını öneriyor.

Chrome Uzantılarında Ortaklık Linki Manipülasyonu ve ChatGPT Token Hırsızlığı Tespit Edildi

Son analizler, Amazon ve AliExpress gibi büyük e-ticaret platformlarını hedef alan 29 Chrome uzantısının, kullanıcıların ortaklık linklerini gizlice değiştirerek saldırganların komisyon kazanmasına yol açtığını ortaya koydu. Ayrıca, yaklaşık 900 kez indirilen 16 farklı uzantının ChatGPT kimlik doğrulama tokenlarını çalarak kullanıcı hesaplarını riske attığı belirlendi. Bu durum, tarayıcı uzantılar

Eski Google Mühendisinin Çin’e 2.000 Yapay Zeka Ticari Sırrı Sızdırması ve Sonuçları

Bir eski Google mühendisi, yapay zeka alanındaki kritik ticari sırları Çin merkezli bir startup için çalmakla suçlanarak mahkum edildi. Olay, teknoloji sektöründe tedarik zinciri güvenliği ve entelektüel mülkiyet korumasının önemini bir kez daha ortaya koyuyor. Siber güvenlik profesyonelleri için bu vaka, iç tehditlerin ve ekonomik casusluğun önlenmesi adına kritik dersler içeriyor.

UAT-8099 Kampanyası: Asya’daki IIS Sunucularına Yönelik 3 Yeni Kötü Amaçlı Yazılım Taktikleri

2025 sonu ile 2026 başı arasında ortaya çıkan UAT-8099 kampanyası, özellikle Tayland ve Vietnam’da bulunan savunmasız IIS sunucularını hedef alıyor. Çin bağlantılı bu tehdit aktörü, BadIIS kötü amaçlı yazılımının yeni varyantlarını kullanarak SEO dolandırıcılığı yapıyor ve gelişmiş kalıcılık yöntemleriyle uzun süreli erişim sağlıyor.

2021-2025 Arasında Küresel Siber Suçla Mücadelede 418 Kolluk Kuvveti Operasyonu Analizi

Son yıllarda artan siber suç çeşitliliği ve karmaşıklığına karşı, dünya genelinde kolluk kuvvetleri 418 farklı operasyonla yanıt verdi. Bu operasyonlar, özellikle fidye yazılımı, kötü amaçlı yazılım dağıtımı ve yetkisiz erişim gibi alanlarda yoğunlaşırken, kamu-özel iş birliği ve uluslararası koordinasyonun önemi giderek arttı.

SymPy Kütüphanesini Taklit Eden PyPI Paketiyle Linux Sistemlerde XMRig Madenciliği

SymPy kütüphanesinin geliştirme sürümü gibi görünen kötü amaçlı bir PyPI paketi, Linux sistemlerde XMRig kripto para madencisi yaymak için kullanıldı. Bu saldırı, bellek tabanlı ELF yükleyiciler ve uzaktan yapılandırma ile gizli şekilde yürütülüyor. Siber güvenlik ekipleri, benzer tedarik zinciri saldırılarına karşı dikkatli olmalı.

Konni Grubu, Yapay Zeka Destekli PowerShell Arka Kapısıyla Blockchain Geliştiricilerini Hedef Alıyor

Konni adlı tehdit aktörü, yapay zeka destekli PowerShell arka kapısı kullanarak blockchain sektöründeki geliştiricilere yönelik sofistike phishing kampanyaları düzenliyor. Saldırılar, Güney Kore başta olmak üzere Japonya, Avustralya ve Hindistan gibi bölgelerde yoğunlaşırken, gelişmiş sosyal mühendislik ve çok aşamalı zararlı dağıtım zinciri dikkat çekiyor.

Hindistan’da Blackmoon Banka Truva Atı ve SyncFuture TSM Kötüye Kullanımıyla Yeni Vergi Oltalama Kampanyası

Hindistan'da Gelir İdaresi kurumunu taklit eden oltalama e-postalarıyla yayılan Blackmoon banka truva atı ve SyncFuture TSM araçlarının kötüye kullanıldığı gelişmiş bir siber saldırı kampanyası tespit edildi. Tehdit aktörleri, kullanıcıları zararlı arşiv dosyalarını indirip çalıştırmaya ikna ederek kalıcı erişim sağlıyor ve hassas verileri sızdırıyor. Bu saldırı, özellikle finansal sektör ve kurum

Google, IPIDEA Yerleşik Proxy Ağına Yönelik Operasyonla Milyonlarca Cihazı Korumaya Aldı

Google, IPIDEA adlı büyük yerleşik proxy ağını hedef alan yasal ve teknik adımlarla, dünya çapında milyonlarca ele geçirilmiş cihazın kötü amaçlı kullanımını engelledi. Bu operasyon, özellikle siber suç, casusluk ve gelişmiş tehdit gruplarının faaliyetlerini zorlaştırarak, proxy tabanlı saldırıların önüne geçilmesini sağladı.

Yapay Zeka Destekli SecOps: Üç Aşamalı İnceleme ve Tehdit Avcılığında Yeni Dönem

Yapay zeka, güvenlik operasyon merkezlerinde (SOC) analistlerin iş yükünü azaltmak ve tehdit tespiti süreçlerini hızlandırmak için giderek daha fazla kullanılıyor. Agentic AI teknolojisi, uyarıların otomatik olarak analiz edilmesi, algılama kurallarının optimize edilmesi ve doğal dil ile tehdit avcılığının demokratikleşmesini sağlıyor. Bu gelişmeler, SOC ekiplerinin daha etkin ve doğru müdahaleler

Fortinet FortiOS SSO Açığı: CVE-2026-24858 ve Güncel Güvenlik Önlemleri

Fortinet ürünlerinde tespit edilen CVE-2026-24858 kodlu kritik FortiOS SSO kimlik doğrulama atlatma açığı, FortiManager ve FortiAnalyzer dahil olmak üzere geniş bir ürün yelpazesini etkiliyor. Bu zafiyet, FortiCloud SSO etkin olan sistemlerde yetkisiz erişimlere kapı aralıyor ve özellikle kurumsal ağlarda kalıcı yönetici hesapları oluşturulmasına imkan tanıyor. Güvenlik ekiplerinin hızlıca güncell

FortiGate FortiCloud SSO Açıkları: Yeni İstismar Teknikleri ve Korunma Yolları

Fortinet'in FortiGate güvenlik duvarlarında FortiCloud SSO özelliğini hedef alan yeni istismar yöntemleri tespit edildi. CVE-2025-59718 ve CVE-2025-59719 açıklarını kapsayan bu saldırılar, yamalı cihazlarda bile yönetici hesaplarına yetkisiz erişim sağlıyor. Siber güvenlik uzmanları için kritik öneme sahip bu gelişme, ağ segmentasyonu ve yerel erişim politikalarının önemini bir kez daha ortaya koy

Google Workspace Güvenliğinde 5 Kritik Adım ve Modern Tehditlere Karşı Stratejiler

Google Workspace kullanıcıları, özellikle kurumsal ve orta ölçekli işletmeler, e-posta tabanlı saldırılar ve kötü amaçlı OAuth erişimi gibi tehditlerle karşı karşıya. Bu haber, Workspace ortamlarında sıkça gözden kaçan güvenlik açıklarını ve bu açıkları kapatmak için uygulanabilecek temel ve ileri seviye önlemleri detaylandırıyor.

Siber Güvenlikte LLM Modellerinin Rolü ve Etkileri: Yeni Nesil Tehditler ve Koruma Yöntemleri

Büyük dil modelleri (LLM) siber güvenlikte tehdit tespiti ve olay yanıtı gibi alanlarda önemli avantajlar sunarken, aynı zamanda yeni saldırı vektörleri oluşturuyor. Türkiye’de de LLM tabanlı çözümler hızla yaygınlaşıyor, ancak güvenlik ve mevzuat boyutlarının dikkatli yönetilmesi gerekiyor.

Node.js vm2 Kütüphanesinde Kritik Sandbox Kaçış Açığı ve Kod İstismarı

Node.js için yaygın kullanılan vm2 kütüphanesinde, Promise işleyicilerinin yetersiz temizlenmesinden kaynaklanan kritik bir sandbox kaçış açığı (CVE-2026-22709) keşfedildi. Bu zafiyet, saldırganların güvenli ortamdan çıkarak rastgele kod çalıştırmasına olanak tanıyor. Siber güvenlik uzmanları, güncel yamaların uygulanması ve alternatif izolasyon çözümlerinin değerlendirilmesini öneriyor.

Grist-Core’da Kritik RCE Açığı: Elektronik Tablo Formülleri Üzerinden Sistem Komutları Çalıştırılabilir

Grist-Core açık kaynaklı elektronik tablo-veritabanı platformunda, Pyodide sandbox kaçışı nedeniyle kritik bir uzak kod çalıştırma (RCE) açığı tespit edildi. CVE-2026-24002 kodlu bu zafiyet, kötü niyetli formüller aracılığıyla sistem komutlarının yürütülmesine olanak tanıyor. Kullanıcıların en kısa sürede güncelleme yapması ve sandbox yapılandırmalarını gözden geçirmesi önem taşıyor.

GNU InetUtils Telnetd’de Kritik Kimlik Doğrulama Atlatma Açığı ve Root Erişimi Riski

GNU InetUtils paketindeki telnetd servisi, 1.9.3 ile 2.7 sürümleri arasında bulunan kritik bir kimlik doğrulama atlatma açığı nedeniyle saldırganlara root erişimi sağlama imkanı veriyor. CVE-2026-24061 olarak takip edilen bu zafiyet, dünya genelinde çeşitli ülkelerden koordineli saldırı girişimlerine sahne oluyor. Sistem yöneticilerinin acilen yamaları uygulaması ve telnet portu erişimlerini sıkıl

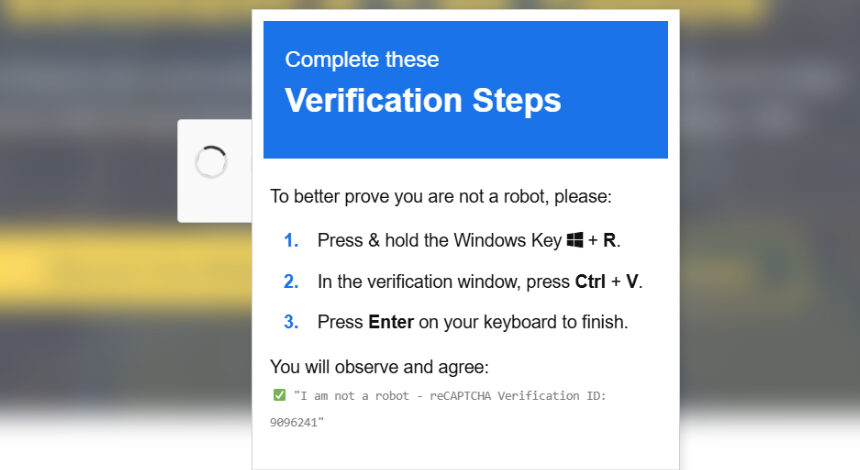

ClickFix Saldırıları: Sahte CAPTCHA ve Microsoft Scriptleriyle Gizlenen Yeni Yöntemler

ClickFix saldırıları, sahte CAPTCHA doğrulama yöntemleri ve Microsoft'un imzalı App-V scriptleri kullanılarak kurumsal sistemlerde karmaşık bir saldırı zinciri oluşturuyor. Bu teknik, PowerShell yürütmesini gizlemek için living-off-the-land (LotL) stratejisini benimseyerek, özellikle Windows 10/11 Enterprise ve Education sürümlerini hedef alıyor. Siber güvenlik ekipleri için bu gelişme, kullanıcı

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

İstanbul Emniyet Müdürü Selami Yıldız ile Dijital Çağda Güvenlik

Öne Çıkan

Nükleer Enerji Santralleri için Siber Güvenliğin Önemi

Emre amade santrallardan olan nükleer enerji santrallarının güvenliği, çok katmanlı teknik sistemler ve de sıkı yasal düzenlemelerle çok boyutlu anlamda güvenliğin temini ve denetimlerle sağlanmaktadır. Burada çok boyutluluk kapsamında öne çıkan bir güvenlik unsuru da “Siber Güvenlik” konusu olmaktadır.

Siber Bunalım

Gecenin karanlığında milyonlarca insan, ekranlarının soğuk ışığına kilitlenmiş halde, görünürde birbirine bağlı ama gerçekte yapayalnız. Dijital çağın hiper-hızlı akışı içinde insan, paradoksal biçimde derin bir varoluşsal çöküş yaşıyor. Sosyal medya bildirimleri, sonsuz kaydırma döngüleri ve algoritmaların yönettiği gündemler arasında birey, hayatının kontrolünü yavaşça yitiriyor. Yıpranan sadece gözlerimiz değil; anlam arayışımız, ruh halimiz ve toplumsal dokumuz da bu görünmez fırtınada aşınıyor. Her şey her yerde ama hiçbir şey hiçbir yere ait değilmiş gibi bir duygu hâkim.

Siber Dünyanın Görünmez Kahramanları Artık Sahada

CyberNews.tr’nin Genel Yayın Yönetmeni olarak bu satırları yazarken, Türkiye’de uzun süredir eksikliği hissedilen bir boşluğu doldurmak için yola çıktığımızı biliyorum. Siber güvenlik, yalnızca saldırılar yaşandıktan sonra konuşulan bir konu olmamalıdır. Biz, olaylar gerçekleşmeden önce toplumu bilgilendirmeyi, kurumları ve bireyleri tedbirli olmaya davet etmeyi önemsiyoruz. Çünkü siber tehditler yalnızca dijital ekranlarının ötesinde, ekonomik güvenlikten ulusal savunmaya kadar hayatımızın her alanını etkiliyor.

Erken Tehdit Tespiti: Uzun Vadeli İş Büyümesinin Kritik Anahtarı

Erken tehdit tespiti, siber saldırıların maliyetlerini önemli ölçüde azaltırken, operasyonel dayanıklılığı artırır ve iş genişletme fırsatlarını destekler. ANY.RUN gibi gelişmiş tehdit istihbaratı çözümleri, SOC ekiplerine anlık bağlam ve önceliklendirme sağlayarak müdahale sürelerini kısaltır ve sürdürülebilir büyümeyi mümkün kılar.

Dijital Dünyada Yeni Tehditler

Bilgi teknolojilerindeki hızlı gelişmeler, devletlerin güvenlik stratejilerini kökten dönüştürüyor. Artık yalnızca kara, deniz ve hava sahaları değil; siber uzay da uluslararası güvenliğin en kritik alanlarından biri haline gelmiş durumda. Bu alan, askeri stratejilerin yanında uluslararası hukuk normlarını da zorluyor ve “saldırı” kavramını yeniden tanımlamaya itiyor.

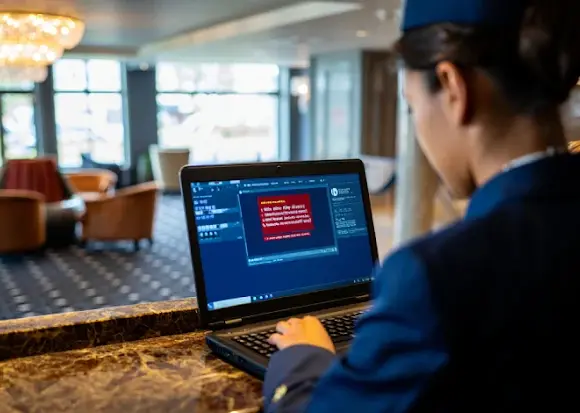

ClickFix Kimlik Avı Kampanyası: Otel Sistemlerine PureRAT ile Yönelen Gelişmiş Tehdit

Otel sektörünü hedef alan büyük ölçekli bir kimlik avı kampanyasında, PureRAT zararlısı ClickFix sosyal mühendislik taktiğiyle dağıtılıyor. Saldırganlar, Booking.com ve Expedia hesap bilgilerini çalıyor ve bu verileri siber suç forumlarında satıyor. Kampanya, gelişmiş teknik yöntemler ve profesyonel siber suç hizmetleriyle desteklenerek devam ediyor.

GitHub Hesap İhlali Salesloft ve Drift Tedarik Zinciri Saldırısını Tetikledi

Mandiant tarafından yürütülen soruşturmada, Mart-Haziran 2025 arasında Salesloft'un GitHub hesabına erişim sağlandığı ve bu durumun Drift uygulamasının AWS ortamına sızmayla sonuçlandığı tespit edildi. Saldırganlar OAuth tokenları kullanarak müşteri verilerine erişti. Salesloft ve Salesforce, güvenlik önlemlerini artırarak bazı entegrasyonları geçici olarak durdurdu.

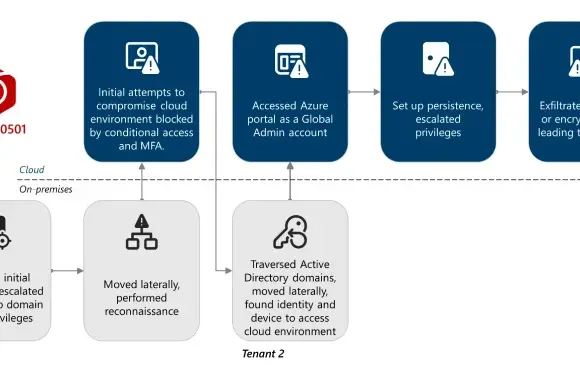

Storm-0501, Entra ID Kullanarak Hibrit Bulut Ortamlarında Veri Hırsızlığı ve Silme Saldırıları Gerçekleştiriyor

Storm-0501 tehdit grubu, Entra ID ve hibrit bulut ortamlarını kullanarak gelişmiş veri hırsızlığı ve fidye yazılımı saldırıları gerçekleştiriyor. Microsoft, grubun bulut yerel yeteneklerle kritik verileri hızla sızdırıp yok ettiğini ve arka kapılar kurduğunu belirtiyor. Güvenlik açıklarını azaltmak için Microsoft Entra Connect güncellemeleri ve TPM etkinleştirilmesi gibi önlemler uygulanıyor.

.NET Tabanlı CAPI Arka Kapısı Rus Otomotiv ve E-Ticaret Sektörünü Phishing ZIP Dosyalarıyla Hedefliyor

.NET tabanlı CAPI arka kapısı, phishing e-postalarıyla dağıtılan ZIP dosyaları aracılığıyla Rus otomotiv ve e-ticaret sektörlerini hedef alıyor. Living-off-the-land tekniği ve gelişmiş kalıcılık yöntemleri kullanan arka kapı, popüler web tarayıcılarından veri çalıyor ve uzak sunucudan komut alıyor.

İşe Alım Yoluyla Sızma: Kimlik Avından Daha Tehlikeli Bir Tehdit

İşe alım süreçleri üzerinden yapılan sızmalar, klasik kimlik avı saldırılarından daha karmaşık ve tehlikelidir. Uzaktan işe alımın yaygınlaşması ve yapay zeka destekli sahte profiller, kurumların iç güvenliğini tehdit ediyor. Sıfır sürekli ayrıcalık (ZSP) modeli, minimum erişim prensibiyle hem güvenliği artırıyor hem de üretkenliği koruyor.

Proje Yönetim Araçlarındaki Güvenlik Açıkları ve FluentPro Backup ile Veri Koruma Stratejileri

SaaS tabanlı proje yönetim araçları, insan hataları ve siber saldırılar nedeniyle veri kaybı riski taşımaktadır. FluentPro Backup gibi üçüncü taraf yedekleme çözümleri, otomatik yedekleme ve detaylı geri yükleme özellikleriyle bu riskleri minimize ederek proje sürekliliğini sağlar.

Salesloft, OAuth Token Hırsızlığı Sonrası Drift Uygulamasını Çevrimdışıya Aldı

Salesloft, OAuth tokenlarının çalınması sonrası Drift sohbet botunu geçici olarak devre dışı bıraktı. Google ve Mandiant’ın tespit ettiği saldırı, UNC6395 adlı tehdit grubunun Salesforce müşteri örneklerine erişim sağlamasıyla gerçekleşti. Olay, yüzlerce büyük kuruluşu etkiledi ve gelecekte hedefli saldırı riskini artırdı.

Google, Android İçin 120 Güvenlik Açığını Kapatırken İki Kritik Sıfırıncı Gün Açığını Düzeltildi

Google, Eylül 2025 Android güvenlik güncellemeleriyle 120 açığı kapattı ve bunlar arasında hedefli saldırılarda kullanılan iki kritik sıfırıncı gün açığı bulunuyor. Linux Kernel ve Android Runtime bileşenlerindeki bu açıklar, kullanıcı etkileşimi olmadan yerel ayrıcalık yükseltmesine imkan tanıyor. Google, yamaların hızlı dağıtımı için iki farklı güvenlik yaması seviyesi yayınladı.

ABD Adalet Bakanlığı, BreachForums Kurucusunu Siber Suç ve Çocuk İstismarı İçeriği Bulundurmaktan 3 Yıl Hapisle Cezalandırdı

ABD Adalet Bakanlığı, BreachForums'un kurucusu Conor Brian Fitzpatrick'i siber suçlar ve çocuk istismarı içeriği bulundurmaktan 3 yıl hapis cezasına çarptırdı. Fitzpatrick, suçunu kabul ederek forumun yönetiminde kullanılan alan adları, elektronik cihazlar ve yasa dışı gelirleri teslim etti. BreachForums, dünya çapında çalınan verilerin alınıp satıldığı önemli bir siber suç pazarı olarak biliniyor ve defalarca kapatılmasına rağmen yeniden faaliyete geçti.

Kazakistan Enerji Sektörüne Yönelik Noisy Bear Kampanyası Planlı Kimlik Avı Testi Çıktı

Seqrite Labs tarafından izlenen Noisy Bear tehdit grubu, KazMunaiGas çalışanlarını hedef alan kimlik avı kampanyasıyla Nisan 2025'ten beri aktifti. Ancak KazMunaiGas, bu faaliyetlerin Mayıs 2025'te gerçekleştirdikleri planlı bir kimlik avı testi olduğunu açıkladı. Aynı dönemde Rusya ve Doğu Avrupa'da çeşitli siber saldırılar ve yeni kötü amaçlı yazılımlar tespit edildi.

Senkronize Parola Anahtarlarının Güvenlik Riskleri ve Kurumsal Çözümler

Senkronize parola anahtarları, bulut hesapları ve kurtarma süreçlerinin risklerini taşıyarak kurumsal güvenlikte önemli açıklar oluşturuyor. Donanıma bağlı parola anahtarları ise daha yüksek güvenlik ve yönetim kontrolü sağladığından kurumsal kullanım için zorunlu hale gelmelidir. Güçlü politika ve sürekli kimlik doğrulama uygulamaları, bu tehditlere karşı etkili savunma sağlar.