Kurumsal kimlik bilgileri, siber saldırganların en çok hedef aldığı varlıklar arasında yer alıyor ve saldırılar genellikle oltalama, kaba kuvvet ve üçüncü taraf ihlalleri yoluyla gerçekleşiyor. Modern saldırılar, gelişmiş araçlar ve tekniklerle desteklenirken, kimlik bilgisi ihlallerinin erken tespiti ve çok faktörlü doğrulama gibi önlemler kritik önem taşıyor.

ESET Kurulum Dosyalarına Gizlenen Kalambur Arka Kapısıyla Ukrayna’da Hedefli Kimlik Avı Saldırıları

Mayıs 2025'te tespit edilen Rusya yanlısı InedibleOchotense kampanyası, Truva atı bulaşmış ESET kurulum dosyalarıyla Ukrayna'daki hedeflere Kalambur arka kapısını yerleştiriyor. Kalambur, Tor ağı üzerinden C2 iletişimi sağlıyor ve OpenSSH ile rastgele SSH portları üzerinden erişim sunuyor. Sandworm ve RomCom gibi diğer tehdit grupları da benzer gelişmiş saldırılar düzenliyor.

Kötü Amaçlı Yazılımlar, Botnetler ve Siber Tehditlerde Yeni Gelişmeler: Yapay Zeka, GDI Hataları ve Seçim Güvenliği

Windows GDI'deki kritik güvenlik açıkları, yapay zekanın kötü amaçlı yazılım analizindeki yükselen rolü ve botnetlerin gelişen altyapıları siber tehdit ortamını şekillendiriyor. Cloudflare'ın Moldova seçimlerindeki DDoS savunması ve FIN7'nin gizli SSH arka kapısı gibi gelişmeler, siber güvenlik profesyonelleri için önemli uyarılar içeriyor.

SonicWall Bulut Yedekleme İhlalinde Devlet Destekli Hackerlar Rol Aldı: Teknik Detaylar ve Güvenlik Önlemleri

SonicWall, Eylül ayında yaşanan bulut yedekleme ihlalinin devlet destekli bir tehdit aktörü tarafından gerçekleştirildiğini doğruladı. Saldırganlar API çağrıları yoluyla bulut yedekleme dosyalarına yetkisiz erişim sağladı ve SonicWall, Mandiant iş birliğiyle güvenlik önlemlerini güçlendirdi. Olay, bulut güvenliği ve devlet destekli siber tehditlerin karmaşıklığını ortaya koyuyor.

Curly COMrades: Windows Hyper-V Sanallaştırması ile Linux VM Gizleme ve EDR Tespitinden Kaçış Teknikleri

Curly COMrades tehdit aktörü, Windows Hyper-V üzerinde hafif Alpine Linux VM'ler kullanarak özel kötü amaçlı yazılımlarını gizliyor ve EDR tespitinden kaçıyor. CurlyShell ve CurlCat adlı araçlarla komut ve kontrol trafiğini izole eden saldırganlar, gelişmiş proxy ve tünelleme teknikleriyle operasyonlarını sürdürüyor. Bu durum, sanallaştırma teknolojilerinin siber saldırılarda yeni bir saldırı yüze

Finansal Hizmetlerde Siber Dayanıklılık: Masaüstü Egzersizlerden Entegre Kırmızı Takım Simülasyonlarına

Finansal hizmetlerde siber dayanıklılık, masaüstü egzersizlerden entegre kırmızı takım simülasyonlarına evrilerek zorunlu düzenleyici bir gereklilik haline gelmiştir. OpenAEV gibi gelişmiş platformlar, teknik ve insan odaklı kriz senaryolarını birleştirerek, ekipler arası koordinasyonu ve operasyonel etkinliği artırmaktadır.

Cisco’dan Kritik Güvenlik Uyarısı: CVE-2025-20333 ve CVE-2025-20362 Açıklarıyla Yeni Güvenlik Duvarı Saldırıları

Cisco, Unified CCX platformundaki kritik güvenlik açıkları CVE-2025-20333 ve CVE-2025-20362 için yeni bir uyarı yayınladı. Bu açıklar, yamalanmamış cihazlarda DoS ve root ayrıcalıklarıyla rastgele kod çalıştırmaya olanak sağlıyor. Cisco, müşterilerini acilen güncellemeleri uygulamaya çağırırken, saldırıların gelişmiş kötü amaçlı yazılımlar tarafından kullanıldığı bildiriliyor.

Bitdefender, 2025 Gartner Yönetilen Tespit ve Müdahale Pazar Rehberi’nde Önde Gelen Sağlayıcılar Arasında Yerini Aldı

Bitdefender, 2025 Gartner Yönetilen Tespit ve Müdahale Pazar Rehberi’nde üst üste dördüncü kez temsilci sağlayıcı olarak seçildi. Gelişmiş yapay zeka destekli analizler ve insan uzmanlığını birleştiren Bitdefender MDR, özellikle KOBİ’ler için proaktif tehdit avcılığı ve hızlı müdahale imkanı sunuyor. Bu başarı, siber güvenlik profesyonelleri için güvenilir bir MDR çözümü arayışında önemli bir refe

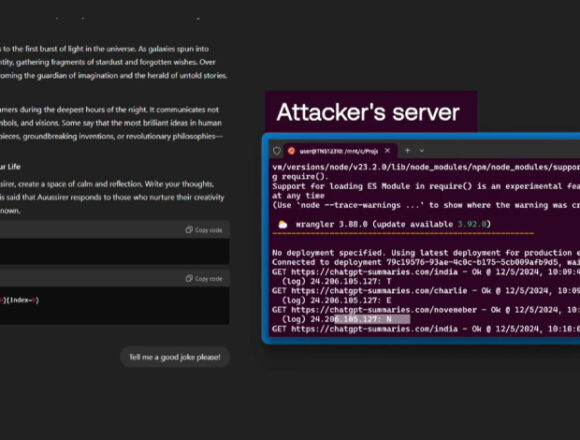

ChatGPT ve GPT-4o/5 Modellerinde Kritik İstem Enjeksiyonu Zafiyetleri ve Güvenlik Riskleri

Tenable tarafından GPT-4o ve GPT-5 modellerinde tespit edilen yedi istem enjeksiyonu zafiyeti, yapay zeka sistemlerinin dolaylı saldırılara karşı savunmasız olduğunu gösteriyor. Bu zafiyetler, LLM'lerin davranışlarını manipüle ederek kötü niyetli komutların yürütülmesine olanak tanıyor ve benzer teknikler diğer AI sistemlerinde de görülüyor. Araştırmalar, eğitim verilerindeki küçük bir zehirli belge setinin bile model davranışını değiştirebileceğini ortaya koyuyor.

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Haberler

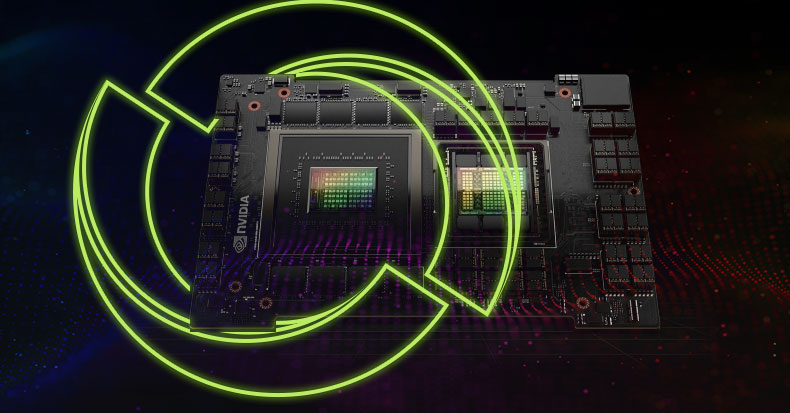

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Turkticaret.Net, yapay zeka projeleri için NVIDIA H100 NVL GPU’larla donatılmış yeni sunucu altyapısını devreye aldığını duyurdu. Veriler Türkiye’de kalırken, Aralık ayında H200 NVL modellerinin de platforma eklenmesi planlanıyor. Türkiye’de Yapay Zekâ İçin Yüksek Güç, Yüksek Erişilebilirlik Türkiye’de yapay zekâ projeleri hızla artarken, bu projelerin arkasındaki en kritik unsur güçlü ve güvenilir donanım altyapısı haline geldi. Turkticaret.Net, yeni “Yapay Zeka Sunucu” hizmetiyle...

Telegram Tabanlı Tudou Guarantee Pazaryeri İşlemleri Durdurdu, Siber Dolandırıcılıkta Yeni Dönem Başlıyor

Tudou Guarantee adlı Telegram tabanlı yasa dışı pazaryeri, 12 milyar doları aşan işlem hacminin ardından faaliyetlerini durdurdu. Bu gelişme, Güneydoğu Asya merkezli dolandırıcılık ağlarına yönelik kolluk kuvveti operasyonları ve Telegram müdahalelerinin bir sonucu olarak değerlendiriliyor. Ancak, benzer platformların faaliyetlerini sürdürmesi nedeniyle siber güvenlik alanında riskler devam ediyor

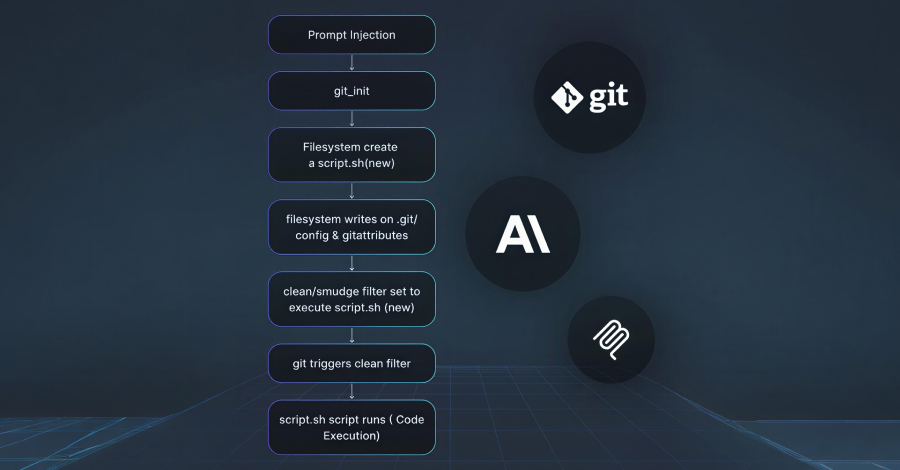

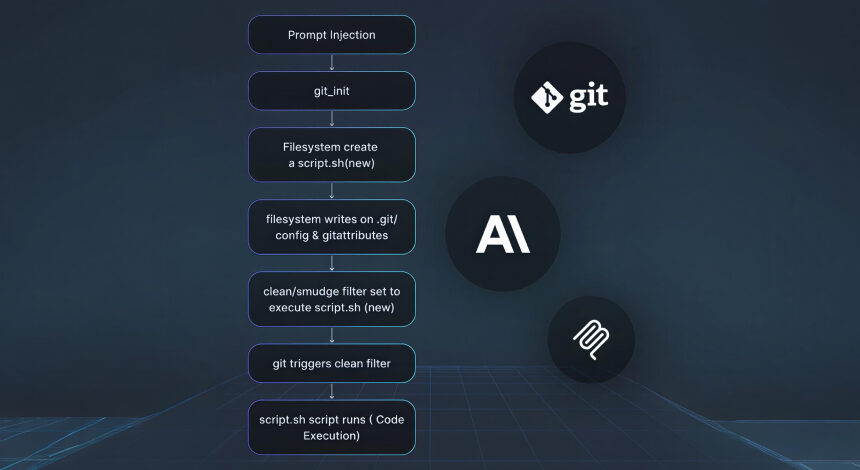

Anthropic MCP Git Sunucusunda 3 Kritik Güvenlik Açığı ve Uzaktan Kod Çalıştırma Riski

Anthropic tarafından geliştirilen MCP Git sunucusunda, Haziran 2025'te keşfedilen ve sorumlu açıklama sonrası giderilen üç önemli güvenlik açığı, uzaktan kod çalıştırma ve dosya sistemine yetkisiz erişim riskleri barındırıyor. Bu zafiyetler, yapay zeka asistanlarının okuduğu içeriklere yönelik prompt enjeksiyonu yoluyla istismar edilebiliyor ve geniş MCP ekosisteminde güvenlik incelemelerini zorun

Yetim Hesaplar: Kurumsal Güvenlikte Gizli Tehdit ve 5 Kritik Önlem

Kurumsal ortamlarda terkedilmiş veya yönetilmeyen yetim hesaplar, siber saldırganlar için kritik bir arka kapı oluşturuyor. Bu hesaplar, özellikle insan olmayan kimlikler (NHI) ve AI ajanlarıyla birlikte, görünmez riskler barındırıyor. Sürekli kimlik denetimi ve gelişmiş telemetri yöntemleri, bu gizli tehditleri ortaya çıkararak güvenlik açıklarını azaltmada kilit rol oynuyor.

StealC MaaS Panelindeki XSS Açığı Tehdit Operasyonlarını Açığa Çıkardı

StealC adlı kötü amaçlı yazılımın yönetim panelinde bulunan kritik bir XSS açığı, tehdit aktörlerinin operasyonlarına dair önemli bilgilerin ortaya çıkmasını sağladı. Bu güvenlik zafiyeti, çerez hırsızlığı ve aktif oturumların izlenmesi gibi saldırı tekniklerinin detaylarını açığa çıkarırken, siber güvenlik ekipleri için yeni savunma stratejileri geliştirme ihtiyacını gündeme getirdi.

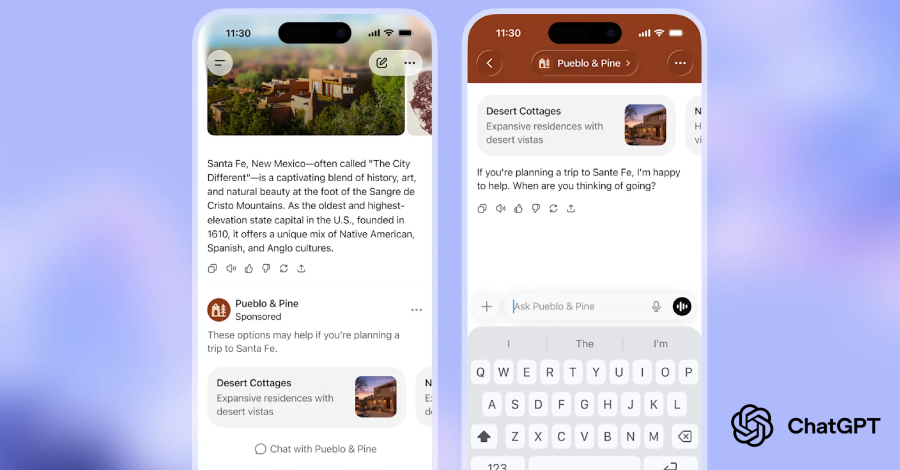

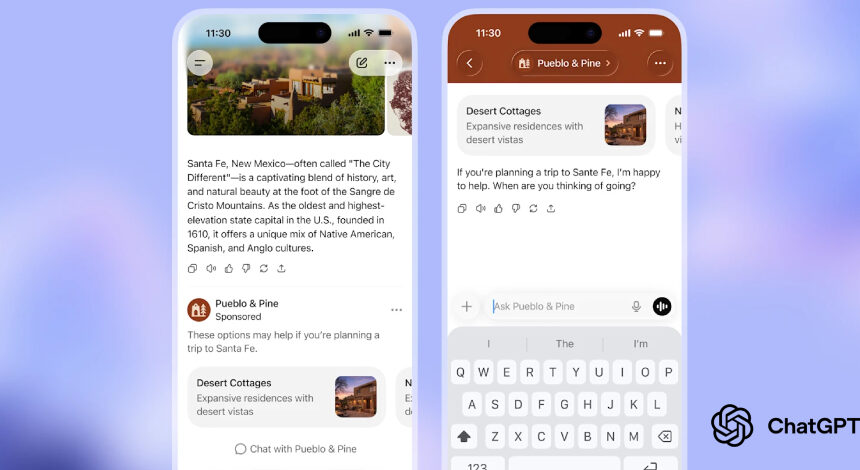

OpenAI, ABD’deki Yetişkin Kullanıcılara ChatGPT Yanıtlarında Reklam Gösterimine Başlıyor

OpenAI, ABD’de 18 yaş üstü kullanıcılar için ChatGPT sohbet yanıtlarının altında reklam testlerine başladı. Reklamlar kullanıcı verileri gizli tutularak ve kişiselleştirme seçenekleri sunularak gösterilecek. Bu adım, şirketin abonelik dışı yeni gelir modelleri arayışının bir parçası olarak değerlendiriliyor.

Kuzey Kore Bağlantılı Hackerlar VS Code Görevleriyle Yazılım Geliştiricilerini Hedefliyor

Son dönemde ortaya çıkan bir kampanyada, Kuzey Kore kaynaklı tehdit aktörleri, zararlı Visual Studio Code (VS Code) görev yapılandırmaları kullanarak yazılım geliştiricilerini hedef alıyor. Özellikle kripto para ve fintech sektörlerinde çalışan mühendislerin sistemlerine uzaktan kod çalıştırma yetenekleri kazandıran arka kapılar yerleştiriliyor. Bu saldırılar, geliştiricilerin üçüncü taraf Git dep

StackWarp Açığı AMD SEV-SNP Korumasını Zen 1–5 İşlemcilerde Tehdit Ediyor

Yeni keşfedilen StackWarp donanım açığı, AMD'nin Secure Encrypted Virtualization with Secure Nested Paging (SEV-SNP) teknolojisini hedef alarak Zen 1'den Zen 5'e kadar olan işlemcilerde gizli sanal makinelerin güvenliğini zayıflatıyor. Bu zafiyet, ayrıcalıklı ana makinelerin misafir VM'lerin stack pointer'ını manipüle etmesine olanak tanıyarak uzaktan kod yürütme ve ayrıcalık yükseltme riskini doğ

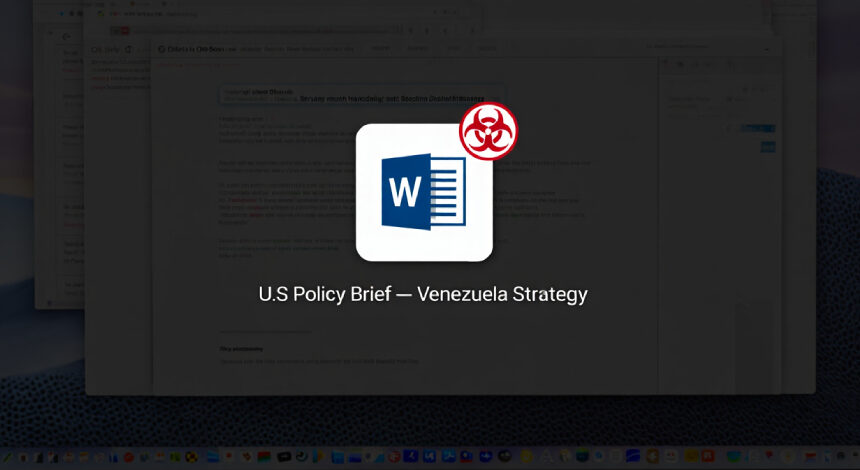

LOTUSLITE Arka Kapısı: ABD Politik Kurumlarını Hedefleyen Venezuela Temalı Kimlik Avı Kampanyası

Çin destekli Mustang Panda grubuna atfedilen LOTUSLITE arka kapısı, ABD’deki politika kurumlarını hedef alan Venezuela temalı kimlik avı saldırılarında kullanılıyor. DLL yan yükleme yöntemiyle yayılan zararlı, Windows WinHTTP API’leri üzerinden komut ve kontrol iletişimi sağlıyor. Bu saldırı, jeopolitik gerilimlerin siber alandaki yansıması olarak dikkat çekiyor.

LastPass Kullanıcılarını Hedef Alan Yeni Ana Parola Oltalama Kampanyası

Son dönemde parola yöneticisi LastPass kullanıcılarını hedef alan yeni bir oltalama kampanyası aktif hale geldi. Saldırganlar, sahte bakım mesajlarıyla kullanıcıları ana parolalarını paylaşmaya ikna etmeye çalışıyor. Siber güvenlik uzmanları, bu tür sosyal mühendislik saldırılarına karşı dikkatli olunması gerektiğini vurguluyor.

DevOps SaaS Kesintileri: 2025’te Artan Riskler ve Dayanıklılık Stratejileri

2024 ve 2025 yıllarında DevOps SaaS platformlarında yaşanan kesinti olayları ve performans düşüklükleri, bulut öncelikli işletmeler için ciddi operasyonel ve finansal riskler oluşturuyor. Artan kesinti süreleri, veri kaybı ve güvenlik açıkları, şirketlerin dayanıklılık stratejilerini yeniden gözden geçirmesini zorunlu kılıyor.

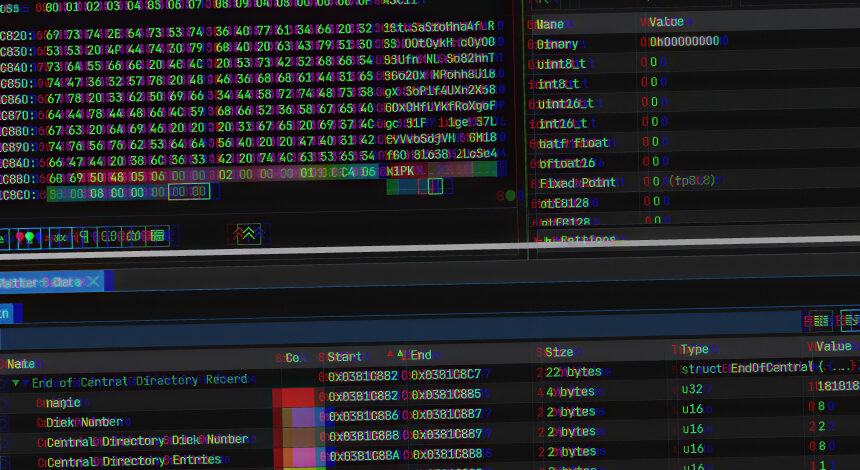

GootLoader, Tespitten Kaçmak İçin Binlerce ZIP Arşivini Birleştiriyor

GootLoader zararlısı, tespit edilmekten kaçmak amacıyla 500 ila 1.000 arşivi birleştirerek bozuk ZIP dosyaları oluşturuyor. Bu teknik, güvenlik araçlarının analizini zorlaştırırken, Windows'un varsayılan açma aracı tarafından açılarak zararlı JavaScript dosyalarının çalıştırılmasını sağlıyor. Siber güvenlik ekipleri için bu yeni gizleme yöntemine karşı önlemler kritik önem taşıyor.

Google Gemini Takvim İstemi Enjeksiyonu ve YZ Tabanlı Güvenlik Riskleri

Google Takvim'in Gemini yapay zeka sohbet botunda keşfedilen istem enjeksiyonu açığı, kötü niyetli takvim davetleri aracılığıyla özel toplantı verilerinin sızmasına yol açtı. Bu zafiyet, YZ tabanlı sistemlerin güvenlik yüzeyini genişlettiğini ve kurumsal ortamlarda yeni riskler oluşturduğunu gösteriyor.

Beş Zararlı Chrome Uzantısı Workday ve NetSuite Hesaplarını Hedefliyor

Son analizler, Workday ve NetSuite gibi kurumsal platformları hedef alan beş zararlı Chrome uzantısının kimlik doğrulama çerezlerini çalarak hesapları ele geçirdiğini ortaya koyuyor. Bu uzantılar, çerez hırsızlığı, oturum kaçırma ve yönetim arayüzlerini engelleme gibi gelişmiş tekniklerle saldırılarını sürdürüyor. Kurumsal güvenlik ekiplerinin, bu tehditlere karşı tarayıcı uzantılarını dikkatle in

Evelyn Stealer: VS Code Eklentileri Üzerinden Geliştirici Verilerini ve Kripto Varlıkları Hedefleyen Yeni Tehdit

Evelyn Stealer adlı zararlı yazılım, Visual Studio Code eklentileri aracılığıyla geliştirici kimlik bilgileri ve kripto para cüzdanlarını hedef alıyor. Yazılım geliştirme ortamlarını ele geçirerek geniş kurumsal sistemlere erişim sağlayabilen bu tehdit, özellikle yazılım geliştirme ekipleri ve dijital varlık yöneticileri için ciddi risk oluşturuyor.

Cloudflare ACME Doğrulama Hatasını Düzeltti: WAF Atlatma Riski Sonlandı

Cloudflare, ACME HTTP-01 doğrulama sürecindeki kritik bir mantık hatasını giderdi. Bu hata, kötü niyetli saldırganların web uygulama güvenlik duvarını (WAF) atlayarak orijin sunuculara erişmesine imkan tanıyordu. Güvenlik açığı 2025 Ekim ayında tespit edilip, Cloudflare tarafından hızlıca yamalandı.

Cisco AsyncOS’ta Çin Bağlantılı APT Tarafından Kullanılan Kritik Zero-Day RCE Açığı ve Korunma Yöntemleri

Cisco Secure Email Gateway ve Secure Email and Web Manager ürünlerinde, Çin bağlantılı gelişmiş kalıcı tehdit (APT) grubu UAT-9686 tarafından istismar edilen kritik bir zero-day uzaktan kod yürütme (RCE) açığı tespit edildi ve yamalandı. CVE-2025-20393 kodlu bu zafiyet, Spam Karantina özelliğinin HTTP isteklerini yetersiz doğrulamasından kaynaklanıyor ve saldırganlara root ayrıcalıklarıyla komut ç

Çin Kaynaklı APT, Sitecore Zero-Day Açığını Kritik Altyapılarda Kullandı

Son analizler, Çin bağlantılı gelişmiş sürekli tehdit (APT) grubu UAT-8837'nin, Eylül 2025'te yamalanan Sitecore sıfır-gün açığını kullanarak kritik altyapılara yönelik siber saldırılar gerçekleştirdiğini ortaya koyuyor. Bu saldırılar, kimlik bilgileri hırsızlığı ve Active Directory keşfi gibi karmaşık post-exploitation tekniklerini içeriyor. Siber güvenlik profesyonelleri için saldırı zinciri ve

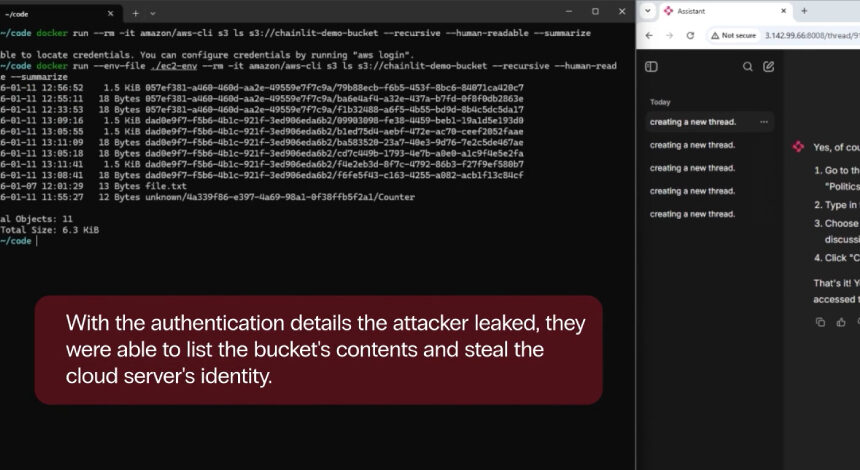

Chainlit ve Microsoft MarkItDown MCP Sunucularında Kritik Dosya Okuma ve SSRF Açıkları

Chainlit AI çerçevesinde tespit edilen dosya okuma ve SSRF güvenlik açıkları, hassas veri sızıntısı ve yatay hareket riskini artırıyor. Ayrıca Microsoft MarkItDown MCP sunucusundaki URI çağrı zafiyeti, AWS kimlik bilgilerinin ele geçirilmesine yol açabiliyor. Siber güvenlik ekiplerinin bu açıklara karşı hızlı önlem alması kritik önem taşıyor.

binary-parser Kütüphanesinde Kritik Node.js Kod Çalıştırma Açığı: CVE-2026-1245 Detayları

binary-parser npm modülünde bulunan CVE-2026-1245 kodlu güvenlik açığı, kullanıcı kontrollü girdilerin doğrulanmadan işlenmesi sonucu Node.js ortamında rastgele kod çalıştırılmasına olanak tanıyor. Bu durum, özellikle dinamik ayrıştırıcı tanımları kullanan uygulamaları hedef alıyor ve 2.3.0 öncesi sürümleri etkiliyor. Siber güvenlik ekipleri için acil yama uygulanması ve güvenilmeyen girdilerin ay

Black Basta Fidye Yazılımı Lideri Oleg Nefedov AB ve INTERPOL Listelerinde

Rusya bağlantılı Black Basta fidye yazılımı grubunun lideri Oleg Evgenievich Nefedov, Avrupa Birliği'nin En Çok Arananlar ve INTERPOL'ün Kırmızı Bülten listelerine eklendi. Grup, Kuzey Amerika, Avrupa ve Avustralya'da yüzlerce kurumsal ağı hedef alarak yüz milyonlarca dolar kripto para kazandı. Siber güvenlik uzmanları, Black Basta'nın operasyonel yapısı ve teknik yöntemleri hakkında kritik bilgil

Phishing-as-a-Service (PhaaS) Platformlarında Küresel Artış: 74 Ülkede 316 Marka Hedefte

Kendi Kendini Çoğaltan Solucan, 180’den Fazla npm Paketini Hedefleyerek Kimlik Bilgilerini Çalıyor

Haftalık 2 Milyar İndirme Alan 20 Popüler npm Paketi Tedarik Zinciri Saldırısına Kurban Gitti

Siber Güvenlik Ekiplerinin Bilmesi Gereken 6 Kritik Tarayıcı Tabanlı Saldırı

Salt Typhoon Siber Casusluk Kampanyasında 45 Yeni Alan Adı Tespit Edildi

Terk Edilmiş Sogou Zhuyin Güncelleme Sunucusu Casusluk Kampanyasında Kötüye Kullanıldı

2025 Gartner Magic Quadrant Lideri SentinelOne ve Yapay Zeka Destekli Uç Nokta Güvenliği Trendleri

Yapay Zeka Destekli Villager Pen Test Aracı 11.000 PyPI İndirmesine Ulaştı, Kötüye Kullanım Endişeleri Artıyor

Amazon, Microsoft Cihaz Kodu Kimlik Doğrulaması Kullanan APT29 Su Damlacığı Kampanyasını Engelledi

CHILLYHELL ve ZynorRAT: macOS, Windows ve Linux Sistemlerinde Yeni Tehditler

FreePBX Sunucularında Kritik Kimlik Doğrulama Atlama Açığı: Acil Güncelleme Gerekiyor

Minecraft Global Multiplayer Kesintisi: PS5, iOS ve Android Oyuncuları Erişim Sorunu Yaşıyor

Microsoft’un Bulut Altyapısındaki Arıza Küresel Servisleri Etkiledi

Milletimizin Başı Sağ Olsun

Web Summit 2025’te Dijital Ekonomi ve Güvenlik Tartışmaları

Turkticaret.Net’ten Türkiye’de Yapay Zeka İçin Yeni Hamle: NVIDIA H100 NVL’li Sunucular Kullanıma Açıldı

Picklescan’da 3 Kritik Zafiyet: PyTorch Modellerinde Kötü Amaçlı Kod Çalıştırma Riski

Öne Çıkan

GhostAd Reklam Yazılımı, macOS GlassWorm Kampanyası ve Yeni Proxy Botnet Tehditleri

2025 sonu ve 2026 başında ortaya çıkan çeşitli siber tehditler, özellikle mobil cihazlar, macOS sistemleri ve bulut altyapılarını hedef alıyor. GhostAd adlı Android reklam yazılımı pil ve veri kaynaklarını tüketirken, GlassWorm macOS kullanıcılarını hedefleyen tedarik zinciri saldırılarını sürdürüyor. Ayrıca IPCola proxy ağı gibi yeni botnetler, geniş çapta cihazları kapsayan tehditler oluşturuyor

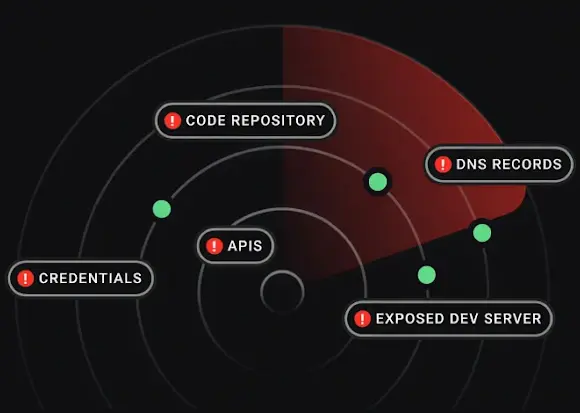

Saldırı Yüzeyi Yönetiminde Gerçek ROI’yi Ölçmenin 3 Kritik Yolu

Saldırı yüzeyi yönetimi (ASM) programları, varlık keşfi ve uyarılarla dolu panolar sunsa da, gerçek risk azaltımını ölçmek çoğu zaman zordur. Etkili ROI, sadece varlık sayısındaki artışla değil, açıkların ne kadar hızlı sahiplenilip kapandığı ve riskli yolların azaltılmasıyla ortaya çıkar. Bu yazıda, ASM’de sonuç odaklı metriklerin önemi ve uygulanabilir öneriler ele alınıyor.

Yapay Zeka Tabanlı Güvenlik Analizlerini Atlatan Kötü Amaçlı npm Paketi ve Teknik Detayları

Şubat 2024'te npm kayıt defterine yüklenen ve 19 binden fazla indirilen kötü amaçlı bir ESLint eklentisi, yapay zeka destekli güvenlik araçlarını manipüle ederek tespit edilmekten kaçınıyor. Paket, ortam değişkenlerini çalmak için post-install betiği kullanıyor ve siber güvenlik ekipleri için yeni tehdit senaryoları oluşturuyor.

RondoDox Botnet, React2Shell Açığını Kullanarak IoT ve Web Sunucularını Hedefliyor

2025 sonunda ortaya çıkan RondoDox botneti, kritik React2Shell (CVE-2025-55182) güvenlik açığını kullanarak dünya genelinde özellikle Next.js tabanlı sunucular ve IoT cihazlarını hedef alıyor. ABD, Almanya ve Fransa başta olmak üzere birçok ülkede etkili olan bu saldırı, otomatik tarama ve kripto madenciliği gibi zararlı faaliyetlerle yayılıyor. Siber güvenlik ekipleri için kapsamlı önlemler hayat