Son analizler, üçüncü taraf uygulamaların %64'ünün iş gerekçesi olmadan hassas verilere erişim sağladığını ortaya koyuyor. Özellikle kamu, eğitim ve hükümet sektörlerinde artan kötü niyetli faaliyetler, güvenlik ekiplerinin bu risklere karşı daha kapsamlı önlemler almasını zorunlu kılıyor.

Etiket: Zero Trust

2025’te Siber Saldırılarda Yapay Zeka ve Temel Tehdit Vektörleri

Yapay zeka destekli siber saldırılar, karmaşık operasyonları küçük ekiplerin veya bireylerin yapabileceği seviyeye indirdi. 2025’te saldırganlar, tedarik zinciri saldırıları, phishing ve kötü amaçlı uzantılar gibi temel yöntemleri optimize ederek etkili olmaya devam ediyor. Bu durum, güvenlik ekiplerinin temel savunma mekanizmalarını güçlendirmesini zorunlu kılıyor.

İnsan Olmayan Kimliklerde Siber Güvenlik: 4 Kritik Adımda Koruma Stratejileri

İnsan olmayan kimlikler (NHİ) modern altyapılarda artan erişim yetkileriyle siber saldırıların yeni hedefi haline geliyor. Organizasyonlar, NHİ'leri insan kullanıcılarla eşdeğer şekilde yönetmek için sıfır güven ilkeleri ve otomatik kimlik bilgisi rotasyonu gibi yöntemleri benimsemeli. Bu haber, NHİ kaynaklı riskleri azaltmak için uygulanabilir stratejiler ve teknik önlemler sunuyor.

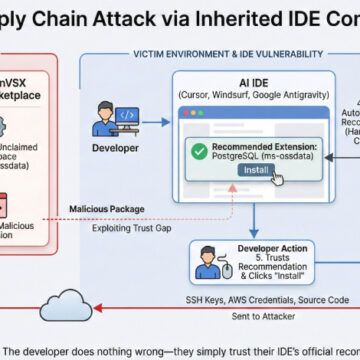

VS Code Türevlerinde Open VSX Kaydı Güvenlik Açığı ve Kötü Amaçlı Uzantı Riski

VS Code türevleri, Open VSX platformunda bulunmayan resmi olmayan uzantıları önererek tedarik zinciri riskine kapı aralıyor. Geliştiriciler, kötü amaçlı uzantıların önerilmesi sonucu kimlik bilgileri ve kaynak kodu sızıntısı gibi tehlikelerle karşı karşıya kalabiliyor. Siber güvenlik ekipleri, uzantı kaynaklarını doğrulamadan yüklememeye özen göstermeli.

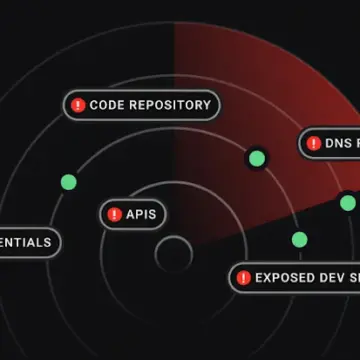

Saldırı Yüzeyi Yönetiminde Gerçek ROI’yi Ölçmenin 3 Kritik Yolu

Saldırı yüzeyi yönetimi (ASM) programları, varlık keşfi ve uyarılarla dolu panolar sunsa da, gerçek risk azaltımını ölçmek çoğu zaman zordur. Etkili ROI, sadece varlık sayısındaki artışla değil, açıkların ne kadar hızlı sahiplenilip kapandığı ve riskli yolların azaltılmasıyla ortaya çıkar. Bu yazıda, ASM’de sonuç odaklı metriklerin önemi ve uygulanabilir öneriler ele alınıyor.

NVIDIA H100 ve H200 GPU’larında Performans ve Siber Güvenlik Riskleri: Derinlemesine Analiz

NVIDIA'nın H100 ve yeni nesil H200 GPU modelleri, yapay zeka ve yüksek performanslı bilgi işlem alanında önemli teknik yenilikler sunuyor. Ancak, bu güçlü donanımların yan kanal saldırıları gibi donanım tabanlı güvenlik açıklarına karşı riskleri bulunuyor. Siber güvenlik uzmanları için güncel sürücü yönetimi ve çok katmanlı koruma stratejileri kritik önem taşıyor.

MacBook Pro M5’in Siber Güvenlik Özellikleri ve Koruma Stratejileri

Apple’ın ARM tabanlı M5 çipiyle donatılan MacBook Pro, gelişmiş donanım ve yazılım güvenlik mekanizmalarıyla öne çıkıyor. Ancak, CVE-2023-XXXX ve CVE-2023-YYYY gibi raporlanan zafiyetler, düzenli güncellemeler ve kapsamlı güvenlik politikaları gerektiriyor. Siber güvenlik uzmanları için cihazın koruma katmanlarını güçlendirecek öneriler ve teknik detaylar bu haberde ele alınıyor.

n8n İş Akışı Platformunda Kritik CVE-2025-68613 RCE Açığı ve Riskleri

n8n otomasyon platformunda CVE-2025-68613 kodlu, CVSS 9.9 şiddetinde kritik bir uzaktan kod çalıştırma (RCE) açığı tespit edildi. Kimlik doğrulaması yapılmış saldırganların iş akışları üzerinden sistemde tam kontrol sağlamasına imkan veren bu zafiyet, dünya genelinde 100 binden fazla örneği etkiliyor. Güvenlik ekiplerinin hızlı yama uygulaması ve erişim kısıtlamalarıyla saldırı riskini azaltması ö

AISURU Botnetinden 29,7 Tbps DDoS Saldırısı ve Küresel Etkileri

2025'in üçüncü çeyreğinde AISURU botneti tarafından gerçekleştirilen 29,7 Tbps büyüklüğündeki DDoS saldırısı, milyonlarca enfekte cihazın kullanılmasıyla telekom, finans ve oyun sektörlerini hedef aldı. Bu saldırı, gelişmiş paket varyasyonları ve yüksek hacimli UDP bombardımanıyla dikkat çekiyor ve siber güvenlik ekipleri için yeni zorluklar yaratıyor.

MSP’ler için 5 Temel Siber Güvenlik Satış İtirazı ve Güven Odaklı Çözüm Yöntemleri

Siber güvenlik hizmeti sunan MSP'ler, potansiyel müşterilerin satış süreçlerinde sıkça karşılaştıkları itirazları aşmakta zorlanıyor. Bu itirazlar genellikle maliyet, karmaşıklık ve algı kaynaklı olup, doğru eğitim ve güven inşasıyla aşılabilir. Makalede, MSP'lerin satış konuşmalarını uzun vadeli iş ortaklıklarına dönüştürmek için uygulayabileceği güven-öncelikli stratejiler ve otomasyonun rolü de