Fortinet’in FortiSIEM ürününde kimlik doğrulaması olmadan uzaktan kod çalıştırmaya olanak tanıyan kritik bir işletim sistemi komutu enjeksiyonu açığı tespit edildi. Aynı zamanda FortiFone cihazlarında da kimlik doğrulaması gerektirmeyen yapılandırma erişimi sağlayan başka bir kritik zafiyet bulundu. Güvenlik ekiplerinin bu açıkları kapatmak için ilgili yamaları hızla uygulaması ve ağ segmentasyonu

Kategori: Siber Güvenlik

Microsoft Ocak 2026 Güncellemesiyle 114 Windows Açığını Giderdi, Kritik Sıfır Gün İstismarı Devam Ediyor

Microsoft, Ocak 2026 yaması kapsamında 114 güvenlik açığını kapattı; bunların arasında aktif olarak istismar edilen Desktop Window Manager (DWM) kaynaklı bir bilgi sızdırma açığı da bulunuyor. Kurumsal ve bireysel Windows kullanıcıları için kritik önem taşıyan bu güncellemeler, özellikle ayrıcalık yükseltme ve güvenli önyükleme mekanizması zafiyetlerine odaklanıyor.

Üçüncü Taraf Uygulamalarda Gerekçesiz Hassas Veri Erişimi %64’e Yükseldi

Son analizler, üçüncü taraf uygulamaların %64'ünün iş gerekçesi olmadan hassas verilere erişim sağladığını ortaya koyuyor. Özellikle kamu, eğitim ve hükümet sektörlerinde artan kötü niyetli faaliyetler, güvenlik ekiplerinin bu risklere karşı daha kapsamlı önlemler almasını zorunlu kılıyor.

İnsan Olmayan Kimliklerde Siber Güvenlik: 4 Kritik Adımda Koruma Stratejileri

İnsan olmayan kimlikler (NHİ) modern altyapılarda artan erişim yetkileriyle siber saldırıların yeni hedefi haline geliyor. Organizasyonlar, NHİ'leri insan kullanıcılarla eşdeğer şekilde yönetmek için sıfır güven ilkeleri ve otomatik kimlik bilgisi rotasyonu gibi yöntemleri benimsemeli. Bu haber, NHİ kaynaklı riskleri azaltmak için uygulanabilir stratejiler ve teknik önlemler sunuyor.

Veeam Backup & Replication’da 4 Kritik RCE Açığı ve Güvenlik Önlemleri

Veeam Backup & Replication ürününde CVSS 9.0 puanlı kritik bir uzaktan kod çalıştırma (RCE) açığı dahil olmak üzere dört önemli zafiyet tespit edildi ve 13.0.1.1071 sürümüyle giderildi. Yedekleme ve bant operatörü rollerini hedef alan bu açıklardan faydalanılması, yüksek ayrıcalıklı erişim nedeniyle ciddi risk oluşturuyor. Siber güvenlik ekiplerinin ilgili yamaları hızla uygulaması ve kapsamlı güv

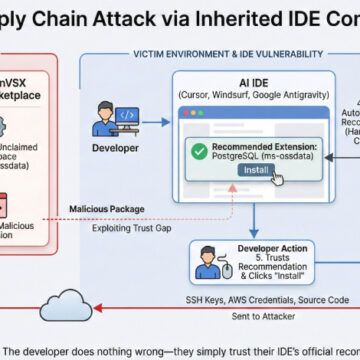

VS Code Türevlerinde Open VSX Kaydı Güvenlik Açığı ve Kötü Amaçlı Uzantı Riski

VS Code türevleri, Open VSX platformunda bulunmayan resmi olmayan uzantıları önererek tedarik zinciri riskine kapı aralıyor. Geliştiriciler, kötü amaçlı uzantıların önerilmesi sonucu kimlik bilgileri ve kaynak kodu sızıntısı gibi tehlikelerle karşı karşıya kalabiliyor. Siber güvenlik ekipleri, uzantı kaynaklarını doğrulamadan yüklememeye özen göstermeli.

SS7 Sistemi: Telekomünikasyonun Kalbindeki Kritik Güvenlik Açıkları ve Korunma Yöntemleri

SS7 protokolü, telekomünikasyonun temel sinyal iletim sistemidir ancak güvenlik açıkları nedeniyle siber saldırılara açıktır. Bu makalede SS7'nin çalışma prensipleri, temini, siber güvenlik riskleri ve Türkiye'deki durumu detaylı şekilde ele alınmıştır.

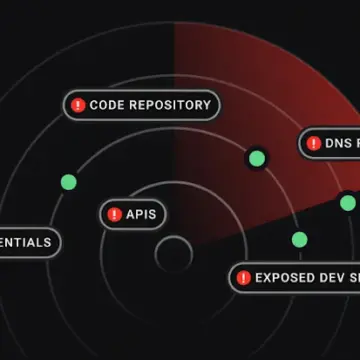

Saldırı Yüzeyi Yönetiminde Gerçek ROI’yi Ölçmenin 3 Kritik Yolu

Saldırı yüzeyi yönetimi (ASM) programları, varlık keşfi ve uyarılarla dolu panolar sunsa da, gerçek risk azaltımını ölçmek çoğu zaman zordur. Etkili ROI, sadece varlık sayısındaki artışla değil, açıkların ne kadar hızlı sahiplenilip kapandığı ve riskli yolların azaltılmasıyla ortaya çıkar. Bu yazıda, ASM’de sonuç odaklı metriklerin önemi ve uygulanabilir öneriler ele alınıyor.

MacBook Pro M5’in Siber Güvenlik Özellikleri ve Koruma Stratejileri

Apple’ın ARM tabanlı M5 çipiyle donatılan MacBook Pro, gelişmiş donanım ve yazılım güvenlik mekanizmalarıyla öne çıkıyor. Ancak, CVE-2023-XXXX ve CVE-2023-YYYY gibi raporlanan zafiyetler, düzenli güncellemeler ve kapsamlı güvenlik politikaları gerektiriyor. Siber güvenlik uzmanları için cihazın koruma katmanlarını güçlendirecek öneriler ve teknik detaylar bu haberde ele alınıyor.

Adapt Browser ile Daha Hızlı ve Verimli Web Gezinme İçin 4 Kritik Adım

Adapt Browser, hafif mimarisi ve sade arayüzüyle tarayıcı performansını artırarak, özellikle iş odaklı kullanıcıların günlük görevlerini daha hızlı tamamlamasına olanak tanıyor. Bu haber, tarayıcı kaynak tüketimini azaltma, iş akışlarını merkezileştirme ve dikkat dağınıklığını önleme gibi yöntemlerle verimliliği artırmanın teknik detaylarını ele alıyor.