D-Link'in eski DSL yönlendiricilerinde kritik bir uzaktan kod yürütme (RCE) açığı tespit edildi. CVE-2026-0625 zafiyeti, kimlik doğrulaması gerektirmeden DNS yapılandırma parametrelerine komut enjeksiyonu imkanı veriyor. Bu durum, özellikle desteklenmeyen cihazlarda aktif sömürü kampanyalarına yol açarak ağ güvenliğini ciddi şekilde tehdit ediyor.

Gün: 8 Ocak 2026

Veeam Backup & Replication’da 4 Kritik RCE Açığı ve Güvenlik Önlemleri

Veeam Backup & Replication ürününde CVSS 9.0 puanlı kritik bir uzaktan kod çalıştırma (RCE) açığı dahil olmak üzere dört önemli zafiyet tespit edildi ve 13.0.1.1071 sürümüyle giderildi. Yedekleme ve bant operatörü rollerini hedef alan bu açıklardan faydalanılması, yüksek ayrıcalıklı erişim nedeniyle ciddi risk oluşturuyor. Siber güvenlik ekiplerinin ilgili yamaları hızla uygulaması ve kapsamlı güv

TOTOLINK EX200’de Kimlik Doğrulamasız Root Telnet Açığı: Kritik Yazılım Hatası

TOTOLINK EX200 yönlendiricisinde yazılım yükleme işleyicisinde tespit edilen CVE-2025-65606 numaralı kritik güvenlik açığı, yetkili kullanıcıların cihazda kimlik doğrulaması olmadan root erişimi sağlayan telnet servisini başlatmasına olanak tanıyor. Ürün için yama yayınlanmamış olması, kullanıcıların cihazlarını yetkisiz erişimlere karşı savunmasız bırakıyor.

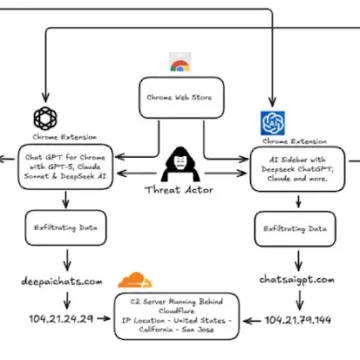

900.000 Kullanıcının ChatGPT ve DeepSeek Verilerini Çalan İki Kötü Amaçlı Chrome Uzantısı

Son analizler, ChatGPT ve DeepSeek sohbet içeriklerini ve tarama verilerini sızdıran iki kötü amaçlı Chrome uzantısının 900.000'den fazla kullanıcıyı etkilediğini ortaya koydu. Bu uzantılar, kullanıcıların sohbet verilerini ve açık sekme URL'lerini düzenli olarak saldırganların kontrolündeki sunuculara aktarıyor. Siber güvenlik profesyonelleri, benzer yöntemlerle çalışan meşru uzantılara karşı da

İnsan Olmayan Kimliklerde Siber Güvenlik: 4 Kritik Adımda Koruma Stratejileri

İnsan olmayan kimlikler (NHİ) modern altyapılarda artan erişim yetkileriyle siber saldırıların yeni hedefi haline geliyor. Organizasyonlar, NHİ'leri insan kullanıcılarla eşdeğer şekilde yönetmek için sıfır güven ilkeleri ve otomatik kimlik bilgisi rotasyonu gibi yöntemleri benimsemeli. Bu haber, NHİ kaynaklı riskleri azaltmak için uygulanabilir stratejiler ve teknik önlemler sunuyor.

n8n’de Kritik Yetkili Kullanıcı Komut İstismarı ve Güvenlik Önlemleri

n8n platformunda 9.9 CVSS skoruyla derecelendirilen kritik bir güvenlik açığı tespit edildi. Yetkili kullanıcıların sistem komutları çalıştırmasına olanak tanıyan bu zafiyet, özellikle iş akışlarını düzenleme yetkisi olan kullanıcıları hedefliyor. Güncellemeler ve önerilen yapılandırmalarla risk azaltılabilir.

n8n’de CVE-2026-21877: Kritik Kimlik Doğrulamalı RCE Açığı ve Korunma Yöntemleri

n8n platformunda CVSS skoru 10.0 olan, kimlik doğrulamalı uzak kod çalıştırma (RCE) açığı tespit edildi. Hem kendi kendine barındırılan hem de bulut sürümlerini etkileyen bu zafiyet, 1.121.3 sürümüyle giderildi. Siber güvenlik ekipleri, yamalama ve erişim kısıtlamalarıyla riskleri azaltmalı.

Yanlış Yapılandırılmış E-posta Yönlendirmesiyle Artan Kimlik Avı Tehdidi ve Korunma Yöntemleri

Son raporlar, karmaşık e-posta yönlendirme senaryolarının kimlik avı saldırılarında kullanıldığını ve özellikle Microsoft 365 ortamlarında ciddi güvenlik açıkları oluşturduğunu ortaya koyuyor. Bu zafiyet, finansal dolandırıcılık ve kimlik bilgisi hırsızlığı gibi riskleri artırıyor. Kurumsal güvenlik ekiplerinin, DMARC, SPF ve gelişmiş spam filtreleme gibi önlemlerle bu tehdide karşı tedbir alması

Sahte Booking E-postalarıyla Avrupa Otellerine DCRat Saldırısı: Çok Aşamalı Phishing Operasyonu

Avrupa konaklama sektörünü hedef alan yeni bir phishing kampanyasında, sahte Booking.com e-postaları kullanılarak otel personeli sahte mavi ekran (BSoD) tuzaklarına yönlendiriliyor. Bu yöntemle DCRat adlı gelişmiş bir uzak erişim truva atı (RAT) dağıtılıyor. Siber güvenlik uzmanları, saldırının çok aşamalı yapısı ve living-off-the-land teknikleriyle derinlemesine gizlendiğine dikkat çekiyor.

AdonisJS ve jsPDF Paketlerinde Kritik Yol Geçişi Açıkları: CVE-2026-21440 ve CVE-2025-68428

AdonisJS'nin @adonisjs/bodyparser paketinde rastgele dosya yazımına izin veren kritik bir yol geçişi açığı (CVE-2026-21440) tespit edildi. Aynı dönemde, jsPDF paketinde de benzer bir yol geçişi zafiyeti (CVE-2025-68428) ortaya çıktı. Bu açıklar, özellikle Node.js tabanlı uygulamalarda dosya sistemi güvenliği ve uzak kod yürütme risklerini gündeme getiriyor.