Bloody Wolf adlı tehdit aktörü, NetSupport RAT kullanarak Özbekistan, Rusya ve çevresindeki ülkelerde finans, üretim ve BT sektörlerine yönelik kapsamlı oltalama saldırıları düzenliyor. Kampanya, sofistike kalıcılık mekanizmaları ve Mirai botnet yükleri gibi IoT tehditlerini de içeriyor. Siber güvenlik uzmanları için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

Etiket: Siber Casusluk

Çin Kaynaklı UNC3886, Singapur Telekom Sektöründe Gelişmiş Siber Casusluk Faaliyetleri Yürütüyor

UNC3886 adlı gelişmiş tehdit grubu, Singapur'un önde gelen telekomünikasyon operatörlerine yönelik uzun soluklu ve sofistike bir siber casusluk kampanyası düzenliyor. Kampanya, VMware ESXi ve vCenter gibi kritik altyapılara yönelik sıfır gün açıkları ve rootkit kullanımıyla dikkat çekiyor. Siber güvenlik ekipleri, bu tehditlere karşı kapsamlı izleme ve müdahale stratejileri geliştirmeli.

Kuzey Kore Kaynaklı Siber Casusluk ve Kripto Hırsızlığı: Yeni Taktikler ve Tehditler

Kuzey Kore destekli siber operasyonlar, LinkedIn üzerinden sahte profesyonel profillerle şirketlere sızarak hem casusluk hem de kripto para hırsızlığı faaliyetlerini sürdürüyor. Bu tehditler, özellikle BT sektöründe çalışanları hedef alıyor ve gelişmiş sosyal mühendislik kampanyaları ile karmaşık zararlılar kullanıyor. Kurumsal güvenlik ekiplerinin, kimlik doğrulama ve ağ segmentasyonu gibi önleml

Mustang Panda Grubu, Güncellenmiş COOLCLIENT Arka Kapısıyla Asya’da Devlet Kurumlarını Hedefliyor

Mustang Panda adlı APT grubu, Myanmar, Malezya, Moğolistan ve Rusya'daki devlet kurumlarına yönelik güncellenmiş COOLCLIENT arka kapısını kullanarak karmaşık siber saldırılar düzenliyor. Bu kötü amaçlı yazılım, DLL yan yükleme teknikleriyle meşru yazılımlar üzerinden yayılıyor ve gelişmiş casusluk yetenekleri barındırıyor. Siber güvenlik ekipleri için saldırı zinciri ve savunma önerileri kritik ön

Kuzey Kore Bağlantılı Hackerlar VS Code Görevleriyle Yazılım Geliştiricilerini Hedefliyor

Son dönemde ortaya çıkan bir kampanyada, Kuzey Kore kaynaklı tehdit aktörleri, zararlı Visual Studio Code (VS Code) görev yapılandırmaları kullanarak yazılım geliştiricilerini hedef alıyor. Özellikle kripto para ve fintech sektörlerinde çalışan mühendislerin sistemlerine uzaktan kod çalıştırma yetenekleri kazandıran arka kapılar yerleştiriliyor. Bu saldırılar, geliştiricilerin üçüncü taraf Git dep

İran Kaynaklı MuddyWater Grubu, İsrail ve Bölgedeki Kritik Sektörlere Yeni MuddyViper Arka Kapısıyla Saldırıyor

Son dönemde İran bağlantılı MuddyWater hacker grubu, İsrail başta olmak üzere Orta Doğu'daki kamu ve özel sektör kuruluşlarına yönelik gelişmiş saldırılar düzenliyor. Yeni MuddyViper arka kapısı ve Fooder yükleyicisiyle yürütülen kampanyalar, oltalama ve VPN zafiyetleri üzerinden sistemlere sızmayı hedefliyor. Siber güvenlik ekipleri için saldırı zinciri ve savunma önerileri kritik önem taşıyor.

SmudgedSerpent Hacker Grubu, İran-İsrail Gerilimleri Ortasında ABD Politika Uzmanlarını Hedefliyor

SmudgedSerpent adlı hacker grubu, İran-İsrail gerilimlerinin arttığı dönemde ABD dış politika uzmanlarını hedef alan sofistike siber saldırılar düzenliyor. Grup, İran kaynaklı diğer siber casusluk ekiplerinin taktiklerini kullanarak kimlik avı, zararlı MSI yükleyicileri ve gelişmiş RMM araçlarıyla kimlik bilgisi çalıyor. Operasyonlar, İran istihbaratının siber casusluk ekosistemindeki yeni işbirliği ve teknik gelişmelerini yansıtıyor.

Haftalık Siber Güvenlik Özeti: Lazarus Web3 Saldırıları, Intel/AMD TEE Yan Kanal Açığı ve Yeni Fidye Yazılım Teknikleri

Bu hafta, Çinli Tick grubunun Motex Lanscope açığını kullanarak gerçekleştirdiği siber casusluk faaliyetleri ve Intel ile AMD'nin TEE'lerine yönelik fiziksel yan kanal saldırıları öne çıktı. Ayrıca, Kuzey Kore'nin Web3 sektörüne yönelik gelişmiş sosyal mühendislik kampanyaları ve yeni Android bankacılık kötü amaçlı yazılımı Herodotus gibi tehditler dikkat çekti. Qilin fidye yazılımının Windows üze

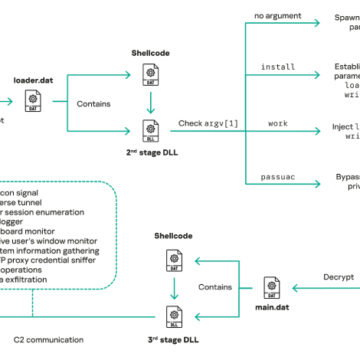

Kuzey Koreli Lazarus Grubu, Sahte İş Teklifleriyle Savunma Sırlarını Drone Teknolojisi İçin Çalıyor

Kuzey Koreli Lazarus hacker grubu, sahte iş teklifleriyle savunma mühendislerini hedef alarak drone teknolojisiyle ilgili gizli bilgileri çalıyor. Kampanya, gelişmiş kötü amaçlı yazılımlar ve sosyal mühendislik teknikleri kullanarak özellikle İHA sektöründeki şirketlere odaklanıyor. Operasyon, Microsoft Graph API entegrasyonu ve polimorfik yüklerle tespit edilmekten kaçınıyor.

İran Destekli MuddyWater, Phoenix Arka Kapısıyla 100’den Fazla Kritik Kuruluşu Hedefliyor

İran bağlantılı MuddyWater grubu, Phoenix arka kapısını kullanarak Orta Doğu ve Kuzey Afrika'daki 100'den fazla devlet kurumu ve diplomatik misyonu hedef alan kapsamlı bir casusluk kampanyası yürütüyor. Grup, ele geçirilmiş NordVPN destekli e-posta hesapları üzerinden silahlandırılmış Word belgeleri ile saldırılarını gerçekleştiriyor ve gelişmiş RMM araçları ile kimlik bilgisi hırsızlığı teknikler