ICTBroadcast 7.4 ve altı sürümlerinde kritik bir çerez tabanlı uzaktan kod çalıştırma açığı tespit edildi. Saldırganlar, BROADCAST çerezine komut enjekte ederek ters kabuk bağlantıları kuruyor ve bu durum, Java tabanlı Ratty RAT kampanyalarıyla bağlantılı göstergeler içeriyor. Henüz resmi bir yama bulunmamakla birlikte, yaklaşık 200 sunucu risk altında.

Etiket: siber güvenlik

Senkronize Parola Anahtarlarının Güvenlik Riskleri ve Kurumsal Çözümler

Senkronize parola anahtarları, bulut hesapları ve kurtarma süreçlerinin risklerini taşıyarak kurumsal güvenlikte önemli açıklar oluşturuyor. Donanıma bağlı parola anahtarları ise daha yüksek güvenlik ve yönetim kontrolü sağladığından kurumsal kullanım için zorunlu hale gelmelidir. Güçlü politika ve sürekli kimlik doğrulama uygulamaları, bu tehditlere karşı etkili savunma sağlar.

Cisco SNMP Açığı Üzerinden Linux Rootkitleri: Zero Disco Operasyonu Detayları

Cisco'nun SNMP alt sistemindeki kritik bir yığın taşması açığı, saldırganların Linux tabanlı rootkitler yaymasına olanak sağladı. Zero Disco olarak adlandırılan bu operasyon, özellikle eski Cisco cihazlarını hedef alıyor ve kalıcı erişim için IOS daemon süreçlerine müdahale ediyor. Güvenlik yamaları ve modern koruma yöntemleri saldırı riskini azaltıyor ancak tehdit devam ediyor.

F5 BIG-IP Kaynak Kodu Sızıntısı: Ulus Devlet Destekli Hackerlar ve CISA’nın Acil Direktifi

F5, ulus devlet destekli bir hacker grubunun BIG-IP ürün geliştirme ortamına uzun süreli erişim sağladığını ve kaynak kodunun bir kısmını ele geçirdiğini açıkladı. ABD CISA, federal kurumlara yönelik acil bir direktif yayınlayarak F5 ürünlerinin güncellenmesini ve güvenlik önlemlerinin artırılmasını zorunlu kıldı. Saldırganların Çin bağlantılı UNC5221 grubuna ait BRICKSTORM kötü amaçlı yazılımını kullandığı ve henüz yamalanmamış zafiyetlerin sömürülme riski bulunduğu vurgulanıyor.

CISA, Adobe Experience Manager Kritik Açığını CVSS 10.0 ile İşaretledi: Aktif Sömürü Uyarısı

CISA, Adobe Experience Manager'da kritik bir güvenlik açığını CVSS 10.0 ile işaretleyerek KEV kataloğuna ekledi. Bu zafiyet, kimlik doğrulama gerektirmeden uzaktan rastgele kod yürütülmesine olanak tanıyor ve aktif olarak sömürüldüğüne dair kanıtlar bulunuyor. Federal kurumlara 5 Kasım 2025'e kadar yamaları uygulamaları tavsiye ediliyor.

Hackerlar, Enfekte WordPress Siteleri Üzerinden Blockchain Akıllı Sözleşmeleriyle Kötü Amaçlı Yazılım Dağıtıyor

UNC5142 adlı tehdit aktörü, enfekte WordPress siteleri üzerinden blockchain akıllı sözleşmelerini kullanarak Windows ve macOS sistemlerini hedef alan stealer kötü amaçlı yazılımlarını yayıyor. Çok aşamalı JavaScript indiricisi CLEARSHORT ve ClickFix sosyal mühendislik taktiğiyle desteklenen bu saldırılar, blockchain tabanlı mimariler sayesinde yüksek çeviklik ve engellemeye karşı direnç sağlıyor.

Penetrasyon Testlerinin Gizli Maliyetleri ve Yönetim Zorlukları

Penetrasyon testleri, sistem güvenliğini doğrulamak için önemli olsa da, yönetimsel ve finansal açıdan gizli maliyetler barındırır. Kapsam belirleme, operasyonel kesintiler ve bütçe yönetimi gibi zorluklar, testlerin etkinliğini etkileyebilir. PTaaS gibi modern çözümler, bu süreçleri daha esnek ve maliyet etkin hale getirmektedir.

Çinli Jewelbug Grubu, Rus BT Altyapısına Aylarca Gizlice Sızdı

Symantec tarafından Jewelbug olarak takip edilen Çinli tehdit grubu, 2025 başından itibaren Rus BT altyapısına sessizce sızdı. Grup, tedarik zinciri saldırıları ve gelişmiş arka kapılar kullanarak hem Windows hem Linux sistemlerini hedef aldı. Microsoft Graph API ve bulut hizmetleri üzerinden yürütülen saldırılar, izlerin gizlenmesini ve uzun süreli kalıcılığı sağlıyor.

AI Destekli SOC Platformları: Mimari, Riskler ve Doğru Seçim Kriterleri

Geleneksel SOC modelleri artan uyarı yükü karşısında yetersiz kalırken, AI destekli SOC platformları operasyonel verimliliği artırıyor. Doğru platform seçimi için mimari modellerin, risklerin ve benimseme stratejilerinin iyi anlaşılması gerekiyor. Şeffaflık, entegrasyon uyumu ve insan denetimi, başarılı AI-SOC uygulamalarının temel taşlarıdır.

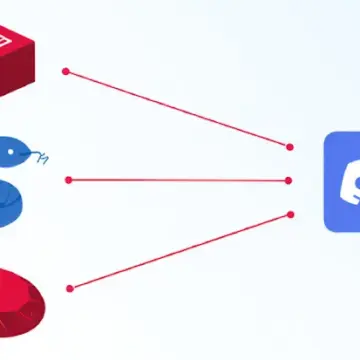

npm, PyPI ve RubyGems Paketlerinde Discord Webhooklarıyla Veri Sızıntısı ve Kuzey Koreli Tehdit Aktörlerinin Sahte Paket Operasyonu

Discord webhook'ları, npm, PyPI ve RubyGems paketlerinde geliştirici yapılandırma dosyalarını ve hassas bilgileri sızdırmak için kullanılıyor. Ayrıca, Kuzey Kore destekli tehdit aktörleri Contagious Interview kampanyasıyla yüzlerce sahte npm paketi aracılığıyla Web3 ve teknik sektör geliştiricilerini hedef alıyor. Bu durum, tedarik zinciri saldırılarının ekonomik ve teknik boyutlarını yeniden şekillendiriyor.