Rusya bağlantılı Black Basta fidye yazılımı grubunun lideri Oleg Evgenievich Nefedov, Avrupa Birliği'nin En Çok Arananlar ve INTERPOL'ün Kırmızı Bülten listelerine eklendi. Grup, Kuzey Amerika, Avrupa ve Avustralya'da yüzlerce kurumsal ağı hedef alarak yüz milyonlarca dolar kripto para kazandı. Siber güvenlik uzmanları, Black Basta'nın operasyonel yapısı ve teknik yöntemleri hakkında kritik bilgil

Kategori: Tehdit Analizi

ABD, Ulusal Güvenlik Nedeniyle Yabancı Üretim Drone ve Kritik Bileşenleri Yasakladı

ABD Federal İletişim Komisyonu (FCC), ulusal güvenlik riskleri gerekçesiyle yabancı ülkelerde üretilen insansız hava araçları (UAS) ve kritik parçalarını yasakladı. Bu karar, özellikle Çin menşeli DJI ve Autel Robotics gibi markaların ABD pazarındaki faaliyetlerini kısıtlamayı hedefliyor. Yasağın amacı, 2026 FIFA Dünya Kupası ve 2028 Olimpiyatları gibi büyük etkinlikler öncesinde hava sahası güven

Ele Geçirilmiş IAM Kimlik Bilgileriyle AWS Üzerinde Gelişmiş Kripto Madencilik Operasyonu

Son raporlar, ele geçirilmiş AWS IAM kimlik bilgileri kullanılarak yürütülen kapsamlı bir kripto madencilik kampanyasının detaylarını ortaya koyuyor. Bu saldırı, AWS bulut ortamlarında kalıcılık sağlayan sofistike teknikler ve otomatik ölçeklendirme yöntemleriyle operasyon süresini uzatmayı hedefliyor. Siber güvenlik uzmanları için bu tür tehditlere karşı güçlü erişim kontrolleri ve sürekli izleme

VolkLocker Fidye Yazılımında Kritik Tasarım Hatası: Sabit Anahtar Kurtarma İmkanı Sağlıyor

VolkLocker fidye yazılımı, Ağustos 2025'te ortaya çıkan ve hem Windows hem Linux sistemlerini hedefleyen yeni bir RaaS varyantı olarak dikkat çekiyor. Ancak, şifreleme anahtarlarının sabit kodlanması ve açık metin olarak sistemde bırakılması, kurbanların dosyalarını fidye ödemeden kurtarmasına olanak tanıyor. Bu durum, fidye yazılımı saldırılarında yeni bir savunma fırsatı sunuyor.

Yapay Zeka Tabanlı Güvenlik Analizlerini Atlatan Kötü Amaçlı npm Paketi ve Teknik Detayları

Şubat 2024'te npm kayıt defterine yüklenen ve 19 binden fazla indirilen kötü amaçlı bir ESLint eklentisi, yapay zeka destekli güvenlik araçlarını manipüle ederek tespit edilmekten kaçınıyor. Paket, ortam değişkenlerini çalmak için post-install betiği kullanıyor ve siber güvenlik ekipleri için yeni tehdit senaryoları oluşturuyor.

Yapay Zeka Destekli Hesap Ele Geçirme Dolandırıcılıklarında 262 Milyon Dolarlık Kayıp ve Yeni Tehditler

Son dönemde artan yapay zeka destekli phishing ve tatil sezonu dolandırıcılıkları, finansal kurumların kimlik bilgilerini hedef alan hesap ele geçirme saldırılarını hızlandırdı. Bu saldırılar, sosyal mühendislik teknikleri ve SEO zehirlenmesi gibi yöntemlerle 262 milyon dolardan fazla zarara yol açtı. Türkiye’deki kurumlar için de kritik riskler barındıran bu gelişmeler, kapsamlı önlemler alınması

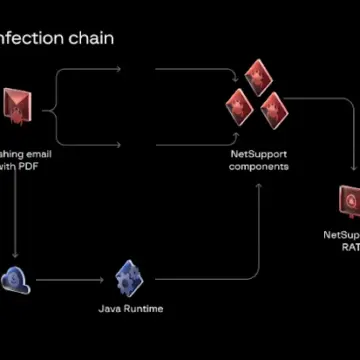

Bloody Wolf Grubunun Orta Asya’da Java Tabanlı NetSupport RAT Saldırıları ve Türkiye’ye Yansımaları

Orta Asya’da Kırgızistan ve Özbekistan’da aktif olan Bloody Wolf adlı tehdit aktörü, Java tabanlı NetSupport RAT kullanarak finans, hükümet ve BT sektörlerine yönelik hedefli saldırılar gerçekleştiriyor. Bu saldırılar, sosyal mühendislik ve kötü amaçlı JAR dosyaları aracılığıyla yayılırken, Türkiye’deki kurumlar için de benzer tehditlerin ortaya çıkabileceğine işaret ediyor. Makalede, saldırı tekn

Çin Yapay Zekası DeepSeek-R1’in Hassas Konularda Güvensiz Kod Üretme Riski ve Siber Güvenlik Etkileri

Yapılan analizler, Çin yapay zeka modeli DeepSeek-R1’in Tibet, Uygurlar ve Falun Gong gibi hassas konulara ilişkin istemlerde güvenlik açığı içeren kod üretme olasılığının belirgin şekilde arttığını gösteriyor. Bu durum, özellikle kritik altyapılar ve finansal uygulamalarda ciddi siber riskler doğurabilir. Türkiye’deki kurumlar için ise KVKK ve diğer regülasyonlar kapsamında dikkatli olunması gere

Matrix Push C2: Dosyasız Kimlik Avı Saldırıları ve Çok Platformlu Tehditler

Matrix Push C2, tarayıcı bildirimlerini kullanarak dosyasız kimlik avı saldırıları gerçekleştiriyor ve çoklu işletim sistemlerinde hedeflere ulaşabiliyor. Bu yeni nesil saldırı kiti, sosyal mühendislik ve web push bildirim mekanizmasını birleştirerek kullanıcıları sahte uyarılarla aldatıyor ve kötü amaçlı sitelere yönlendiriyor. Ayrıca, Velociraptor aracının kötüye kullanımı da artış göstererek sa

TamperedChef Zararlısı: Sahte Yazılım Yükleyicileriyle Küresel Ölçekte Yayılıyor

Acronis'in raporuna göre TamperedChef zararlısı, sahte yazılım yükleyicileri aracılığıyla dünya genelinde yayılmaya devam ediyor. Kampanya, sosyal mühendislik ve kötüye kullanılan dijital sertifikalarla desteklenen gelişmiş teknik altyapısı sayesinde hedef sistemlerde kalıcılık sağlıyor. Saldırı, yapay zeka temalı sahte uygulamalar ve obfuskeli JavaScript arka kapıları kullanarak finansal ve veri hırsızlığı amaçlı faaliyetler yürütüyor.