2023 yılından itibaren Çin yanlısı APT gruplarının kullandığı PeckBirdy adlı JavaScript tabanlı komut ve kontrol (C2) çerçevesi, özellikle Asya bölgesindeki hükümet kurumları, özel kuruluşlar ve kumar endüstrisi hedef alınarak kötü amaçlı faaliyetlerde kullanılıyor. Bu dinamik ve çoklu ortam destekli çerçeve, yaşam alanı ikili dosyalarını (LOLBins) kullanarak tespit edilmesi zor saldırılar gerçekl

Kategori: APT

ClickFix Saldırıları: Sahte CAPTCHA ve Microsoft Scriptleriyle Gizlenen Yeni Yöntemler

ClickFix saldırıları, sahte CAPTCHA doğrulama yöntemleri ve Microsoft'un imzalı App-V scriptleri kullanılarak kurumsal sistemlerde karmaşık bir saldırı zinciri oluşturuyor. Bu teknik, PowerShell yürütmesini gizlemek için living-off-the-land (LotL) stratejisini benimseyerek, özellikle Windows 10/11 Enterprise ve Education sürümlerini hedef alıyor. Siber güvenlik ekipleri için bu gelişme, kullanıcı

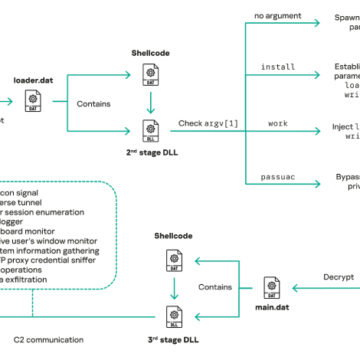

Mustang Panda Grubu, Güncellenmiş COOLCLIENT Arka Kapısıyla Asya’da Devlet Kurumlarını Hedefliyor

Mustang Panda adlı APT grubu, Myanmar, Malezya, Moğolistan ve Rusya'daki devlet kurumlarına yönelik güncellenmiş COOLCLIENT arka kapısını kullanarak karmaşık siber saldırılar düzenliyor. Bu kötü amaçlı yazılım, DLL yan yükleme teknikleriyle meşru yazılımlar üzerinden yayılıyor ve gelişmiş casusluk yetenekleri barındırıyor. Siber güvenlik ekipleri için saldırı zinciri ve savunma önerileri kritik ön

Polonya Enerji Altyapısına Yönelik Sandworm Saldırısında DynoWiper Zararlısı Kullanıldı

Polonya'nın enerji sektörüne Aralık 2025'te düzenlenen siber saldırıda, Sandworm grubunun yeni bir silici zararlısı olan DynoWiper kullanıldı. Saldırı, kombine ısı ve elektrik üretim tesisleri ile yenilenebilir enerji sistemlerini hedef aldı ancak kesinti yaşanmadı. Bu olay, kritik altyapıların korunması için gelişmiş tehdit tespit ve müdahale mekanizmalarının önemini bir kez daha ortaya koyuyor.

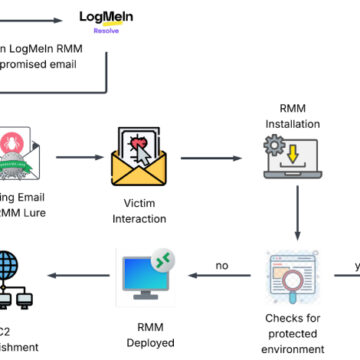

Kimlik Avı Yoluyla LogMeIn RMM Kurulumunda Kalıcı Erişim Sağlayan Yeni Saldırı Taktikleri

Son dönemde ortaya çıkan bir kimlik avı kampanyasında, saldırganlar LogMeIn'in Uzaktan İzleme ve Yönetim (RMM) aracını kullanarak kurban sistemlerde kalıcı erişim sağlıyor. Bu yöntem, özellikle BT yöneticilerinin kimlik bilgilerini hedef alıyor ve sahte davet e-postalarıyla kimlik bilgileri ele geçirildikten sonra RMM araçları kötüye kullanılıyor. Siber güvenlik ekiplerinin bu tür yetkisiz RMM kur

Rus ELECTRUM Grubunun Polonya Elektrik Şebekesine Yönelik Karmaşık Siber Saldırısı

Aralık 2025’te Polonya elektrik şebekesine yönelik gerçekleştirilen siber saldırı, Rus devlet destekli ELECTRUM grubunun operasyonel teknoloji (OT) sistemlerine erişimi ve bazı ekipmanları kalıcı olarak devre dışı bırakmasıyla dikkat çekti. Saldırı, dağıtılmış enerji kaynaklarını hedef alarak enerji sektöründe yeni nesil tehditlerin altını çizdi.

SmarterMail’de Kritik Kimlik Doğrulama Atlatma ve Uzak Kod Yürütme Açığı Aktif İstismar Ediliyor

SmarterMail e-posta sunucusunda, kimlik doğrulama atlatma ve sistem yöneticisi şifresini sıfırlamaya olanak tanıyan kritik bir güvenlik açığı, yama yayınlandıktan sadece iki gün sonra aktif olarak istismar edildi. CVE-2026-23760 koduyla tanımlanan bu zafiyet, saldırganların SYSTEM seviyesinde komut çalıştırmasına ve kalıcı erişim sağlamasına imkan veriyor. Kurumsal ağlarda e-posta güvenliği ve ola

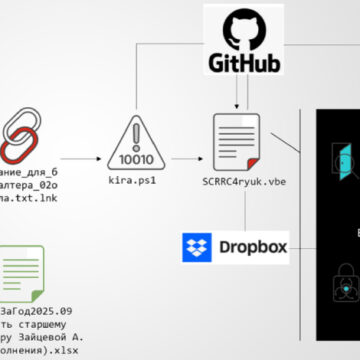

Rusya’yı Hedef Alan Çok Aşamalı Kimlik Avı Kampanyasında Amnesia RAT ve Fidye Yazılımı Kullanılıyor

Kasım 2025’ten beri devam eden ve Rusya’daki insan kaynakları ile bordro departmanlarını hedefleyen gelişmiş bir kimlik avı kampanyasında, Amnesia RAT ve Hakuna Matata fidye yazılımı gibi zararlılar kullanılıyor. Sosyal mühendislik temelli saldırı zinciri, Microsoft Defender’ı devre dışı bırakma teknikleri ve çoklu bulut hizmetleri üzerinden zararlı yük dağıtımı ile dikkat çekiyor. Bu kampanya, uç

2025 Siber Tehditleri: Pixel Sıfır Tıklama, Redis RCE, Çin C2 Sunucuları ve Kripto Dolandırıcılıkları

2025’in son çeyreğinde ortaya çıkan çeşitli siber saldırılar, hem devlet destekli hem de organize suç gruplarının yeni taktiklerini gözler önüne serdi. Google Pixel 9’da sıfır tıklama açığı, Çin internetinde binlerce aktif C2 sunucusu ve kripto dolandırıcılıklarındaki rekor artış, küresel siber güvenlik ortamını zorlamaya devam ediyor. Bu gelişmeler, kurumların e-posta güvenliği, ağ segmentasyonu

Fortinet Güvenlik Duvarı Açıkları ve Yapay Zeka Destekli Kötü Amaçlı Yazılımlar Dahil 2025 Siber Tehditleri

2025 yılında Fortinet güvenlik duvarlarında yamalanmamış kritik açıkların istismar edilmesi, yapay zeka ile geliştirilen yeni nesil kötü amaçlı yazılımlar ve gelişmiş oltalama teknikleri siber dünyada öne çıktı. Bu tehditler, kurumsal ağlardan geliştirici ortamlarına kadar geniş bir yelpazede etkili olurken, güvenlik ekiplerinin hızlı ve kapsamlı önlemler alması gerekliliğini ortaya koyuyor.