Mustang Panda adlı APT grubu, Myanmar, Malezya, Moğolistan ve Rusya'daki devlet kurumlarına yönelik güncellenmiş COOLCLIENT arka kapısını kullanarak karmaşık siber saldırılar düzenliyor. Bu kötü amaçlı yazılım, DLL yan yükleme teknikleriyle meşru yazılımlar üzerinden yayılıyor ve gelişmiş casusluk yetenekleri barındırıyor. Siber güvenlik ekipleri için saldırı zinciri ve savunma önerileri kritik ön

Etiket: DLL yan yükleme

2025 Siber Tehditleri: Pixel Sıfır Tıklama, Redis RCE, Çin C2 Sunucuları ve Kripto Dolandırıcılıkları

2025’in son çeyreğinde ortaya çıkan çeşitli siber saldırılar, hem devlet destekli hem de organize suç gruplarının yeni taktiklerini gözler önüne serdi. Google Pixel 9’da sıfır tıklama açığı, Çin internetinde binlerce aktif C2 sunucusu ve kripto dolandırıcılıklarındaki rekor artış, küresel siber güvenlik ortamını zorlamaya devam ediyor. Bu gelişmeler, kurumların e-posta güvenliği, ağ segmentasyonu

LOTUSLITE Arka Kapısı: ABD Politik Kurumlarını Hedefleyen Venezuela Temalı Kimlik Avı Kampanyası

Çin destekli Mustang Panda grubuna atfedilen LOTUSLITE arka kapısı, ABD’deki politika kurumlarını hedef alan Venezuela temalı kimlik avı saldırılarında kullanılıyor. DLL yan yükleme yöntemiyle yayılan zararlı, Windows WinHTTP API’leri üzerinden komut ve kontrol iletişimi sağlıyor. Bu saldırı, jeopolitik gerilimlerin siber alandaki yansıması olarak dikkat çekiyor.

Storm-0249 Grubu, Dosyasız PowerShell ve DLL Yan Yükleme Taktikleriyle Fidye Yazılımı Saldırılarında Yeni Aşamaya Geçti

Son analizler, Storm-0249 adlı tehdit aktörünün başlangıç erişiminden daha karmaşık saldırı tekniklerine yöneldiğini ortaya koyuyor. Dosyasız PowerShell yürütme, DLL yan yükleme ve alan adı taklidi gibi yöntemlerle fidye yazılımı saldırılarının etkinliğini artıran grup, özellikle ABD merkezli kullanıcıları hedef alan vergi temalı oltalama kampanyalarıyla dikkat çekiyor.

Salt Typhoon Grubu, Snappybee Zararlısı ve Citrix Açığını Kullanarak Avrupa Telekom Ağını İhlal Etti

Salt Typhoon adlı Çin bağlantılı APT grubu, Temmuz 2025'te Avrupa'daki bir telekomünikasyon ağını Citrix NetScaler Gateway açığını kullanarak ihlal etti. Saldırıda Snappybee zararlısı DLL yan yükleme yöntemiyle yayılırken, saldırganlar SoftEther VPN ve gelişmiş otomasyon araçlarıyla kalıcılık sağladı. Darktrace, saldırının erken aşamada tespit edilip engellendiğini bildirdi.

Confucius Grubu Pakistan’da WooperStealer ve Anondoor Zararlılarıyla Hedefte

Confucius hacker grubu, Pakistan'da WooperStealer ve Python tabanlı Anondoor zararlılarıyla kritik hedeflere saldırılarını sürdürüyor. DLL yan yükleme ve .LNK dosyaları gibi gelişmiş tekniklerle gizlilik ve kalıcılık sağlanıyor. Grup, teknik esnekliği ve karmaşık gizleme yöntemleriyle tespit edilmekten kaçınıyor.

APT28’in NotDoor Outlook Arka Kapısı NATO Ülkelerinde Şirketleri Hedefliyor

APT28, NATO ülkelerindeki şirketlere yönelik NotDoor adlı yeni bir Outlook arka kapısı kullanıyor. Microsoft OneDrive üzerinden DLL yan yükleme tekniğiyle dağıtılan bu kötü amaçlı yazılım, VBA makrosu aracılığıyla veri sızdırma ve komut çalıştırma işlemleri yapıyor. Saldırganlar, Microsoft Dev Tunnels ve sahte Cloudflare Workers alan adları gibi altyapıları kötüye kullanarak gizliliklerini koruyor.

QuirkyLoader ile Agent Tesla, AsyncRAT ve Snake Keylogger Yayılımı Artıyor

QuirkyLoader, Kasım 2024'ten beri Agent Tesla, AsyncRAT ve Snake Keylogger gibi gelişmiş zararlıları e-posta spam kampanyalarıyla dağıtıyor. Tayvan ve Meksika'yı hedef alan kampanyalarda DLL yan yükleme ve süreç boşaltma teknikleri kullanılırken, tehdit aktörleri yeni phishing yöntemleriyle kötü amaçlı QR kodlarını da yaygınlaştırıyor.

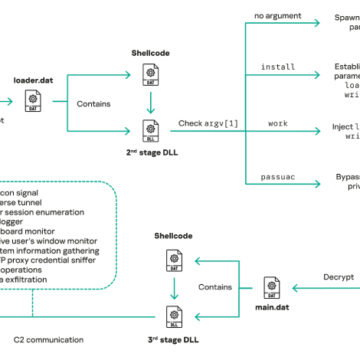

Çinli APT, Filipinler Askeri Sistemlerine EggStreme Dosyasız Zararlısıyla Sızıyor

Çinli bir APT grubu, Filipinler askeri sistemlerine EggStreme adlı dosyasız ve çok aşamalı zararlı yazılımı kullanarak sızıyor. Bu tehdit, bellek içi kod enjeksiyonu ve DLL yan yükleme teknikleriyle düşük profilli kalıcılık ve kapsamlı casusluk faaliyetleri gerçekleştiriyor. Güney Çin Denizi'ndeki jeopolitik gerilimler bağlamında hedeflenen operasyon, gelişmiş teknik yapısıyla modern savunma sistemlerini aşmayı amaçlıyor.