2025 siber güvenlik raporu, ihlallerin gizlenmesindeki artış, Living Off the Land saldırılarının yaygınlaşması ve yapay zeka tehditlerine dair algı ile gerçek arasındaki farkları ortaya koyuyor. Yönetim ve operasyon ekipleri arasındaki uyumsuzluklar, siber savunmayı zorlaştırırken, saldırı yüzeyinin azaltılması ve önleyici stratejiler kritik önem taşıyor.

Kategori: Tehdit Analizi

Scattered Spider ve Tarayıcı Güvenliğinde Yeni Yaklaşımlar

Scattered Spider grubu, kimlik bilgilerini ve tarayıcı ortamlarını hedef alan gelişmiş saldırı teknikleri kullanıyor. Bu tehditlere karşı CISO'ların çok katmanlı tarayıcı güvenlik stratejileri uygulaması, çalışma zamanı script koruması, oturum güvenliği ve uzantı yönetimi gibi önlemler alması gerekiyor. Tarayıcı telemetrisinin güvenlik istihbaratına entegrasyonu da saldırı tespit ve müdahalesini hızlandırıyor.

SIEM Kuralları Neden Başarısız Oluyor? 160 Milyon Saldırı Simülasyonundan Elde Edilen Kritik Bulgular

Picus Blue Raporu 2025, SIEM sistemlerinin 160 milyon saldırı simülasyonunda yalnızca 7 saldırıdan 1'ini tespit edebildiğini ortaya koyuyor. Günlük toplama sorunları, yanlış yapılandırılmış kurallar ve performans darboğazları, tespit başarısızlıklarının başlıca nedenleri arasında. Sürekli doğrulama ve düzenli testlerle SIEM kurallarının güncel tutulması, gelişen tehditlere karşı kritik öneme sahip.

İşe Alım Yoluyla Sızma: Kimlik Avından Daha Tehlikeli Bir Tehdit

İşe alım süreçleri üzerinden yapılan sızmalar, klasik kimlik avı saldırılarından daha karmaşık ve tehlikelidir. Uzaktan işe alımın yaygınlaşması ve yapay zeka destekli sahte profiller, kurumların iç güvenliğini tehdit ediyor. Sıfır sürekli ayrıcalık (ZSP) modeli, minimum erişim prensibiyle hem güvenliği artırıyor hem de üretkenliği koruyor.

Haftalık Siber Güvenlik Özeti: Parola Yöneticisi Zafiyetleri ve Apple 0-Gün Açığı Dahil Kritik Gelişmeler

Bu hafta parola yöneticilerindeki clickjacking açıkları, Apple'ın kritik 0-gün yaması ve Rus hackerların eski Cisco açığını hedeflemesi gibi önemli gelişmeler yaşandı. Ayrıca, Murky Panda'nın bulut ortamlarında güvenilen ilişkileri kötüye kullanması ve INTERPOL'ün Afrika'daki büyük siber suç operasyonu dikkat çekti. Siber güvenlikte uçtan uca şifreleme kullanımı ve yapay zekanın operasyonlardaki rolü de öne çıkan konular arasında yer aldı.

Haftalık Siber Güvenlik Özeti: WhatsApp 0-Gün Açığı, Docker Kritik Hatası ve Salesforce İhlali

Bu hafta WhatsApp, Docker ve Salesforce gibi kritik platformlarda önemli güvenlik açıkları giderildi. ABD Hazine Bakanlığı, Kuzey Kore bağlantılı sahte IT ağına yaptırım uygularken, siber suçlular kritik tedarik zincirlerini MixShell implantıyla hedef aldı. Ayrıca, AI sistemleri ve MCP sunucularının güvenliği ön planda yer aldı.

Haftalık Siber Güvenlik Özeti: Salesloft-Drift İhlali, Aktif Sıfır Günler ve Yapay Zeka Destekli Tehditler

Salesloft ve Drift arasında gerçekleşen tedarik zinciri saldırısı, OAuth tokenlarının çalınmasıyla büyük çaplı veri erişimlerine yol açtı. Aktif olarak sömürülen kritik güvenlik açıkları, yapay zeka destekli tehditler ve Zero Trust çözümleri bu haftanın ana gündem maddeleri arasında yer aldı. Siber güvenlik uzmanları için güncel tehditler ve savunma stratejileri detaylı şekilde ele alındı.

Blue Report 2025: Zayıf Parolalar ve Ele Geçirilmiş Hesaplar Siber Güvenlikte Kritik Risk Oluşturuyor

Picus Security'nin Blue Report 2025 raporu, parola kırma saldırılarının ve ele geçirilmiş hesapların siber güvenlikte kritik risk oluşturduğunu ortaya koyuyor. Kuruluşların zayıf parola politikaları ve yetersiz kimlik bilgisi yönetimi nedeniyle bu saldırılara karşı savunmasız olduğu belirtiliyor. Rapor, çok faktörlü kimlik doğrulama ve davranışsal algılama gibi proaktif önlemlerin önemini vurguluyor.

VirusTotal, Base64 Kodlu Kimlik Avı İçin Kullanılan 44 Yeni SVG Dosyası Tespit Etti

VirusTotal, Base64 kodlu kimlik avı sayfalarını yaymak için kullanılan 44 tespit edilmemiş SVG dosyasını ortaya çıkardı. Bu dosyalar, macOS hedefli AMOS bilgi hırsızı ve terminal tabanlı kurulum yöntemleriyle birlikte karmaşık saldırı zincirlerinin parçası olarak kullanılıyor. Güçlenen Gatekeeper korumalarına rağmen, çok katmanlı savunma stratejileri kritik önem taşıyor.

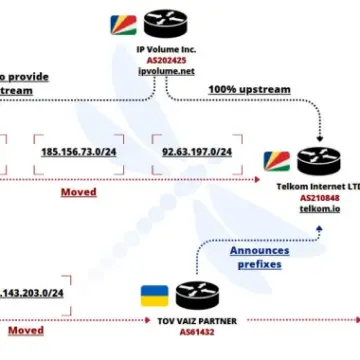

Ukraynalı FDN3 Ağı, SSL VPN ve RDP Sistemlerine Yönelik Kaba Kuvvet Saldırılarıyla Öne Çıkıyor

Ukrayna merkezli FDN3 ağı, SSL VPN ve RDP cihazlarına yönelik büyük ölçekli kaba kuvvet saldırılarının kaynağı olarak tespit edildi. Bu saldırılar, fidye yazılımı gruplarının kurumsal ağlara erişiminde kritik rol oynarken, altyapı offshore bulletproof hosting sağlayıcıları tarafından destekleniyor. Ayrıca, PolarEdge botnet ile ilişkili gelişmiş proxy yönetim sistemleri de ortaya çıkarıldı.